Et Lynkurs For Å Bekjempe Webformularspam i 2021

Hvis du er vert for et nettsted som har et kontaktskjema innebygd på det, er sjansen stor for at du er kjent med spamboter som fyller ut skjemaet ditt med uhjelpsom eller rett og slett skadelig informasjon. Dette kan være ganske hodepine (spesielt for markedsførere som samler potensiell klientinformasjon eller samler registreringer for en hendelse). For ikke å nevne, dårlig bot informasjonen kan infiltrere CRM data forårsaker medlemmer av teamet å tilbringe timer å rydde opp uønskede data og blåse opp nettstedets skjema konverteringsfrekvens. I verste fall utgjør spamboter en sikkerhetstrussel for nettstedet ditt, noe som kan skade besøkende på nettstedet og medlemmer av organisasjonen.

Heldigvis Er Det mange måter å kutte ned på denne uønskede trafikken som sparer lagets tid og lar dem fokusere på legitime kundeemner. Men hver webform (og spam det blir) er unik. For bedre å forsvare deg selv, er det best å få litt innsikt i mulige angripere. La oss ta et øyeblikk å tenke som en spam bot!

Hva er spambots?

Cloudflare definerer en bot som et program programmert til å gjøre visse (ofte repeterende) oppgaver, som den kan fullføre mye raskere enn mennesker. Kort sagt, en bot er et program; vanligvis en som er skrevet for å gjøre en bestemt oppgave så raskt og så mange ganger som mulig for å oppnå sitt mål. Merk også at ikke alle bots er dårlige! Web crawlere Som Google og Bing bruker til å indeksere innhold for sine søkemotorer er trolig noen av de mest produktive roboter noensinne laget. Spam bots er de bots som er skrevet for det uttrykkelige formål å sende informasjon (ofte via webskjemaer).

Godartet eller ikke, bots kommer i alle former og størrelser, og deres mål kan variere betydelig. For å adressere bare de falske botene, må du forstå hvilken trussel en bot kan presentere.

hva er målet til en spam-bot?

Spambots er laget for ulike formål, men de kommer vanligvis i tre typer: meldingsorientert, DoS og rekognosering.

Meldingsorientert

Noen spambots er skrevet uttrykkelig for å fremme en bestemt melding. De kan være fokusert på å få ut en politisk melding eller en form for gerilja markedsføring. Disse botsene ønsker å få størst mulig publikum (maksimere øyeboller/engasjement), og de vil også sannsynligvis ha en felles tråd som går gjennom hver innsending (f.eks. et bestemt telefonnummer, produktnavn, policy eller kandidat som blir forfremmet). Disse botsene er usannsynlig å hamre serveren din (ta nettstedet ditt ned), fordi det vil trolig føre til å stoppe spredningen av meldingen. Du er mer sannsynlig å se disse bots vente litt tid mellom innleveringer for å unngå å sette en massiv belastning på infrastrukturen.

Disse er sannsynligvis de minst truende typer bots (men ganske irriterende), og de er de vanligste.

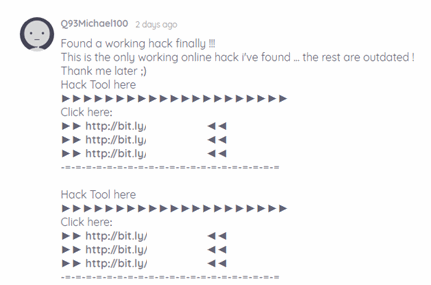

eksemplet ovenfor er av en bot som er rettet mot noens webskjema med et meldingsorientert angrep. De synes å være fremme en slags «hack verktøy» og gjentatte ganger spam en link til deres nettsted.

Tjenestenekt (DoS)

DoS-bots er ikke interessert i å få en bestemt melding ut, de tar sikte på å ta ned et nettsted. Spesielt håper de å maksimere belastningen på serverens ressurser. De vil ha en tendens til å gjøre dette ved å sende inn en betydelig mengde data (f.eks. fylle ut skjemafelt med maksimalt antall tillatte tegn), ved å sende inn så mange forespørsler som mulig (hamring), eller begge deler. Å gjøre det betyr at de tar opp maksimal båndbredde i håp om at serveren din ikke kan holde tritt. Fordi disse botsene ikke er interessert (for det meste) i å se hva de sender inn, kan de til og med sende inn vanlig gibberish (eller inkludere ublu mengder mellomrom).

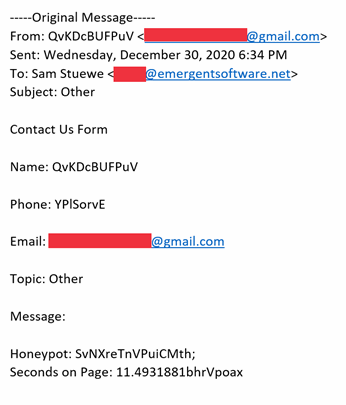

her er et eksempel på hva slags innhold En DoS bot ville sende inn via et webskjema, som nylig sett i min egen innboks.

Se alle vrøvl at bot sendt? Ikke akkurat nyttig for et salgs-eller markedsføringsteam som prøver å samle inn gyldig kundeinformasjon. Vær også oppmerksom på At Honeypot og sekunder på sideinformasjon på bunnen er noe vi vil berøre senere i dette blogginnlegget.

En DoS-bot gir et middels risikonivå for nettstedet ditt. Hvis En DoS-bot er vellykket, kan Den presentere brukere på nettstedet ditt fra å fylle ut et kontaktskjema for å laste ned en ressurs, snakke om et prosjekt eller kjøpe et av produktene dine. Bunnlinjen er at disse botsene kan få deg til å miste verdifulle kundeemner som er interessert i tjenestene dine og til slutt miste inntekter.

Rekognosering

Denne siste motivasjonen er langt den mest bekymringsfulle. Hvor Meldingsorienterte bots vanligvis ikke bryr seg om å målrette deg, Og DoS-bots målretter deg på den mest overfladiske måten, prøver rekognosering (eller recon for kort) bots å få informasjon spesifikt om deg. Disse botsene har en tendens til å falle i to grupper: phishing og exfiltration. Phishing Recon bots tar sikte på å få interne ansatte til å samhandle med en av sine innleveringer. Å gjøre det kan tilby fremtidige veier for sosialtekniske angrep(slik at en angriper kan etterligne en autoritetsfigur som ansatte kan stole på). Exfiltration Recon bots er i stedet fokusert på å hente spesifikk informasjon fra systemet. Disse botsene håper å finne ut mer om infrastrukturen din (for eksempel å undersøke sårbarheter som de kan utnytte i fremtiden).

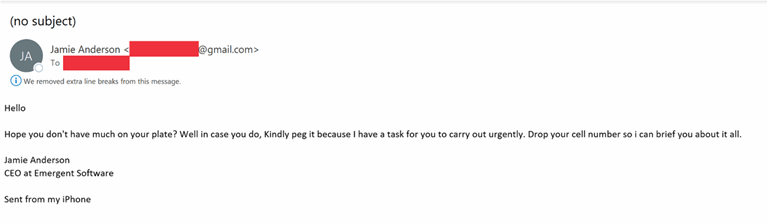

du er sannsynligvis kjent med phishing – e-postsvindel, som vist i eksemplet nedenfor, som nylig skjedde med noen få medlemmer av teamet vårt. Personen som sendte e-posten prøver å få tilgang til lagets telefonnumre ved å etterligne VÅR ADMINISTRERENDE DIREKTØR. Lignende taktikk brukes i recon spam bots i webskjemaer.

denne typen bot er så mye skumlere enn de andre fordi den vanligvis fungerer som et forspill til et mye mer målrettet angrep, som vil være vanskeligere å motvirke. Disse roboter prøver å maksimere åpenbaring av informasjon; de er den mest variable form for bot: de kan gjøre mange innleveringer for å finne ut hvordan systemet reagerer under visse omstendigheter, eller de kan sende sjelden å vises så nær legitime som mulig(for å øke sannsynligheten for ansatte samhandling).

hvordan stopper jeg spambots på nettstedet mitt?

Heldigvis finnes Det et bredt utvalg av strategier for å bekjempe alle varianter av spam bot. Vi har hatt stor suksess med å implementere kombinasjoner av følgende strategier på vår egen nettside og for våre kunder. Vær oppmerksom på at hver kundes behov og trusselmodeller er forskjellige, så riktig kombinasjon og implementering vil variere. Nedenfor er en veldig kort oversikt over hver strategi og dens avvik.

| Strategi | Tilgjengelighet (høyere er bedre) |

Effektivitet (høyere er bedre) |

Brukerfriksjon (lavere er bedre) |

|---|---|---|---|

| Honeypot Felt | Svært Høy | Høy | Svært Lav |

| Fartsgrenser | Høy | Høy | Lav-Medium |

| Tillater Ikke Autofyll | Lav | Svært Lav | Svært Høy |

| s | Lav | Middels | Høy |

| (re/No), h | Veldig Lav | Veldig Høy | Veldig Høy |

Honeypot Fields

en honeypot er et spesielt felt lagt til skjemaet, usynlig for vanlige brukere. Vi implementerer vanligvis disse gjennom en skjult tekstboks (av tilgjengelighetsgrunner merker vi dem vanligvis noe som «ikke fyll ut dette feltet»). Alle typer roboter ovenfor er sannsynlig å falle for denne fellen: Meldingsorienterte roboter er sannsynlig å fylle ut så mange felt som mulig for å gjenta sitt budskap så mange ganger som mulig; DoS-bots vil ikke gå glipp av en sjanse til å sende flere data; og selv om de vil se legitime ut, betyr vanskeligheten med å vite når et felt kreves, At Recon-bots ofte vil fylle disse usynlige feltene også. Dette betyr at det er overraskende effektivt, til tross for sin enkelhet. For våre kunder håndterer den ofte 95% eller mer av all spam som sendes inn.

Dette er nesten alltid den raskeste strategien å implementere (og utgjør i hovedsak ingen down-side); dette er vår aller første plan for angrep for å bekjempe spam på et gitt webskjema.

Fartsgrenser

hvis et enkelt honeypot-felt ikke håndterer all spam en klient får, er neste trinn en fartsgrense. De tar litt lengre tid å implementere riktig, og de har en risiko (hvis implementert uten forsiktighet) for å filtrere ut legitim trafikk. Kort sagt, en fartsgrense pålegger en minimumskravet tid brukt på en side før skjemaet sendes inn. Vi har en tendens til å implementere dette som en spesiell informasjonskapsel eller et skjult felt som viser tidsstempelet for når siden ble lastet inn. Hvis forskjellen mellom innsendingens tidsstempel og tidsstempelet for sidebelastningen er mindre enn hastighetsgrensens fastsatte minimum, kan vi merke at innsendingen sannsynligvis ikke er legitim.

det grunnleggende oppsettet av denne strategien er like raskt å implementere som en honeypot, men du må bruke litt ekstra tid på å tenke på rimelig minimum tidsbruk (kortere skjemaer vil ta mindre tid å fylle ut enn lengre). Og noen skjemaer kan fylles automatisk av nettlesere, som du må ta hensyn til i implementeringen. Når du har brukt litt tid på å tenke på hvor fort en bruker med rimelighet kan sende inn et skjema, kan du velge minimum (f. eks. 3 sekunder). Som i skjermbildet ovenfor som viser Et Eksempel På DoS spam, vil vi ofte sette opp den grunnleggende infrastrukturen for en fartsgrense (uten å håndheve noen grense). Dette gir oss mulighet til å samle inn litt informasjon om hvor lenge typiske legitime og spammeldinger tar, og det gir oss et forsprang på å bestemme et rimelig minimum.

som honeypot felt, fartsgrenser er fint fordi de kan vanligvis implementeres raskt, har minimal negative bivirkninger og være overraskende effektive. Fordi roboter kan fylle ut skjemafelt mye raskere enn mennesker, selv svært lave fartsgrenser (som er usannsynlig å flagge legitim trafikk) ofte filtrere ut en betydelig mengde spam.

Deaktivering Av Autofyll

Mange nettlesere tilbyr muligheten til å fylle ut skjemafelt automatisk for deg. Noen nettsteder prøver å bekjempe spam ved å deaktivere denne funksjonen. Mens gjort med gode intensjoner, er dette svært ineffektivt på å fange spam. Dette kan enten implementeres med enkel HTML eller Med Javascript. Hvis implementert MED HTML, kan bots bare ignorere det (merk: de vil!). Det er minst ett nettsted der ute som fjerner en tekstboks når du fokuserer den, så hvis en bruker noen gang klikker på et skjemafelt etter å ha skrevet noe i det, vil de finne seg å måtte skrive det igjen).

for Ikke å nevne, autofyll er en massiv tilgjengelighetsfordel, og generelt forbedrer brukernes livskvalitet. Tenk på det-hvor mange ganger på en dag bruker du form autofyll for å huske forskjellige adresser, e-postadresser, etc? Du vil sannsynligvis føle deg frustrert hvis den funksjonen ble tatt bort også.

Kort sagt, men lett å implementere, kommer det vanligvis med mange negativer,og svært få positive. Det er et alternativ, men vi anbefaler vanligvis våre kunder å styre klar.

s

s er en av de eldste formene for å kutte ned på bot spam, og de kan fortsatt være svært effektive i dag. A er som en gåte som en bruker må løse for at en innsending skal anses som legitim. En veldig enkel versjon av a ville generere to små, tilfeldige tall og ber brukeren om å gi summen av tallene i ett av skjemafeltene. Kanskje overraskende, selv de enkleste former for a er effektive (de fleste bots er faktisk ikke klare nok til å løse slike ting). Men hvis et angrep er mer målrettet mot nettstedet ditt, kan selv ganske komplekse s være ineffektive.

fordi de fleste roboter som ville bli stoppet av enkle s tendens til å bli filtrert ut av honeypot felt og fartsgrenser, og fordi building complex s er en langt mer betydelig innsats, vi vanligvis unngå denne strategien også, med ett stort unntak…

re, Nei, Og h

re er en tilbys Av Google. Hvis du har noen nostalgi (eller dyptliggende hat) for følgende bilde, er du veldig kjent med re:

Nei (ogsa kjent som re v3) Er Googles nyere tilbud, noe du sannsynligvis har sett dukker opp overalt. Det starter som en enkel avkrysningsboks (som representerer mange sjekker som skjer i bakgrunnen). Hvis noen av disse bakgrunnssjekkene mislykkes, er det nødvendig med en mer betydelig utfordring (ofte å klassifisere et sett med bilder).

en nykommer til dette rommet er h. h fungerer veldig likt Googles Nei, selv om det tar sikte på å være mer personvernrespekterende Enn Googles tilbud.

Alle tre av disse alternativene lar deg bruke svært komplekse s uten å måtte designe dem selv. Det er tre negative å være klar over:

- Bruk av en tredjepart betyr at hvis serverne deres er nede, kan skjemaene dine ikke fungere

- de krever javascript og har noen betydelige tilgjengelighetsproblemer

- Spesifikt for re og nei, Tjener Google penger ved å høste brukerdata som er et personvernproblem (og muligens en juridisk bekymring gitt General Data Protection Regulation og California Consumer Privacy Act)

Dette er på en måte atomalternativet. Når implementert, de bruker invasive sjekker for å filtrere ut spam svært effektivt; men, du dramatisk øke friksjonen for brukere. Dette er et alternativ for å holde åpent (spesielt i tilfelle av ubarmhjertig, pågående spam), men vi pleier å bruke dem bare som en siste utvei.

for å oppsummere hva vi har diskutert:

det er tre typer spambots som vanligvis målretter mot nettstedet ditt:

- Meldingsorientert

- Tjenestenekt (DoS)

- Rekognosering

det finnes en rekke metoder vi kan bruke for å stoppe nettsøppel på våre kunders nettsteder:

- Honeypot fields

- Fartsgrenser

- Deaktivering av autofyll

- s

- re, No Og h

til slutt finnes det ingen perfekt løsning for å stoppe nettsøppel på nettstedet ditt, men det er ingen mangel på alternativer for å utnytte. For hvert nettsted og skjema kan du finne en kombinasjon av strategier som vil få spam under kontroll! Etter hvert som spambots fortsetter å utvikle seg, er det viktig å holde seg foran kurven og implementere proaktive strategier som bidrar til å kutte ned på spam som kommer inn på nettstedet ditt og forstyrrer driften din.

ønsker du å forbedre din online tilstedeværelse og optimalisere nettstedet ditt for en god kundeopplevelse? Sjekk ut disse 8 raske gevinster for å forbedre nettstedet ditt og øke trafikken!