Cracking WordPress Passord Med Hashcat

når det gjelder komplekse passord sprengning, hashcat er verktøyet som kommer inn i rollen som det er den velkjente passord sprengning verktøyet fritt tilgjengelig på internett. Passordene kan være noen form eller hashes som SHA, MD5, WHIRLPOOL etc. Hashes tillater ikke en bruker å dekryptere data med en bestemt nøkkel som andre krypteringsteknikker tillater en bruker å dekryptere passordene.

Hashcat bruker visse teknikker som ordbok, hybridangrep, eller det kan også være brute-force-teknikken. Denne artikkelen gir et eksempel på bruk av hashcat som hvordan det kan brukes til å knekke komplekse passord Av WordPress. Hashcat i et innebygd verktøy I Kali Linux som kan brukes til dette formålet.

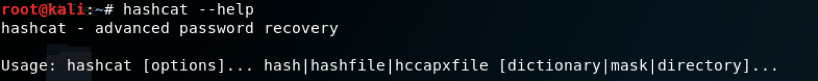

BRUK

hvis en bruker ønsker å se at hva hashcat letter, ved å kjøre hashcat-hjelp som vist nedenfor:

Noen bilder er gitt nedenfor som eksempel:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

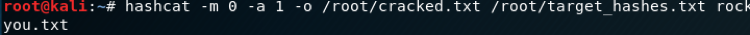

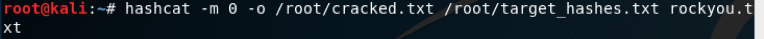

en combinator angrep fungerer ved å ta ord fra en eller to ordlister og bli med dem sammen for å prøve som et passord. Som vist nedenfor tok vi en ordliste og kjørte den mot hashes.

2. Ordliste

i denne typen angrep har vi valgt typen angrep som 400 og 1 som ordlisteangrep.

3. Regler basert

dette angrepet er en av de mest kompliserte angrep types.In Regelbasert angrep, vi valgte angrepstypen som 0 og gitt den nødvendige inngangen som ordliste og hash-fil.

Praktisk

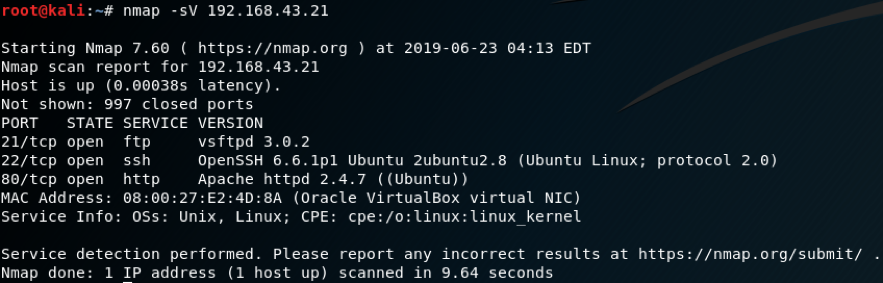

Vi vil ta et eksempel På en plattform som har et wordpress-påloggingsanlegg som gjør det mulig å gjøre videre aktiviteter som manipulering av data i databasen etc.

etter å ha kjørt netdiscover-kommandoen, ble ip oppdaget og vi fikk port 80 åpen. Nå når vi surfer på ip sammen med porten, får vi en side, hvoretter vi surfer på koblingene vi kommer til å vite om At Det kjørte WordPress på Den.

Nå får vi en ide om At Hvis WordPress kjører, er vår første oppgave å finne WordPress innloggingssiden. Heldigvis, etter å ha kjørt DirBuster vi fikk en link Der WordPress login alternativet var der som vist nedenfor.

Herfra kan vi prøve noen standardinnganger som qwerty, admin, qwerty123 etc. Heldigvis, etter å ha prøvd noen standard admin: admin matchet og vi kom inn i databasen komfortabelt.

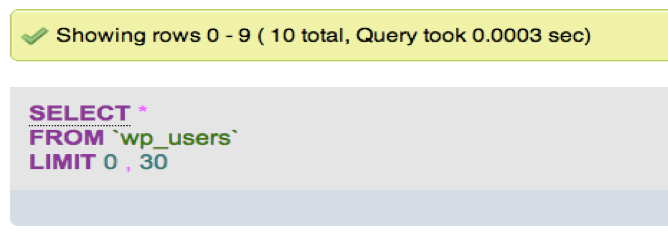

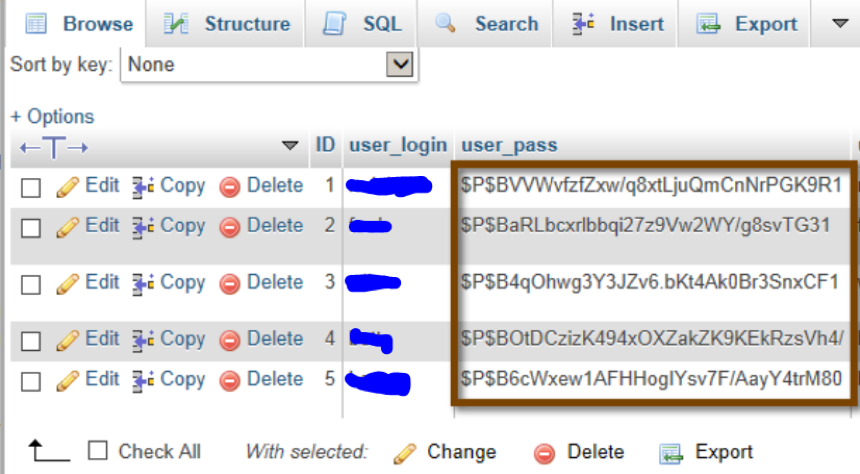

Nå var det mange brukere som hadde sine passord hashes lagret og da var det på tide å bryte disse hashes.

Her kommer bruken av hashcat som som forklart ovenfor kan vi knekke hashene til vanlig tekst. Vi vil først lagre hashene i en fil, og da vil vi gjøre brute-force mot en ordliste for å få den klare teksten. Som sagt ovenfor lagrer WordPress passordene I FORM AV MD5 med ekstra salt.

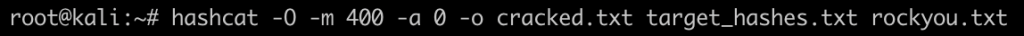

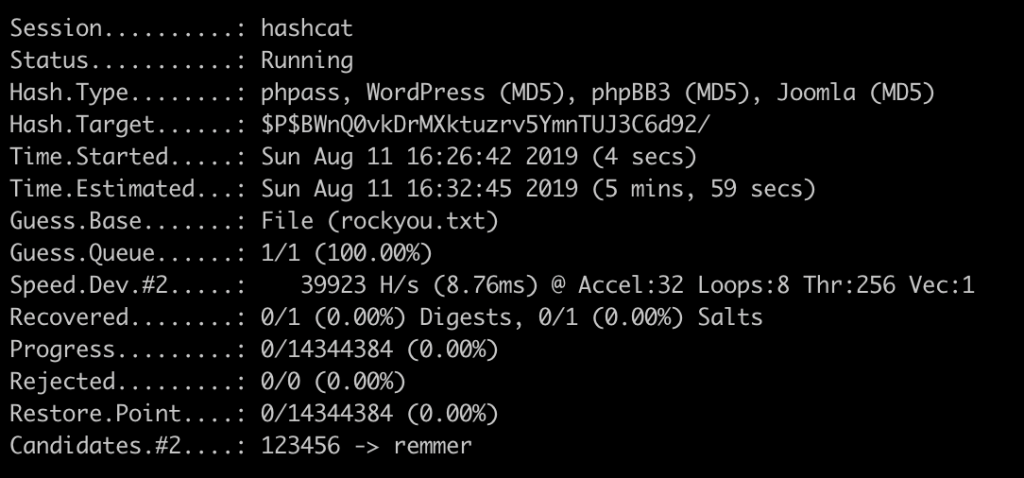

vi vil bruke kommandoen vist nedenfor der-m er for hash type, – a er for angrepsmodus:

- -m 400 betegner typen hash vi knekker (phpass);

- – en 0 betegner en ordbok angrep;

- – o sprakk.txt er utdatafilen for sprakk passord

ordlisten filen rockyou.txt kan lastes ned her: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nå begynte det å knekke hashene, og nå må vi bare vente til det sprekker.

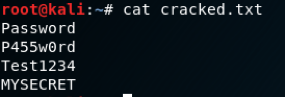

Vellykket var det I stand til å knekke hashene. Som vi fant listen over brukerens passord var som vist nedenfor:

Dette handlet om å knekke hashene med hashcat, og dette er hvordan vi som vist ovenfor kan knekke hashene Til WordPress også.

WordPress bruker som standard funksjonen wp_hash_password () som er (koster 8) 8192 runder MED MD5. Prefikset i hash er vanligvis $P $ eller $H $

Hvis du vil prøve å knekke passord selv, kan du bruke følgende hash:

$ P $ 984478476iags59whzvyqmarzfx58u.