it Blog

în acest articol vă voi arăta pas cu pas cum să instalați, să configurați și să testați Radius Server pentru comunicații fără fir pe Windows Server 2008.

configurația mea de testare este setată pe Windows Server 2008 STD x64.

mai multe informații și detalii despre RADIUS puteți găsi aici -> http://technet.microsoft.com/en-us/library/cc771455.aspx

Radius poate fi instalat numai în mediul în care domeniul este configurat.

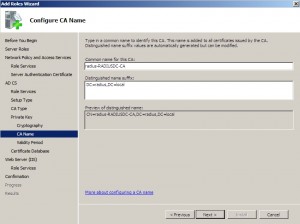

în scopuri de testare am creat un nou domeniu de testare numit – radius.local, și DC este numit RADIUSDC

Server este pe următoarea adresă– 10.154.147.10 ; 255.255.255.0

instalarea CA și NPS

după ce am configurat DC (este de dorit ca rolul DC este instalat pe server separat de rolul Radius) am început instalarea Radius. Dacă doriți ca Radius să funcționeze, primul pas este să instalați CA (autoritatea de certificare) și să o configurați. Mai întâi vom instala atât rolurile CA, cât și cele NPS, apoi le vom configura.

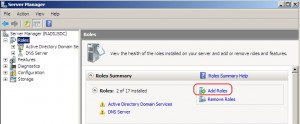

Server Manager / roluri / adăugați roluri

înainte

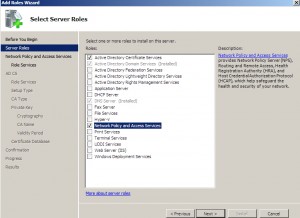

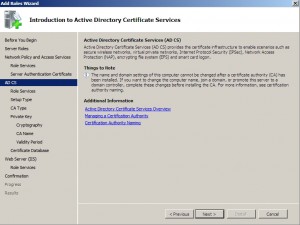

alege / Active Directory Certificate Services / Politica de rețea și servicii de acces / Next

înainte

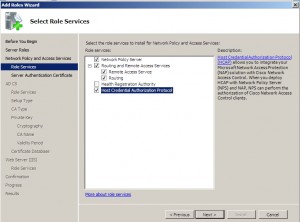

alege / server de politică de rețea. Opțional, puteți alege alte servicii… Next

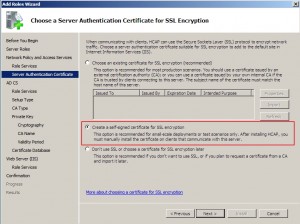

alegeți / Creați un certificat auto-semnat pentru criptare SSL / Next

înainte

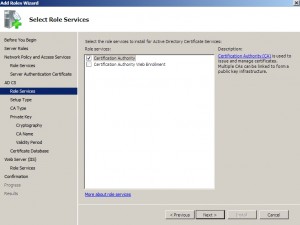

alege / Autoritatea de certificare / Next

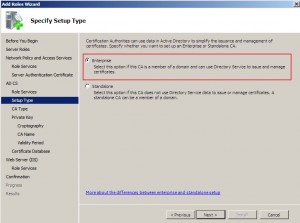

alege / Enterprise / următorul

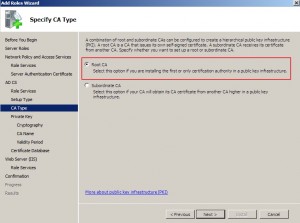

alege / rădăcină CA / următor

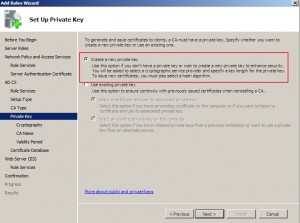

alegeți / Creați o nouă cheie privată / următorul

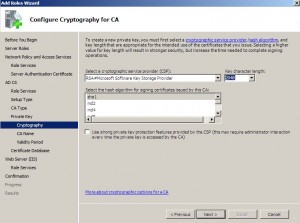

lasă totul așa cum este / Următor

înainte

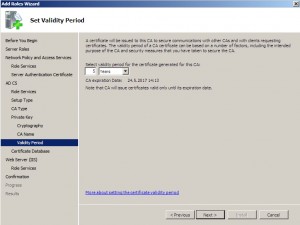

înainte

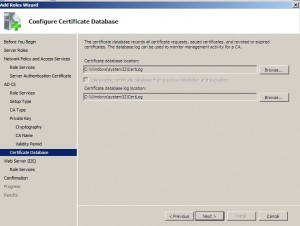

înainte

înainte

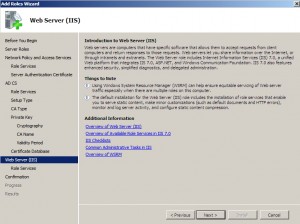

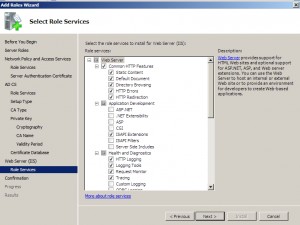

lăsați totul așa cum este în configurarea IIS sau alegeți opțiuni suplimentare de care aveți nevoie / următor

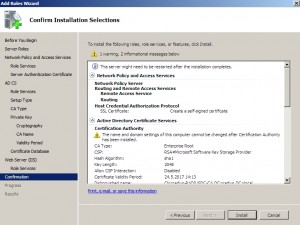

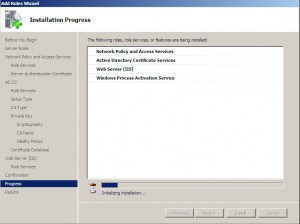

instalare

instalare…

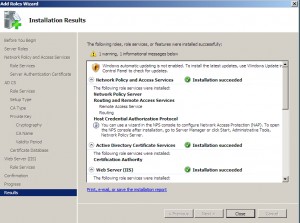

instalarea cu succes.

configurarea certificatelor

după instalarea serviciului de Certificate Active Directory și a serviciului server de Politici de rețea, trebuie să le configurăm.

încep cu Active Directory Certificate Services.

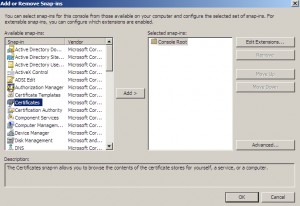

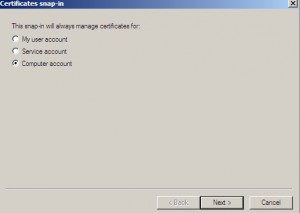

Start MMC / File / Add / Remove Snap | in / choose certificate / Add

Faceți clic pe Adăugare, va apărea o fereastră nouă / alegeți computerul / următorul

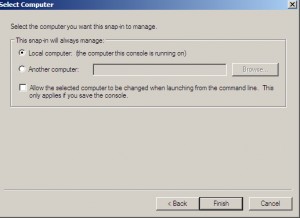

alege / calculator Local / Finish

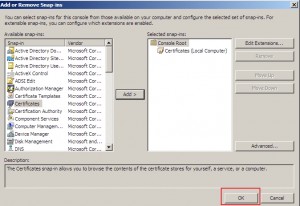

confirmați noul Snap-in MMC făcând clic pe OK

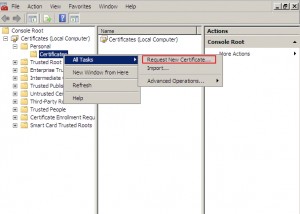

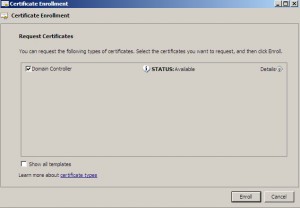

Snap-In creat se deschide. Extindeți certificatele / alegeți Personal / Faceți clic dreapta pe Certificate / toate sarcinile / solicitați un certificat nou

înainte

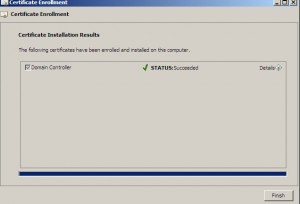

alegeți computerul |Înscrieți-vă

succes / finalizare

cu aceasta am terminat configurarea certificatelor pentru serverul nostru Radius.

configurarea serviciului RADIUS

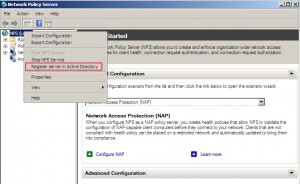

alegeți Start / Instrumente Administrative / server de politică de rețea

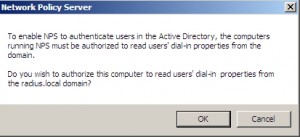

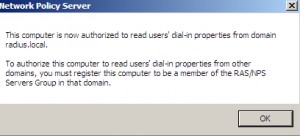

faceți clic dreapta pe NPS și apoi faceți clic pe Înregistrare server în Active Directory

OK

OK

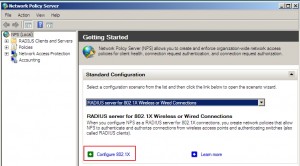

rămâneți pe NPS (local) și din fereastra din dreapta alegeți |RADIUS server pentru conexiuni Wireless sau prin cablu 802.1 x |Faceți clic pe Configure 802.1x

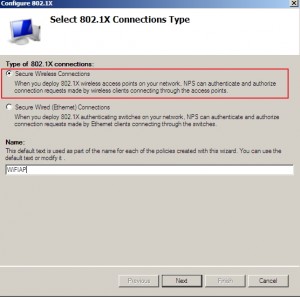

alegeți / conexiuni Wireless securizate / alegeți numele / următorul

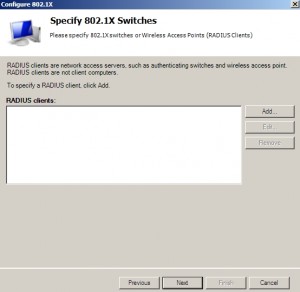

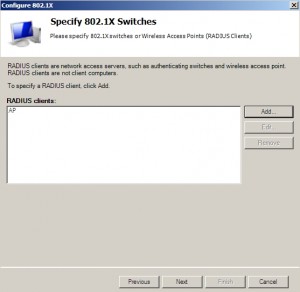

Radius clienti / adauga

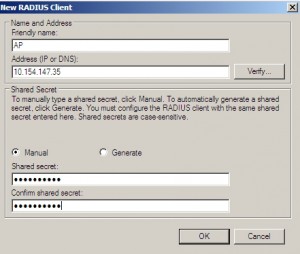

alegeți un nume pentru client / introduceți adresa IP (trebuie să fie stabilită) a Clientului pe care îl înregistrăm / partajat Secret-Manual / introduceți parola pentru identificarea clientului / OK

înainte

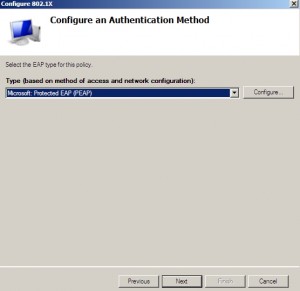

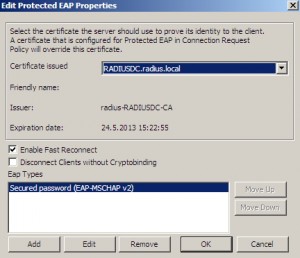

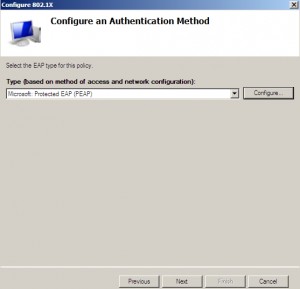

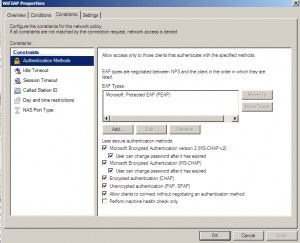

alegeți |Microsoft protejat EAP (PEAP) / Faceți clic pe Configurare

proprietăți certificat / selectați parola securizată / faceți clic pe Editare

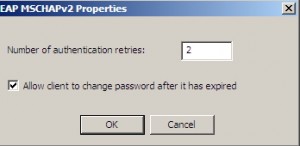

editează numărul de încercări de autentificare la valoarea dorită / OK / OK

înainte

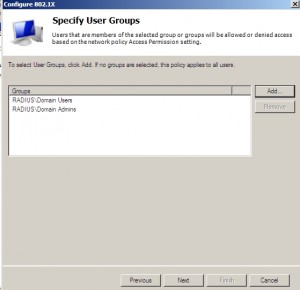

alegeți grupuri care se vor putea autentifica cu RADIUS / Next

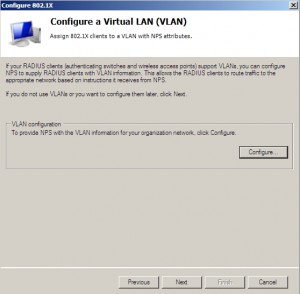

înainte

finalizează

după terminarea configurării, faceți clic pe Start / Instrumente Administrative |servicii / găsiți serviciul NPS și reporniți-l.

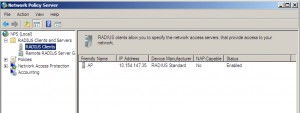

făcând clic pe Radius Clients și servere | Radius Clients pot vedea clientul creat. Acum mă pot autentifica cu RADIUS.

aceasta este configurarea de bază pentru serverul RADIUS.

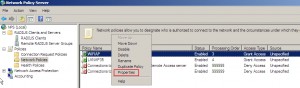

puteți configura RADIUS mai detaliat în |NPS |Policies / Connection Request Policies sau Network Policies

acum îmi îndrept atenția către Network Policies

Network Policies / alegeți WiFiAP creat și faceți clic dreapta pe / Properties

tab constrângeri / am ales metode de autentificare și mai puțin sigure în scopuri de testare. În mediul de producție ar trebui să alegeți numai protocoalele cele mai sigure.

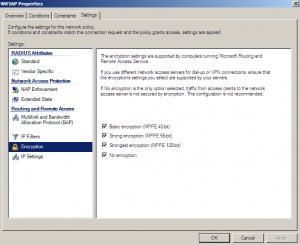

Setări Tab / Criptare. În scopuri de testare am lăsat toate opțiunile, în mediul de producție ar trebui să alegeți cea mai puternică criptare (MPPE 128bit)

ar trebui să parcurgeți toate setările și raza de configurare la preferințele dvs.

ACCESS point setup

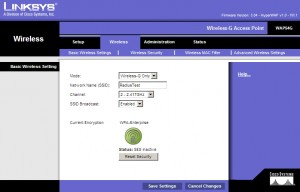

am folosit Linksys WAP54G. configurarea este mai mult sau mai puțin aceeași pentru toate AP-urile. Deși am avut unele AP – uri care pur și simplu nu vor funcționa cu serverul RADIUS bazat pe Windows Server, așa că aveți grijă când alegeți echipamentul.

punctul de acces trebuie să aibă conexiune ethernet la mediul de rețea în care se află RADIUS server.

punctul de acces trebuie setat după cum urmează:

IP Static, aceeași subrețea ca și serverul RADIUS

configurare ca punct de acces

Setări Wireless de bază / configurare SSID nume

securitate Wireless / alegeți WPA Enterprise (AP-ul meu este mai vechi, deci nu are WPA2) | criptare AES / server RADIUS: adresa IP a serverului RADIUS / port RADIUS: este de obicei 1812 / secret partajat: l-ați definit în timp ce creați un client nou în NPS, valoarea dorită pentru secretul partajat este de exemplu: 984752G2N3

reînnoirea cheii: lăsați așa cum este.

Setări Wireless avansate / lăsați setările implicite.

cu acest pas am configurat AP pentru comunicarea cu RADIUS. Salvați setările și reporniți punctul de acces.

testare

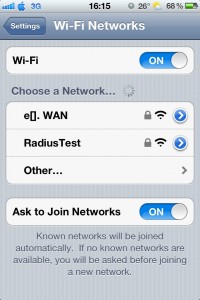

vreau să conectez iPhone – ul meu (iOS5) la rețeaua WiFi RadiusTest și prin acea conexiune de testare a conexiunii între client-AP și serverul RADIUS.

pe iPhone – ul meu în rețelele WiFI pot vedea creat WiFi RadiusTest-înregistrez pe el pentru a mă conecta.

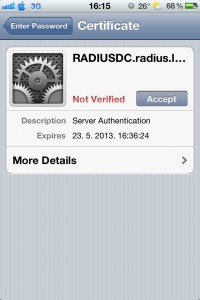

trebuie să mă autentific. Am introdus contul de utilizator și parola domeniului în următoarea formă: domeniu\utilizator + parolă | alegeți Alăturați-vă

după câteva secunde mi se oferă certificatul pe care l-am creat mai devreme pe serverul RADIUS Accept

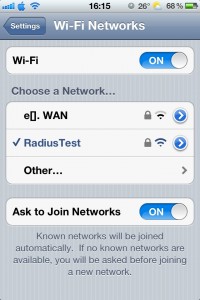

iPhone-ul este conectat cu succes și autentificat pe serverul RADIUS.

cu acest pas instalarea, configurarea și testarea RADIUS server pe Windows Server 2008 x64 este terminat cu succes.