cracare parole WordPress cu Hashcat

când vine vorba de cracare parola complexe, hashcat este instrumentul care vine în rol, deoarece este bine-cunoscut instrument de cracare parola disponibil gratuit pe internet. Parolele pot fi orice formă sau hash-uri, cum ar fi SHA, MD5, WHIRLPOOL etc. Hash-urile nu permit unui utilizator să decripteze datele cu o cheie specifică, deoarece alte tehnici de criptare permit unui utilizator să decripteze parolele.

Hashcat folosește anumite tehnici precum dicționar, atac hibrid sau mai degrabă poate fi și tehnica forței brute. Acest articol oferă un exemplu de utilizare a hashcat că modul în care acesta poate fi folosit pentru a sparge parole complexe de WordPress. Hashcat într-un instrument încorporat în Kali Linux care poate fi utilizat în acest scop.

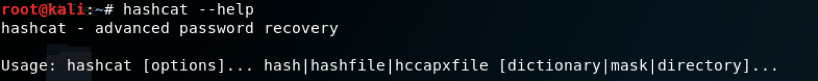

utilizare

dacă un utilizator dorește să arate că ceea ce facilitează hashcat, prin rularea hashcat-help așa cum se arată mai jos:

unele imagini sunt prezentate mai jos ca exemplu:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

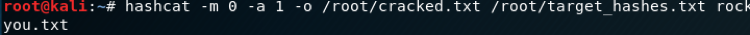

un atac combinator funcționează luând cuvinte de la una sau două liste de cuvinte și alăturându-le împreună pentru a încerca ca o parolă. După cum se arată mai jos, am luat o listă de cuvinte și am rulat-o împotriva hash-urilor.

2. Lista de cuvinte

în acest tip de atac, am selectat tipul de atac ca 400 și 1 ca atac de listă de cuvinte.

3. Reguli bazate pe

acest atac este unul dintre cele mai complicate atacuri types.In atac bazat pe reguli, am selectat tipul de atac ca 0 și am dat intrarea necesară ca listă de cuvinte și fișier hash.

practic

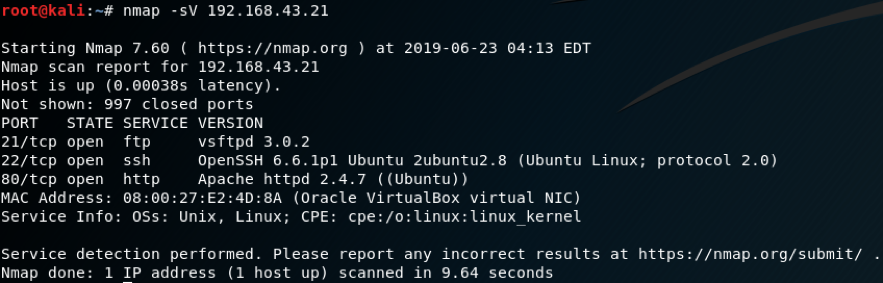

vom lua un exemplu de platformă care are o facilitate de conectare wordpress prin care permite efectuarea de activități suplimentare, cum ar fi manipularea datelor în baza de date etc.

după rularea comenzii netdiscover, ip-ul a fost descoperit și avem portul 80 deschis. Acum, când răsfoim ip-ul împreună cu portul, obținem o pagină, după care navigăm pe linkurile pe care le aflăm despre faptul că rulează WordPress pe ea.

acum ne facem o idee că, dacă WordPress rulează, prima noastră sarcină este să găsim pagina de conectare WordPress. Din fericire, după rularea DirBuster am primit un link unde opțiunea de conectare WordPress a fost acolo, așa cum se arată mai jos.

de aici putem încerca unele intrări implicite, cum ar fi qwerty, admin, qwerty123 etc. Din fericire, după ce am încercat unele implicite admin: admin potrivite și am intrat în baza de date confortabil.

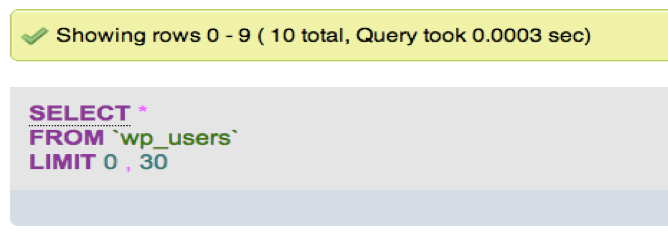

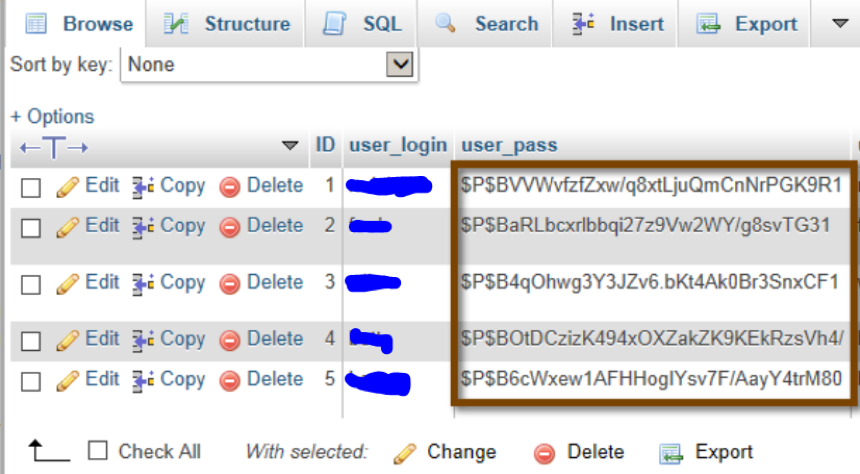

acum au existat mulți utilizatori care au fost cu hashes parola stocate și apoi a fost timp pentru a sparge aceste hashes.

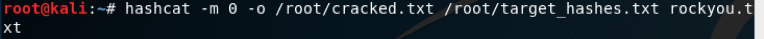

aici vine utilizarea hashcat prin care, după cum sa explicat mai sus, putem sparge hash-urile în text simplu. Vom stoca mai întâi hash-urile într-un fișier și apoi vom face forță brută împotriva unei liste de cuvinte pentru a obține textul clar. După cum sa spus mai sus, WordPress stochează parolele sub formă de MD5 cu sare suplimentară.

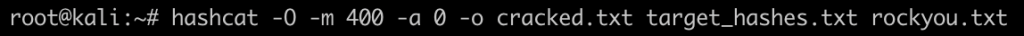

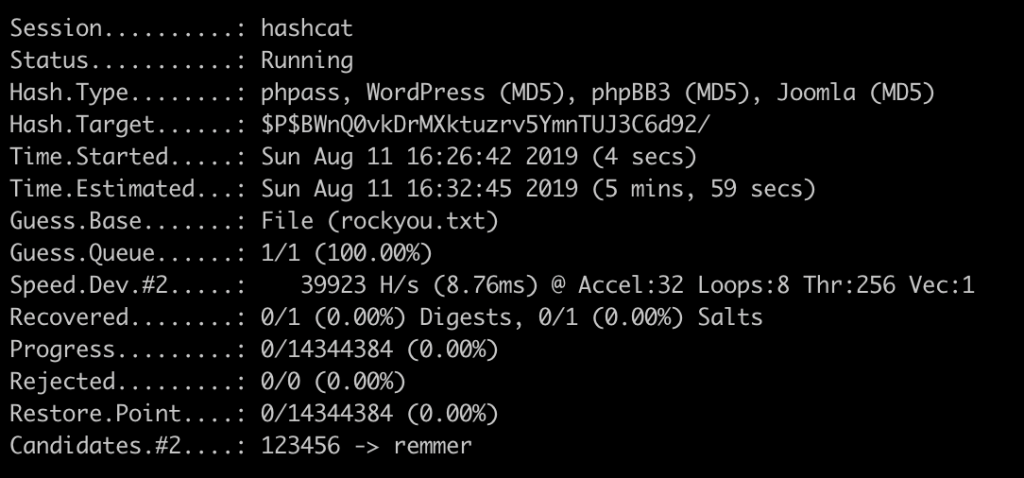

vom folosi comanda prezentată mai jos în care-m este pentru tipul hash,- a este pentru modul Atac:

- -m 400 desemnează tipul de hash pe care îl crăpăm (phpass);

- -a 0 desemnează un atac de dicționar;

- -o crăpat.txt este fișierul de ieșire pentru parolele crăpate

fișierul listă de cuvinte rockyou.txt poate fi descărcat de aici: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

acum a început să crape hash-urile și acum trebuie doar să așteptăm până când se fisurează.

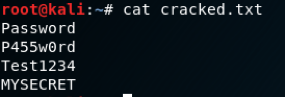

cu succes a reușit să spargă hash-urile. Așa cum am găsit lista de parola utilizatorului au fost așa cum se arată mai jos:

acest lucru a fost vorba de cracare hashes cu hashcat și acesta este modul în care, așa cum se arată mai sus, putem sparge hashes de WordPress, de asemenea.

WordPress utilizează în mod implicit funcția wp_hash_password() care este (costul 8) 8192 runde de MD5. Prefixul din hash este de obicei $p$ sau $h $

dacă doriți să încercați să spargeți singuri parolele, puteți utiliza următorul hash:

$ p$984478476iags59whzvyqmarzfx58u.