Cómo configurar una VLAN para redes empresariales

Las LAN virtuales, o VLAN, separan y priorizan el tráfico en los enlaces de red. Crean subredes aisladas que permiten que ciertos dispositivos funcionen juntos, independientemente de si están en la misma LAN física.

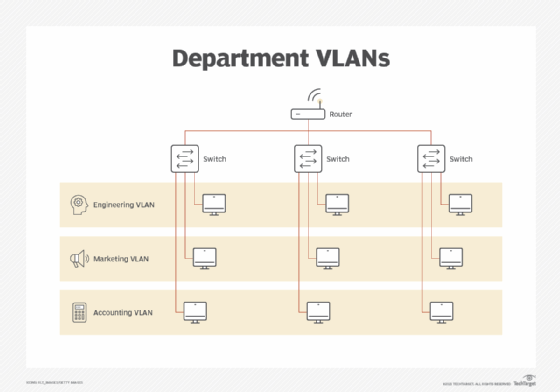

Las empresas utilizan VLAN para particionar y administrar el tráfico. Por ejemplo, una empresa que busca separar el tráfico de datos de su departamento de ingeniería del tráfico del departamento de contabilidad puede crear VLAN separadas para cada departamento. Varias aplicaciones que se ejecutan en el mismo servidor pueden compartir un enlace, incluso si tienen requisitos diferentes. Una aplicación de vídeo o voz con estrictos requisitos de rendimiento y latencia puede compartir un enlace con una aplicación con requisitos de rendimiento menos críticos.

¿Cómo funcionan las VLAN?

El tráfico en VLAN individuales se entrega solo a las aplicaciones asignadas a cada VLAN, lo que proporciona un nivel de seguridad. Cada VLAN es un dominio de colisión separado, y las transmisiones se limitan a una sola VLAN. El bloqueo de transmisiones para que no lleguen a aplicaciones conectadas a otras VLAN elimina la necesidad de que esas aplicaciones desperdicien ciclos de procesamiento en transmisiones no destinadas a ellas.

Las VLAN funcionan en la capa 2, la capa de enlace, y pueden limitarse a un solo enlace físico o extenderse a varios enlaces físicos conectándose a conmutadores de Capa 2. Debido a que cada VLAN es un dominio de colisión y los conmutadores de capa 3 terminan los dominios de colisión, los segmentos de VLAN no se pueden conectar mediante un enrutador. Esencialmente, una sola VLAN no puede abarcar varias subredes.

Los segmentos de subred se conectan a través de conmutadores. Es común conectar componentes de una aplicación que se ejecuta en varios servidores colocándolos en una única VLAN y subred. Por ejemplo, una única subred y VLAN pueden estar dedicadas al departamento de contabilidad, pero si los miembros del departamento están demasiado separados para un solo cable Ethernet, los conmutadores conectan los diferentes enlaces Ethernet que transportan la VLAN y la subred, mientras que los enrutadores VLAN conectan la subred al resto de la red.

Los enlaces troncales de VLAN llevan más de una VLAN, por lo que los paquetes de un tronco llevan información adicional para identificar su VLAN. Los enlaces de acceso llevan una sola VLAN y no incluyen esta información. Los bits se eliminan del paquete conectado al enlace de acceso, por lo que un puerto conectado recibe solo un paquete Ethernet estándar.

Cómo configurar una VLAN

Configurar una VLAN puede ser complicado y llevar mucho tiempo, pero las VLAN ofrecen ventajas significativas para las redes empresariales, como una seguridad mejorada. Los pasos para configurar una VLAN son los siguientes.

1. Configurar la VLAN

Todos los conmutadores que llevan la VLAN deben estar configurados para esa VLAN. Siempre que los equipos realicen cambios en la configuración de red, deben tener cuidado de actualizar las configuraciones de conmutadores, intercambiar un conmutador o agregar una VLAN adicional.

2. Configurar listas de control de acceso

las ACLs, que regulan el acceso concedido a cada usuario conectado a una red, también se aplican a las VLAN. Específicamente, las ACLs de VLAN (VACL) controlan el acceso a una VLAN dondequiera que se extienda por un conmutador o donde los paquetes entren o salgan de la VLAN. Los equipos de red deben prestar mucha atención al configurar VACL, ya que a menudo es complicado configurarlos. La seguridad de la red puede verse comprometida si se produce un error al configurar o modificar VACL.

3. Aplicar interfaces de línea de comandos

Cada proveedor de sistemas operativos y conmutadores especifica un conjunto de comandos de CLI para configurar y modificar VLAN en su producto. Algunos administradores construyen archivos que contienen estos comandos y los editan cuando es necesario para modificar la configuración. Un solo error en los archivos de comandos puede provocar que una o más aplicaciones fallen.

4. Considere paquetes de administración

Los proveedores de equipos y terceros ofrecen paquetes de software de administración que automatizan y simplifican el esfuerzo, reduciendo la posibilidad de error. Debido a que estos paquetes a menudo mantienen un registro completo de cada conjunto de ajustes de configuración, pueden reinstalar rápidamente la última configuración de trabajo en caso de error.

Identificación de VLAN con etiquetado

El estándar IEEE 802.1 Q define cómo identificar VLAN.

Las direcciones de control de acceso de medios de origen y destino aparecen al principio de los paquetes Ethernet, y a continuación aparece el campo identificador de VLAN de 32 bits.

Identificador de protocolo de etiquetas

El TPID constituye los primeros 16 bits de la trama VLAN. El TPID contiene el valor hexadecimal 8100, que identifica el paquete como un paquete VLAN. Los paquetes sin datos VLAN contienen el campo EtherType en la posición del paquete.

Información de control de etiquetas

El campo TCI de 16 bits sigue al TPID. Contiene el campo de punto de código de prioridad (PCP) de 3 bits, el indicador elegible de caída de un solo bit (DEI) y el campo identificador de VLAN (VID) de 12 bits.

El campo PCP especifica la calidad de servicio requerida por las aplicaciones que comparten la VLAN. El estándar IEEE 802.1 p define estos niveles como los siguientes valores:

- El valor 0 indica un paquete que la red hace todo lo posible por entregar.

- El valor 1 identifica un paquete en segundo plano.

- Valor 2 al valor 6 identifica otros paquetes, incluidos los valores que indican paquetes de vídeo o voz.

- El valor 7, la prioridad más alta, está reservado para los paquetes de control de red.

El DEI de un solo bit sigue el campo PCP y agrega más información al campo PCP. El campo DEI identifica un paquete que se puede soltar en una red congestionada.

El campo VID consta de 12 bits que identifican cualquiera de las 4096 VLAN que una red puede soportar.

VLAN basadas en Ethernet

Las VLAN basadas en Ethernet se pueden extender a Wi-Fi mediante un punto de acceso (AP) compatible con VLAN. Estos puntos de ACCESO separan el tráfico cableado entrante utilizando la dirección de subred asociada a cada VLAN. Los nodos finales solo reciben los datos de la subred configurada.

La seguridad aérea no se puede imponer como se puede en un cable. Se usan identificadores de conjuntos de servicios, o SSID, con contraseñas diferentes cuando es necesario, como en redes de invitados.

Las VLAN se desarrollaron al principio de la evolución de la tecnología de redes para limitar las emisiones y priorizar el tráfico. Han demostrado ser útiles a medida que las redes han aumentado en tamaño y complejidad.