acceso remoto

¿Qué es el acceso remoto?

El acceso remoto es la capacidad de una persona autorizada para acceder a una computadora o red desde una distancia geográfica a través de una conexión de red.

El acceso remoto permite a los usuarios conectarse a los sistemas que necesitan cuando están físicamente lejos. Esto es especialmente importante para los empleados que trabajan en sucursales, viajan o trabajan a distancia.

El acceso remoto permite a los usuarios remotos acceder a archivos y otros recursos del sistema en cualquier dispositivo o servidor que esté conectado a la red en cualquier momento. Esto aumenta la productividad de los empleados y les permite colaborar mejor con colegas de todo el mundo.

Una estrategia de acceso remoto brinda a las organizaciones la flexibilidad de contratar al mejor talento independientemente de la ubicación, eliminar silos y promover la colaboración entre equipos, oficinas y ubicaciones.

Los profesionales de soporte técnico pueden usar el acceso remoto para conectarse a los ordenadores de los usuarios desde ubicaciones remotas para ayudarlos a resolver problemas con sus sistemas o software.

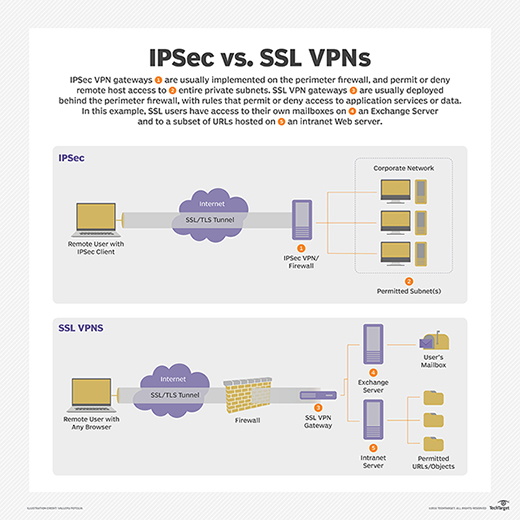

Un método común de proporcionar acceso remoto es a través de una conexión de red privada virtual (VPN) de acceso remoto. Una VPN crea una conexión segura y cifrada a través de una red menos segura, como Internet. La tecnología VPN se desarrolló para permitir que los usuarios remotos y las sucursales inicien sesión de forma segura en aplicaciones corporativas y otros recursos.

¿Cómo funciona el acceso remoto?

El acceso remoto se logra con una combinación de software, hardware y conectividad de red.

Por ejemplo, el acceso remoto tradicional antes de la amplia disponibilidad de conectividad a Internet se lograba utilizando un software de emulación de terminales que controlaba el acceso a través de un módem de hardware conectado a una red telefónica.

Hoy en día, el acceso remoto se logra más comúnmente utilizando:

- Software: Uso de una solución de software segura como una VPN.

- Hardware: Conectando hosts a través de una interfaz de red cableada o una interfaz de red Wi-Fi.

- Red: Conectándose a través de Internet.

Las VPN de acceso remoto conectan a usuarios individuales a redes privadas. Con una VPN de acceso remoto, cada usuario necesita un cliente VPN capaz de conectarse al servidor VPN de la red privada.

Cuando un usuario está conectado a la red a través de un cliente VPN, el software cifra el tráfico antes de entregarlo a través de Internet. El servidor VPN, o puerta de enlace, se encuentra en el borde de la red de destino y descifra los datos y los envía al host apropiado dentro de la red privada.

Un equipo debe tener un software que le permita conectarse y comunicarse con un sistema o recurso alojado en el servicio de acceso remoto de la organización. Una vez que el equipo de un usuario está conectado al host remoto, puede mostrar una ventana con el escritorio del equipo de destino.

Las empresas pueden usar escritorios remotos para permitir a los usuarios conectarse a sus aplicaciones y redes de forma remota. Los escritorios remotos usan software de aplicación, a veces incorporado en el sistema operativo (SO) del host remoto, que permite que las aplicaciones se ejecuten de forma remota en un servidor de red y se muestren localmente al mismo tiempo.

Los usuarios pueden acceder de forma segura a aplicaciones y servidores locales y en la nube desde cualquier lugar y en cualquier dispositivo con una variedad de métodos de autenticación, incluido el inicio de sesión único remoto, que brinda a los usuarios un acceso fácil y seguro a las aplicaciones que necesitan sin configurar VPN ni modificar políticas de firewall.

Además, las organizaciones pueden usar la autenticación multifactor para verificar la identidad de un usuario combinando varias credenciales exclusivas de una persona.

¿cuáles son los tipos de acceso remoto?

Tradicionalmente, las empresas utilizaban módems y tecnologías de acceso telefónico para permitir a los empleados conectarse a redes de oficina a través de redes telefónicas conectadas a servidores de acceso remoto. Los dispositivos conectados a redes de acceso telefónico usan módems analógicos para llamar a números de teléfono asignados para hacer conexiones y enviar o recibir mensajes.

La banda ancha proporciona a los usuarios remotos opciones de conexión de alta velocidad a redes empresariales e Internet. Hay varios tipos de banda ancha, incluidos los siguientes:

- La banda ancha por cable comparte el ancho de banda entre muchos usuarios y, como resultado, las velocidades de datos ascendentes pueden ser lentas durante las horas de alto uso en áreas con muchos suscriptores.

- La banda ancha DSL (Línea de Abonado Digital) proporciona redes de alta velocidad a través de una red telefónica utilizando tecnología de módem de banda ancha. Sin embargo, DSL solo funciona a una distancia física limitada y puede que no esté disponible en algunas áreas si la infraestructura telefónica local no es compatible con la tecnología DSL.

- Los dispositivos móviles pueden acceder a los servicios de Internet celular a través de una conexión inalámbrica desde cualquier ubicación donde haya una red celular disponible.

- Los servicios de Internet por satélite utilizan satélites de telecomunicaciones para proporcionar a los usuarios acceso a Internet en zonas donde el acceso a Internet en tierra no está disponible, así como para instalaciones móviles temporales.

- La tecnología de banda ancha de fibra óptica permite a los usuarios transferir grandes cantidades de datos de forma rápida y sin problemas.

¿Qué son los protocolos de acceso remoto?

Los protocolos comunes de acceso remoto y VPN incluyen los siguientes:

- El protocolo punto a punto (PPP) permite a los hosts configurar una conexión directa entre dos puntos finales.

- IPsec Security Internet Protocol Security is es un conjunto de protocolos de seguridad utilizados para habilitar los servicios de autenticación y cifrado para asegurar la transferencia de paquetes IP a través de Internet.

- El túnel punto a punto (PPTP) es uno de los protocolos más antiguos para implementar VPN. Sin embargo, a lo largo de los años, ha demostrado ser vulnerable a muchos tipos de ataques. Aunque PPTP no es seguro, persiste en algunos casos.

- El Protocolo de túnel de capa Dos (L2TP) es un protocolo VPN que no ofrece cifrado ni autenticación criptográfica para el tráfico que pasa a través de la conexión. Como resultado, generalmente se combina con IPsec, que proporciona esos servicios.

- El Servicio de Autenticación Remota Telefónica de Usuario (RADIUS) es un protocolo desarrollado en 1991 y publicado como una especificación de pista estándar de Internet en el año 2000 para permitir que los servidores de acceso remoto se comuniquen con un servidor central para autenticar a los usuarios de acceso telefónico y autorizar su acceso al sistema o servicio solicitado.

- El Sistema de Control de acceso de Controlador de Acceso de Terminal (TACACS) es un protocolo de autenticación remota que originalmente era común para las redes Unix que permite a un servidor de acceso remoto reenviar la contraseña de un usuario a un servidor de autenticación para determinar si se debe permitir el acceso a un sistema determinado. TACACS + es un protocolo independiente diseñado para gestionar la autenticación y la autorización, y para dar cuenta del acceso de administrador a dispositivos de red, como enrutadores y conmutadores.