Cracking WordPress hesla s Hashcat

pokud jde o složité prolomení hesel, hashcat je nástroj, který přichází do role, protože se jedná o známý nástroj pro popraskání hesel volně dostupný na internetu. Hesla mohou být jakákoli forma nebo hashe jako SHA, MD5, WHIRLPOOL atd. Hashe neumožňuje uživateli dešifrovat data pomocí konkrétního klíče, protože jiné šifrovací techniky umožňují uživateli dešifrovat hesla.

Hashcat používá určité techniky, jako je slovník, hybridní útok nebo spíše to může být také technika hrubé síly. Tento článek uvádí příklad použití hashcat, jak jej lze použít k prasknutí složitých hesel WordPress. Hashcat ve vestavěném nástroji v Kali Linuxu, který lze použít pro tento účel.

použití

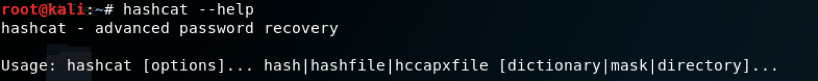

pokud uživatel chce vypadat, že to, co hashcat usnadňuje, spuštěním hashcat-help, jak je uvedeno níže:

Některé obrázky jsou uvedeny níže jako příklad:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

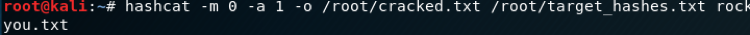

Combinator útok funguje tak, že slova z jednoho nebo dvou wordlists a jejich spojení dohromady, aby se pokusila jako heslo. Jak je uvedeno níže, vzali jsme jeden seznam slov a spustili jej proti hash.

2. Wordlist

v tomto typu útoku jsme vybrali typ útoku jako 400 a 1 jako útok wordlist.

3. Pravidla založená

tento útok je jedním z nejsložitějších útoků types.In útok založený na pravidlech jsme vybrali typ útoku jako 0 a zadali požadovaný vstup jako seznam slov a soubor hash.

praktické

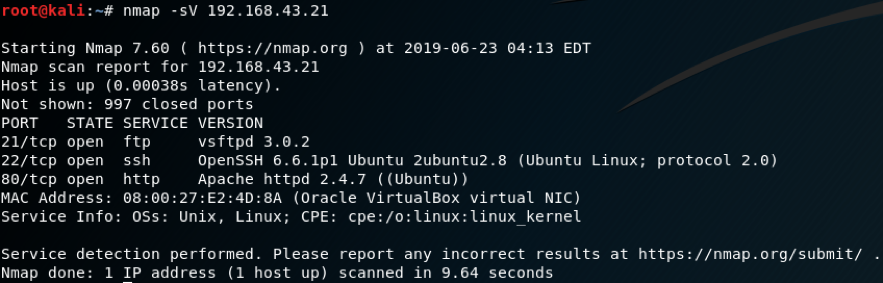

vezmeme si příklad platformy, která má přihlašovací zařízení wordpress, pomocí kterého umožňuje provádět další činnosti, jako je manipulace s daty v databázi atd.

po spuštění příkazu netdiscover byla objevena ip a my jsme otevřeli port 80. Nyní, když procházíme ip spolu s portem, dostaneme stránku, po které procházíme odkazy, o kterých se dozvídáme, že na něm běží WordPress.

nyní máme nějakou představu, že pokud běží WordPress, naším prvním úkolem je najít přihlašovací stránku WordPress. Naštěstí jsme po spuštění Dirbusteru dostali odkaz, kde byla možnost Přihlášení WordPress, jak je uvedeno níže.

odtud můžeme vyzkoušet některé výchozí vstupy jako qwerty, admin, qwerty123 atd. Naštěstí, po vyzkoušení některých výchozích nastavení admin: admin uzavřeno a my jsme se dostali do databáze pohodlně.

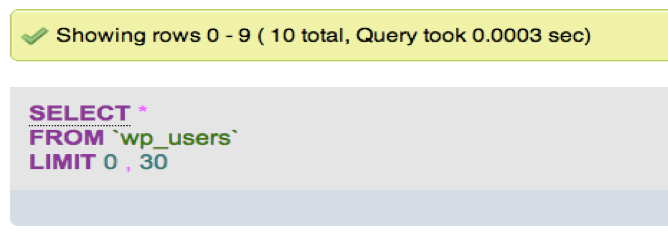

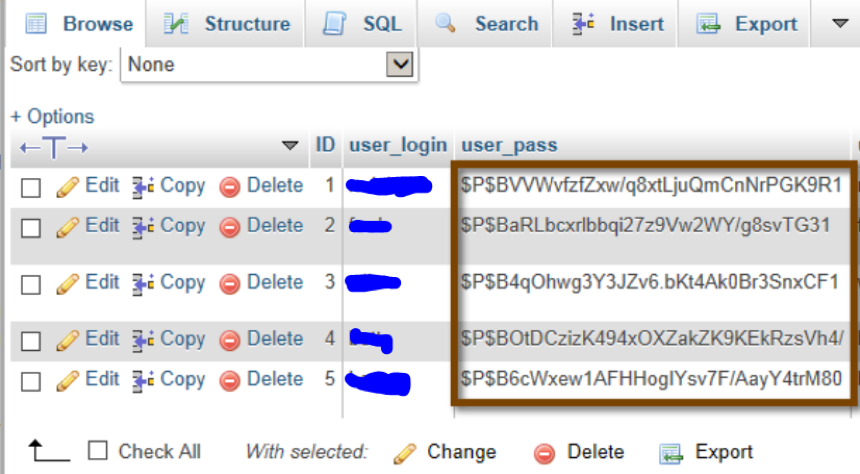

nyní bylo mnoho uživatelů, kteří měli uložené hashe hesel, a pak nastal čas tyto hashe rozbít.

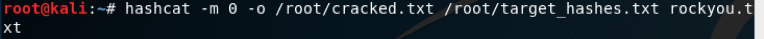

zde přichází použití hashcat, kterým, jak je vysvětleno výše, můžeme rozbít hashe na prostý text. Nejprve uložíme hashe do souboru a pak uděláme hrubou sílu proti seznamu slov, abychom získali jasný text. Jak bylo uvedeno výše, WordPress ukládá hesla ve formě MD5 s extra solí.

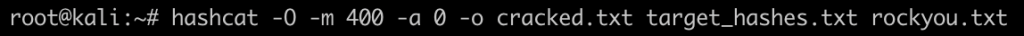

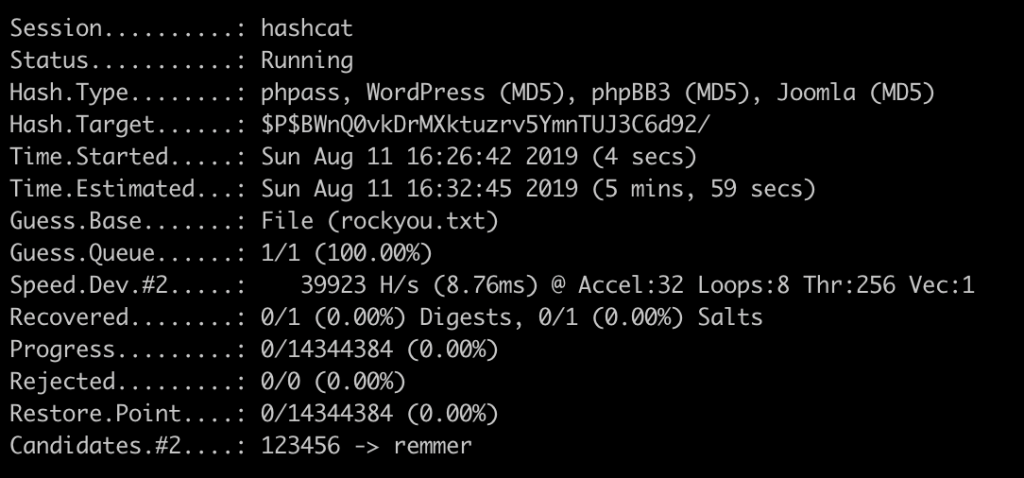

použijeme níže uvedený příkaz, ve kterém-m je pro typ hash,- a je pro režim útoku:

- -m 400 označuje typ hash, který praskáme (phpass);

- – a 0 označuje slovníkový útok;

- – o cracked.txt je výstupní soubor pro popraskané hesla

soubor wordlist rockyou.txt si můžete stáhnout zde: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nyní začalo praskat hashe a teď musíme počkat, až praskne.

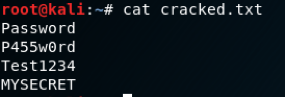

úspěšně se podařilo prasknout hashe. Jak jsme zjistili, seznam hesla uživatele byly, jak je uvedeno níže:

to bylo všechno o praskání hashe s hashcat a to je, jak je uvedeno výše, můžeme prasknout hashe WordPress stejně.

WordPress používá ve výchozím nastavení funkci wp_hash_password (), což je (cena 8) 8192 kol MD5. Předpona v hash je obvykle $P$ nebo $H $

pokud byste se chtěli pokusit prolomit hesla sami, můžete použít následující hash:

$P $ 984478476IagS59wHZvyQMArzfx58u.