Så här ställer du in en VLAN för företagsnätverk

virtuella LAN, eller VLAN, separerar och prioriterar trafik på nätverkslänkar. De skapar isolerade subnät som gör det möjligt för vissa enheter att fungera tillsammans, oavsett om de är på samma fysiska LAN.

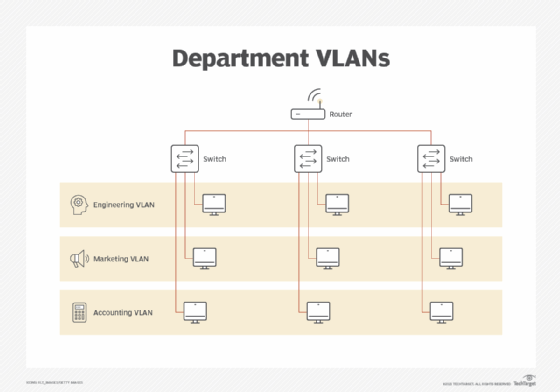

företag använder VLAN för att partitionera och hantera trafik. Till exempel kan ett företag som vill skilja sin tekniska avdelningens datatrafik från bokföringsavdelningens trafik skapa separata VLAN för varje avdelning. Flera program som körs på samma server kan dela en länk, även om de har olika krav. En video-eller röstapplikation med stränga krav på genomströmning och latens kan dela en länk med en applikation med mindre kritiska prestandakrav.

hur fungerar VLAN?

trafik på enskilda VLAN levereras endast till de applikationer som tilldelats varje VLAN, vilket ger en säkerhetsnivå. Varje VLAN är en separat kollisionsdomän, och sändningar är begränsade till en enda VLAN. Att blockera sändningar från att nå applikationer som är anslutna till andra VLAN eliminerar behovet av att dessa applikationer slösar bort bearbetningscykler på sändningar som inte är avsedda för dem.

VLAN arbetar vid Layer 2, länkskiktet, och kan begränsas till en enda fysisk länk eller förlängas över flera fysiska länkar genom att ansluta till Layer 2-omkopplare. Eftersom varje VLAN är en kollisionsdomän och Layer 3-omkopplare avslutar kollisionsdomäner kan VLAN-segment inte anslutas av en router. I huvudsak kan en enda VLAN inte sträcka sig över flera undernät.

subnät segment ansluta via växlar. Det är vanligt att ansluta komponenter i en applikation som körs på flera servrar genom att placera dem på ett enda VLAN och subnät. Till exempel kan ett enda delnät och VLAN ägnas åt bokföringsavdelningen, men om avdelningsmedlemmar är för långt ifrån varandra för en enda Ethernet-kabel, kopplar omkopplarna de olika Ethernet-länkarna som bär VLAN och delnätet, medan VLAN-routrar ansluter delnätet till resten av nätverket.

VLAN trunk länkar bär mer än en VLAN, så paket på en trunk bär ytterligare information för att identifiera dess VLAN. Åtkomstlänkar har en enda VLAN och inkluderar inte denna information. Bitar tas bort från paketet som är anslutet till åtkomstlänken, så en ansluten port får bara ett vanligt Ethernet-paket.

hur man ställer in en VLAN

att ställa in en VLAN kan vara komplicerat och tidskrävande, men VLAN erbjuder betydande fördelar för företagsnätverk, till exempel förbättrad säkerhet. Stegen för att ställa in en VLAN är som följer.

1. Konfigurera VLAN

alla omkopplare som bär VLAN måste konfigureras för den VLAN. När lag gör ändringar i nätverkskonfigurationen måste de se till att uppdatera switch-konfigurationer, byta ut en switch eller lägga till ytterligare VLAN.

2. Ställ in åtkomstkontrolllistor

ACL, som reglerar åtkomsten till varje användare som är ansluten till ett nätverk, gäller även för VLAN. Specifikt, VLAN ACLs (VACLs) styr åtkomsten till en VLAN varhelst den spänner över en switch eller där paket går in eller ut ur VLAN. Nätverksteam bör ägna stor uppmärksamhet när du konfigurerar VACLs, eftersom det ofta är komplicerat att ställa in dem. Nätverkssäkerhet kan äventyras om ett fel uppstår när Vacl: er konfigureras eller ändras.

3. Tillämpa kommandoradsgränssnitt

varje OS och switch leverantör anger en uppsättning CLI-kommandon för att konfigurera och ändra VLAN på sin produkt. Vissa administratörer konstruerar filer som innehåller dessa kommandon och redigerar dem när det behövs för att ändra konfigurationen. Ett enda fel i kommandofilerna kan orsaka att ett eller flera program misslyckas.

4. Tänk på hanteringspaket

utrustningsleverantörer och tredje parter erbjuder hanteringsprogramvarupaket som automatiserar och förenklar ansträngningen, vilket minskar risken för fel. Eftersom dessa paket ofta har en fullständig registrering av varje uppsättning konfigurationsinställningar kan de snabbt installera om den senaste arbetskonfigurationen vid ett fel.

identifiera VLAN med taggning

IEEE 802.1 Q-standarden definierar hur man identifierar VLAN.

destinations-och källmediaåtkomstkontrolladresserna visas i början av Ethernet-paket och fältet 32-bitars VLAN-identifierare följer.

tag protocol identifier

TPID utgör de första 16 bitarna i VLAN-ramen. TPID innehåller det hexadecimala värdet 8100, som identifierar paketet som ett VLAN-paket. Paket utan VLAN-data innehåller EtherType-fältet i paketpositionen.

Taggkontrollinformation

16-bitars TCI-fält följer TPID. Den innehåller 3-bitars priority code point (PCP)-fältet, single-bit drop-kvalificerad indikator (DEI) och 12-bitars VLAN identifier (VID) – fältet.

PCP-fältet anger kvaliteten på tjänsten som krävs av de applikationer som delar VLAN. IEEE 802.1 p-standarden definierar dessa nivåer som följande värden:

- värde 0 anger ett paket som nätverket gör sitt bästa för att leverera.

- värde 1 identifierar ett Bakgrundspaket.

- värde 2 till värde 6 identifiera andra paket, inklusive värden som indikerar video-eller röstpaket.

- värde 7, högsta prioritet, är reserverat för nätverkskontrollpaket.

single-bit dei följer PCP-fältet och lägger till ytterligare information i PCP-fältet. DEI-fältet identifierar ett paket som kan släppas i ett överbelastat nätverk.

VID-fältet består av 12 bitar som identifierar någon av de 4 096 VLAN som ett nätverk kan stödja.

Ethernet-baserade VLAN

Ethernet-baserade VLAN kan utökas till Wi-Fi med en VLAN-medveten åtkomstpunkt (AP). Dessa AP: er separerar inkommande trådbunden trafik med hjälp av subnätadressen som är associerad med varje VLAN. Slutnoder får endast data på det konfigurerade undernätet.

säkerhet över luften kan inte verkställas som det kan på en tråd. Serviceuppsättningsidentifierare, eller SSID, med olika lösenord används vid behov, till exempel i gästnätverk.

VLAN utvecklades tidigt i utvecklingen av nätverksteknik för att begränsa sändningar och prioritera trafik. De har visat sig vara användbara eftersom nätverk har ökat i storlek och komplexitet.