en snabbkurs för att bekämpa skräppost i webbformulär 2021

om du är värd för någon webbplats som har ett kontaktformulär inbäddat på det, är chansen att du är bekant med skräppostbots som fyller i ditt formulär med ohjälpsam eller direkt skadlig information. Detta kan vara ganska huvudvärk (särskilt för marknadsförare som samlar in potentiell kundinformation eller samlar in registreringar för ett evenemang). För att inte tala om, den dåliga botinformationen kan infiltrera dina CRM-data och orsaka medlemmar i ditt team att spendera timmar på att städa upp oönskade data och blåsa upp din webbplats formkonverteringsfrekvens. I värsta fall utgör skräppostbots ett säkerhetshot mot din webbplats, vilket kan skada dina besökare och medlemmar i din organisation.

lyckligtvis finns det många sätt att skära ner på denna oönskade trafik som sparar ditt lagtid och låter dem fokusera på legitima leads. Men, varje webbformulär (och spam det blir) är unik. För att bättre försvara dig är det bäst att få lite inblick i de möjliga angriparna. Låt oss ta en stund att tänka som en spam bot!

vad är spam bots?

Cloudflare definierar en bot som en programvara programmerad för att göra vissa (ofta repetitiva) uppgifter, som den kan slutföra mycket snabbare än människor. Kort sagt, en bot är ett program; vanligtvis en som är skriven för att göra en specifik uppgift så snabbt och så många gånger som möjligt för att uppnå sitt mål. Observera också att inte alla bots är dåliga! De sökrobotar som Google och Bing använder för att indexera innehåll för sina sökmotorer är förmodligen några av de mest produktiva bots som någonsin gjorts. Spam bots är de bots som är skrivna för det uttryckliga syftet att skicka information (ofta via webbformulär).

godartad eller inte, bots finns i alla former och storlekar, och deras mål kan variera avsevärt. För att bara ta itu med de skändliga botsna måste du förstå vilket hot en bot kan presentera.

Vad är en spam bot mål?

Spam bots skapas för olika ändamål, men de kommer vanligtvis i tre typer: meddelandeorienterad, DoS och rekognosering.

Meddelandeorienterad

vissa skräppostbots skrivs uttryckligen för att marknadsföra ett specifikt meddelande. De kan vara inriktade på att få ut ett politiskt budskap eller en form av gerillamarknadsföring. Dessa bots vill få största möjliga publik (maximera ögonbollar/engagemang), och de kommer sannolikt också att ha en gemensam tråd som löper genom varje inlämning (t.ex. ett specifikt telefonnummer, Produktnamn, policy eller kandidat som främjas). Dessa bots är osannolikt att hamra din server (ta ner din webbplats), för att göra det kommer sannolikt att leda till att spridningen av deras meddelande stoppas. Du är mer benägna att se dessa bots vänta lite tid mellan inlämningar för att undvika att sätta en enorm belastning på din Infrastruktur.

dessa är sannolikt de minst hotande typerna av bots (men ganska irriterande), och de är de vanligaste.

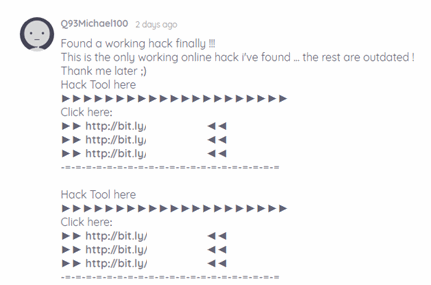

exemplet ovan är en bot som riktar sig mot någons webbformulär med en meddelandeorienterad attack. De verkar vara att främja någon form av” hacka verktyg ” och upprepade gånger spam en länk till deras webbplats.

Denial of Service (DoS)

DoS-bots är inte intresserade av att få ut ett specifikt meddelande, de syftar till att ta ner en webbplats. Specifikt hoppas de maximera belastningen på en servers resurser. De tenderar att göra detta genom att skicka in en betydande mängd data (t.ex. fylla i formulärfält med maximalt antal tillåtna tecken), genom att skicka in så många förfrågningar som möjligt (Hamra) eller båda. Att göra det betyder att de tar upp den maximala bandbredden i hopp om att din server inte kan hålla jämna steg. Eftersom dessa bots inte är intresserade (för det mesta) av att du ser vad de skickar in, kan de till och med skicka in vanligt gibberish (eller inkludera orimliga mängder whitespace).

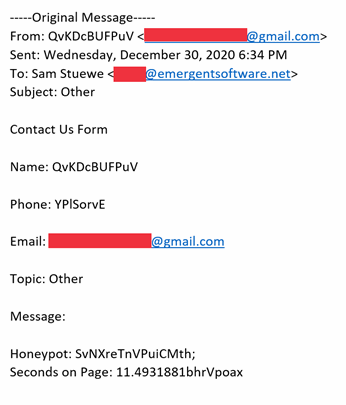

här är ett exempel på vilken typ av innehåll en DoS bot skulle skicka via ett webbformulär, som nyligen sett i min egen inkorg.

se alla rappakalja att bot lämnas? Inte exakt användbart för ett försäljnings-eller marknadsföringsteam som försöker samla in giltig kundinformation. Observera också att Honeypot och sekunder på sidan information på botten är något vi kommer att beröra senare i detta blogginlägg.

en DoS-bot utgör en medelhög risknivå för din webbplats. Om en DoS-bot lyckas kan den presentera användare på din webbplats från att fylla i ett kontaktformulär för att ladda ner en resurs, prata om ett projekt eller köpa en av dina produkter. Summan av kardemumman är att dessa bots kan göra att du förlorar värdefulla leads som är intresserade av dina tjänster och i slutändan, förlora intäkter.

Reconnaissance

denna sista motivation är överlägset den mest oroande. Där Meddelandeorienterade bots vanligtvis inte bryr sig om att rikta dig, och DoS-bots riktar dig på det mest ytliga sättet, försöker rekognosering (eller recon för korta) bots att få information specifikt om dig. Dessa bots tenderar att falla i två grupper: phishing och exfiltrering. Phishing Recon bots syftar till att få intern personal att interagera med en av sina inlagor. Om du gör det kan det erbjuda framtida vägar för socialtekniska attacker (så att en angripare kan efterlikna en myndighetsfigur som personalen kan lita på). Exfiltration Recon bots fokuserar istället på att hämta specifik information från ditt system. Dessa bots hoppas kunna ta reda på mer om din infrastruktur (till exempel för att söka efter sårbarheter som de kan utnyttja i framtiden).

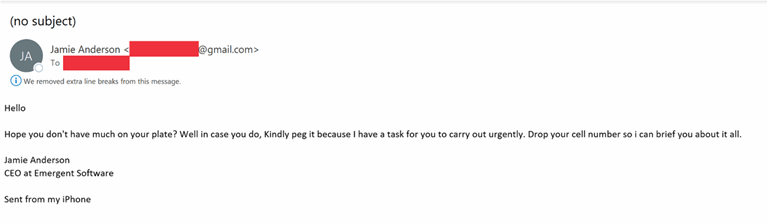

du är förmodligen bekant med phishing-e-postbedrägerier, vilket framgår av exemplet nedan, som nyligen hände med några medlemmar i vårt team. Personen som skickade e-postmeddelandet försöker få tillgång till vårt teams telefonnummer genom att imitera vår VD. Liknande taktik används i recon spam bots i webbformulär.

denna typ av bot är så mycket skrämmande än de andra eftersom det vanligtvis fungerar som ett förspel till en mycket mer målinriktad attack, vilket blir svårare att motverka. Dessa bots försöker maximera avslöjandet av information; de är den mest variabla formen av bot: de kan göra många inlagor för att avgöra hur ditt system reagerar under vissa omständigheter, eller de kan lämna sällan visas så nära legitima som möjligt (för att öka sannolikheten för personal interaktion).

Hur stoppar jag spam bots på min hemsida?

tack och lov, Det finns ett brett utbud av strategier för att bekämpa alla sorter av spam bot. Vi har haft stor framgång med att implementera kombinationer av följande strategier på vår egen hemsida och för våra kunder. Observera att varje kunds behov och hotmodeller är olika, så rätt kombination och implementering kommer att variera. Nedan följer en mycket kort översikt över varje strategi och dess kompromisser.

| strategi | tillgänglighet (högre är bättre) |

effektivitet (högre är bättre) |

Användarfriktion (lägre är bättre) |

|---|---|---|---|

| Honeypot fält | mycket hög | hög | mycket låg |

| hastighetsbegränsningar | hög | hög | Låg-Medium |

| förhindra autofyllning | låg | mycket låg | mycket hög |

| s | låg | Medium | hög |

| (re/No), h | mycket låg | mycket hög | mycket hög |

Honeypot Fields

en honeypot är ett speciellt fält som läggs till i ditt formulär, osynligt för vanliga användare. Vi implementerar vanligtvis dessa genom en dold textruta (av tillgänglighetsskäl brukar vi märka dem något som ”Fyll inte i det här fältet”). Alla typer av bots ovan kommer sannolikt att falla för den här fällan: Meddelandeorienterade bots kommer sannolikt att fylla i så många fält som möjligt för att upprepa sitt meddelande så många gånger som möjligt; DoS bots vill inte missa en chans att skicka mer data; och även om de vill se legitima ut, betyder svårigheten att veta när ett fält krävs att Recon bots ofta fyller dessa osynliga fält också. Det betyder att det är förvånansvärt effektivt, trots sin enkelhet. För våra kunder hanterar det ofta 95% eller mer av all skräppost som skickas in.

detta är nästan alltid den snabbaste strategin att genomföra (och utgör i huvudsak ingen down-side); detta är vår allra första plan för attack för att bekämpa spam på en viss webbformulär.

hastighetsbegränsningar

om ett enkelt honeypot-fält inte hanterar all skräppost som en klient får, är vårt nästa steg en hastighetsgräns. De tar lite längre tid att implementera korrekt, och de riskerar (om de implementeras utan vård) att filtrera bort legitim trafik. Kort sagt, en hastighetsgräns innebär en minsta tid som krävs på en sida innan formuläret skickas in. Vi brukar implementera detta som en speciell cookie eller ett dolt fält som visar tidsstämpeln för när sidan laddades. Om skillnaden mellan inlämningens tidsstämpel och tidsstämpeln för sidbelastningen är mindre än hastighetsgränsens inställda minimum kan vi flagga att inlämningen troligen inte är legitim.

den grundläggande inställningen av denna strategi är lika snabb att implementera som en honeypot, men du måste spendera lite extra tid på att tänka på det rimliga minimitiden (kortare formulär tar mindre tid att fylla i än längre). Och vissa formulär kan automatiskt fyllas i av webbläsare, som du måste redogöra för i din implementering. När du har spenderat lite tid på att tänka på hur snabbt en användare rimligen kan skicka in ett formulär kan du välja ditt minimum (t.ex. 3 sekunder). Som i skärmdumpen ovan som visar ett exempel på DoS-spam, kommer vi ofta att ställa in den grundläggande infrastrukturen för en hastighetsgräns (utan att tillämpa någon gräns). Detta gör det möjligt för oss att samla in lite information om hur lång tid typiska legitima och spam inlagor tar, och det ger oss ett försprång på att fastställa ett rimligt minimum.

liksom honeypot-fält är hastighetsgränserna trevliga eftersom de vanligtvis kan implementeras snabbt, har minimala negativa biverkningar och är överraskande effektiva. Eftersom bots kan fylla i formulärfält mycket snabbare än människor, filtrerar även mycket låga hastighetsgränser (som sannolikt inte kommer att flagga legitim trafik) ofta en betydande mängd spam.

inaktivera Autofyll

många webbläsare erbjuder möjligheten att automatiskt fylla i formulärfält för dig. Vissa webbplatser försöker bekämpa spam genom att inaktivera den här funktionen. Även om det görs med goda avsikter är detta mycket ineffektivt när det gäller att fånga skräppost. Detta kan antingen implementeras med enkel HTML eller Med Javascript. Om de implementeras med HTML kan bots helt enkelt ignorera det (notera: de kommer!). Och om det implementeras med Javascript kan det ofta resultera i frustrerande beteende som kommer att alienera användare (t.ex. finns det minst en webbplats där ute som rensar en textruta när du fokuserar den, så om en användare någonsin klickar på ett formulärfält efter att ha skrivit något i det, kommer de att behöva skriva det igen).

för att inte tala om, Autofyll är en massiv tillgänglighetsförmån och förbättrar generellt användarnas livskvalitet. Tänk på det-hur många gånger på en dag använder du formulär Autofyll för att komma ihåg olika adresser, e-postadresser, etc? Du skulle troligen känna dig frustrerad om den funktionen togs bort också.

kort sagt, men lätt att implementera, kommer det vanligtvis med många negativa och mycket få positiva. Det är ett alternativ, men vi rekommenderar vanligtvis våra kunder att undvika.

s

s är en av de äldsta formerna av att skära ner på bot spam, och de kan fortfarande vara mycket effektiva idag. A är som en gåta som en användare måste lösa för att en inlämning ska anses vara legitim. En mycket enkel version av A skulle generera två små, slumptal och be användaren att ge summan av siffrorna i ett av formulärfälten. Kanske överraskande är även de enklaste formerna av A effektiva (de flesta bots är faktiskt inte tillräckligt smarta för att lösa sådana saker). Men om en attack är mer riktad mot din webbplats kan även ganska komplexa s vara ineffektiva.

eftersom de flesta bots som skulle stoppas av enkla s tenderar att filtreras ut av honeypot-fält och hastighetsbegränsningar, och eftersom byggnadskomplex s är en mycket större ansträngning, undviker vi vanligtvis också denna strategi, med ett stort undantag…

re, No och h

re erbjuds av Google. Om du har någon nostalgi (eller djupt sittande hat) för följande bild är du mycket bekant med re:

Nej (Även känd som re v3) är Googles senaste erbjudande, något du sannolikt har sett poppar upp överallt. Det börjar som en enkel kryssruta (som representerar många kontroller som händer i bakgrunden). Om någon av dessa bakgrundskontroller misslyckas krävs en mer betydande utmaning (ofta klassificering av en uppsättning bilder).

en nykomling till detta utrymme är h. h fungerar mycket på samma sätt som Googles Nej, men det syftar till att vara mer integritetsrespektande än Googles erbjudanden.

alla tre av dessa alternativ gör att du kan använda mycket komplexa s utan att behöva designa dem själv. Det finns tre negativa att vara medveten om:

- att använda en tredje part innebär att om deras servrar är nere kanske dina formulär inte fungerar

- de kräver javascript och har några betydande tillgänglighetsproblem

- specifikt för re och No, Google tjänar pengar genom att skörda användardata som är ett integritetsproblem (och eventuellt ett juridiskt problem med tanke på General Data Protection Regulation och California Consumer Privacy Act)

dessa är i viss mening kärnkraftsalternativet. En gång implementerad använder de invasiva kontroller för att filtrera bort spam mycket effektivt; men du ökar dramatiskt friktionen för användarna. Dessa är ett alternativ att hålla öppet (särskilt när det gäller obeveklig, pågående spam), men vi brukar bara använda dem som en sista utväg.

för att sammanfatta vad vi har diskuterat:

det finns tre typer av spambots som vanligtvis riktar sig till din webbplats:

- Meddelandeorienterad

- Denial of Service (DoS)

- Reconnaissance

det finns en mängd olika metoder som vi kan använda för att stoppa webbformulär spam på våra kunders webbplatser:

- Honeypot fields

- hastighetsbegränsningar

- inaktivera Autofyll

- s

- re, No och h

i slutändan finns det ingen perfekt, one-size-fits-all lösning för att stoppa webbformulär spam på din webbplats, men det finns ingen brist på alternativ att utnyttja. För varje webbplats och formulär kan du hitta en kombination av strategier som får spam under kontroll! Som spam bots fortsätter att utvecklas, är det viktigt att ligga steget före och genomföra proaktiva strategier som hjälper till att skära ner på spam in din webbplats och störa din verksamhet.

vill du förbättra din online-närvaro och optimera din webbplats för en bra kundupplevelse? Kolla in dessa 8 snabba vinster för att förbättra din webbplats och öka trafiken!