Cracking de Senhas do WordPress com Hashcat

Quando se trata de palavra-passe complexa rachaduras, hashcat é a ferramenta que vem em função de como é a senha conhecida ferramenta de craqueamento disponíveis livremente na internet. As senhas podem ser qualquer forma ou hashes como SHA, MD5, WHIRLPOOL etc. Hashes não permite que um usuário descriptografe dados com uma chave específica, pois outras técnicas de criptografia permitem que um usuário descriptografe as senhas.

Hashcat usa certas técnicas como dicionário, ataque híbrido ou melhor, pode ser a técnica de Força bruta também. Este artigo dá um exemplo de Uso do hashcat que como ele pode ser usado para quebrar senhas complexas do WordPress. Hashcat em uma ferramenta embutida no Kali Linux que pode ser usada para esse fim.

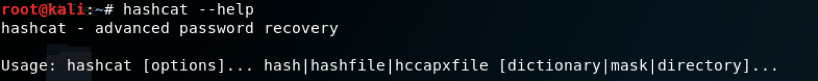

de USO

Se um usuário quer que o olhar que hashcat facilita, executando hashcat –ajuda, como mostrado abaixo:

Algumas imagens são dadas abaixo como exemplo:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

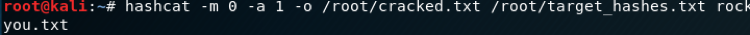

um ataque combinator funciona pegando palavras de uma ou duas listas de palavras e juntando-as para tentar como uma senha. Como mostrado abaixo, pegamos uma lista de palavras e a executamos contra os hashes.

2. Wordlist

neste tipo de ataque, selecionamos o tipo de ataque como 400 e 1 como o ataque wordlist.

3. Regras baseadas

este ataque é um dos ataques mais complicados types.In ataque baseado em regras, selecionamos o tipo de ataque como 0 e fornecemos a entrada necessária como lista de palavras e arquivo hash.

prático

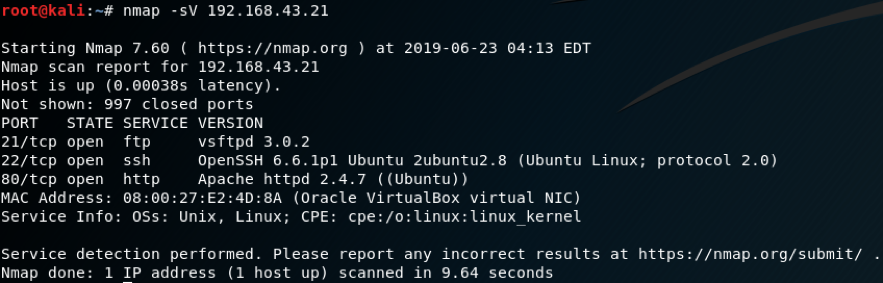

tomaremos um exemplo de uma plataforma que possui um recurso de login do wordpress através do qual permite fazer outras atividades, como manipulação de dados no banco de dados etc.

depois de executar o comando netdiscover, o ip foi descoberto e a porta 80 foi aberta. Agora, quando navegamos no ip junto com a porta, obtemos uma página, após a qual navegamos nos links que conhecemos sobre que estava executando o WordPress nele.

agora temos alguma ideia de que, se o WordPress estiver em execução, nossa primeira tarefa é encontrar a página de login do WordPress. Felizmente, depois de executar DirBuster, temos um link onde a opção de login do WordPress estava lá, como mostrado abaixo.

a partir daqui, podemos tentar algumas entradas padrão como qwerty,admin, qwerty123 etc. Felizmente, depois de tentar alguns padrões admin: admin combinado e entramos no banco de dados confortavelmente.

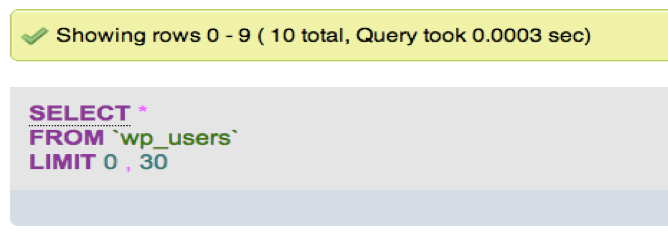

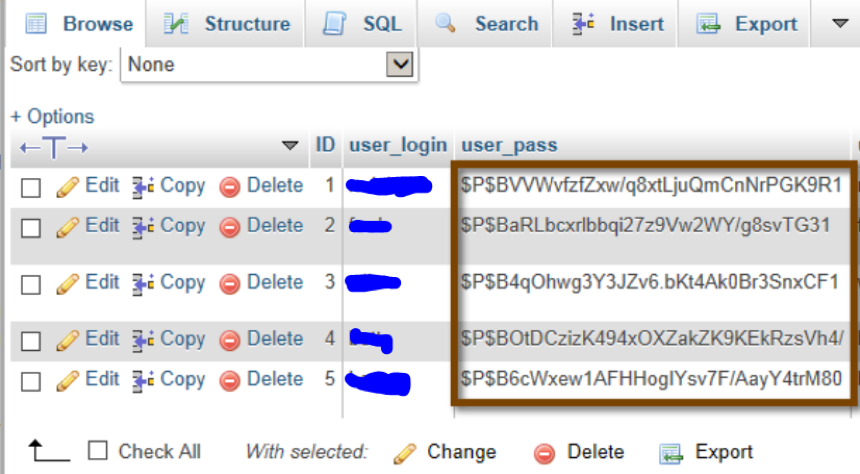

agora havia muitos usuários que estavam tendo seus hashes de senha armazenados e, em seguida, era a hora de quebrar esses hashes.

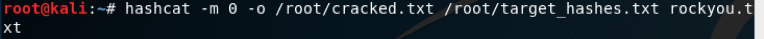

aqui vem o uso de hashcat pelo qual, conforme explicado acima, podemos quebrar os hashes em texto simples. Primeiro Armazenaremos os hashes em um arquivo e, em seguida, faremos Força bruta contra uma lista de palavras para obter o texto claro. Como dito acima, o WordPress armazena as senhas na forma de MD5 com sal extra.

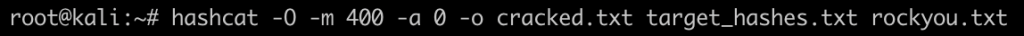

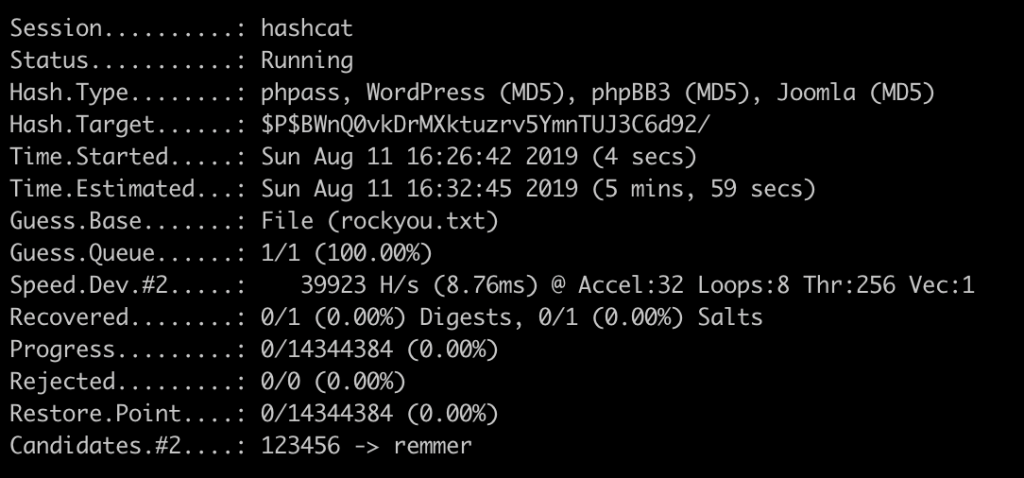

Vamos usar o comando mostrado abaixo, em que m é para o tipo de hash, um é para o modo de ataque:

- -m 400 designa o tipo de hash estamos fissuras (phpass);

- – um 0 designa um ataque de dicionário;

- -o rachado.txt é o arquivo de saída para as senhas rachadas

o arquivo de Lista de palavras rockyou.txt pode ser baixado aqui: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

agora ele começou a quebrar os hashes e agora só temos que esperar até que ele Rache.

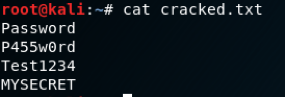

com sucesso, foi capaz de quebrar os hashes. Como encontramos a lista de senha do Usuário foram como mostrado abaixo:

isso era tudo sobre quebrar os hashes com hashcat e é assim que, como mostrado acima, podemos quebrar os hashes do WordPress também.

WordPress usa por padrão a função wp_hash_password() que é (custo 8) 8192 rodadas de MD5. O prefixo no hash é geralmente $P $ ou $H$

se você quiser tentar quebrar senhas você mesmo, pode usar o seguinte hash:

$P$984478476iags59whzvyqmarzfx58u.