Jak skonfigurować sieć VLAN dla sieci korporacyjnych

Wirtualne Sieci LAN lub sieci VLAN oddzielają i priorytetyzują ruch w łączach sieciowych. Tworzą izolowane podsieci, które umożliwiają niektórym urządzeniom współpracę, niezależnie od tego, czy są w tej samej fizycznej sieci LAN.

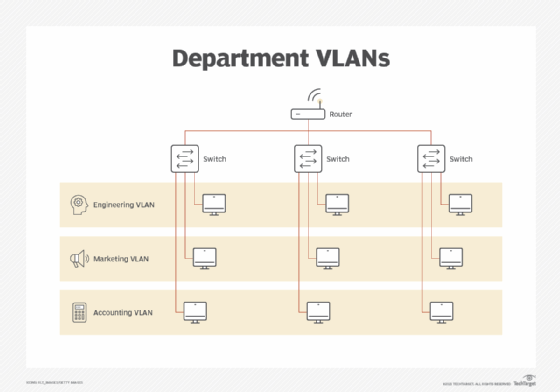

przedsiębiorstwa używają sieci VLAN do partycjonowania i zarządzania ruchem. Na przykład firma, która chce oddzielić ruch danych swojego działu inżynierii od ruchu działu księgowości, może utworzyć oddzielne sieci VLAN dla każdego działu. Wiele aplikacji, które działają na tym samym serwerze, może współdzielić łącze, nawet jeśli mają różne wymagania. Aplikacja wideo lub głosowa o surowych wymaganiach dotyczących przepustowości i opóźnień może współdzielić łącze z aplikacją o mniej krytycznych wymaganiach dotyczących wydajności.

jak działają VLAN?

ruch w poszczególnych Vlanach jest dostarczany tylko do aplikacji przypisanych do każdej VLAN, zapewniając poziom bezpieczeństwa. Każda sieć VLAN stanowi oddzielną domenę kolizji, a transmisje są ograniczone do jednej sieci VLAN. Blokowanie dostępu transmisji do aplikacji podłączonych do innych sieci VLAN eliminuje konieczność marnowania przez te aplikacje cykli przetwarzania na transmisjach nieprzeznaczonych dla nich.

sieci VLAN działają w warstwie 2, warstwie łącza i mogą być ograniczone do jednego fizycznego łącza lub rozszerzone na wiele fizycznych łączy poprzez podłączenie do przełączników warstwy 2. Ponieważ każda sieć VLAN jest domeną kolizyjną, a przełączniki warstwy 3 zamykają domeny kolizyjne, segmenty sieci VLAN nie mogą być połączone przez router. Zasadniczo pojedyncza sieć VLAN nie może obejmować wielu podsieci.

segmenty podsieci łączą się za pomocą przełączników. Często łączy się komponenty aplikacji uruchamianej na wielu serwerach, umieszczając je w jednej sieci VLAN i podsieci. Na przykład, pojedyncza podsieć i VLAN mogą być dedykowane działowi księgowości, ale jeśli członkowie działu są zbyt daleko od siebie dla pojedynczego kabla Ethernet, przełączniki łączą różne łącza Ethernet, które przenoszą VLAN i podsieć, podczas gdy routery VLAN łączą podsieć z resztą sieci.

łącza VLAN trunk zawierają więcej niż jedną sieć VLAN, więc pakiety na trunku zawierają dodatkowe informacje umożliwiające identyfikację sieci VLAN. Łącza dostępowe mają jedną sieć VLAN i nie zawierają tych informacji. Bity są usuwane z pakietu podłączonego do łącza dostępowego, więc podłączony port otrzymuje tylko standardowy pakiet Ethernet.

jak skonfigurować sieć VLAN

Konfigurowanie sieci VLAN może być skomplikowane i czasochłonne, ale sieci VLAN oferują znaczące korzyści sieciom korporacyjnym, takie jak poprawa bezpieczeństwa. Kroki konfiguracji sieci VLAN są następujące.

1. Konfiguracja sieci VLAN

wszystkie przełączniki obsługujące sieć VLAN muszą być skonfigurowane dla tej sieci VLAN. Za każdym razem, gdy zespoły wprowadzają zmiany w konfiguracji sieci, muszą zadbać o aktualizację konfiguracji przełączników, wymianę przełącznika lub dodanie dodatkowej sieci VLAN.

2. Skonfiguruj listy kontroli dostępu

listy ACL, które regulują dostęp przyznawany każdemu użytkownikowi podłączonemu do sieci, mają również zastosowanie do sieci VLAN. W szczególności, VLAN ACL (Vacl) kontroluje dostęp do sieci VLAN wszędzie tam, gdzie obejmuje ona przełącznik lub gdzie Pakiety wchodzą lub wychodzą z sieci VLAN. Zespoły sieciowe powinny zwracać szczególną uwagę podczas konfigurowania Vacl, ponieważ ich konfigurowanie jest często skomplikowane. Bezpieczeństwo sieci może zostać naruszone, jeśli wystąpi błąd podczas konfigurowania lub modyfikowania Vacl.

3. Zastosuj interfejsy wiersza poleceń

każdy dostawca systemu operacyjnego i przełącznika określa zestaw poleceń CLI do konfigurowania i modyfikowania sieci VLAN na swoim produkcie. Niektórzy administratorzy konstruują pliki zawierające te polecenia i edytują je w razie potrzeby, aby zmodyfikować konfigurację. Pojedynczy błąd w plikach poleceń może spowodować niepowodzenie jednej lub kilku aplikacji.

4. Rozważ pakiety zarządzania

dostawcy sprzętu i strony trzecie oferują pakiety oprogramowania do zarządzania, które automatyzują i upraszczają wysiłek, zmniejszając ryzyko błędu. Ponieważ pakiety te często przechowują pełny zapis każdego zestawu ustawień konfiguracyjnych, mogą szybko ponownie zainstalować ostatnią działającą konfigurację w przypadku błędu.

identyfikowanie sieci VLAN za pomocą tagowania

standard IEEE 802.1 Q określa sposób identyfikacji sieci VLAN.

adresy docelowe i źródłowe kontroli dostępu do mediów pojawiają się na początku pakietów Ethernet, a następnie następuje 32-bitowe pole identyfikatora VLAN.

identyfikator protokołu tagów

TPID tworzy pierwsze 16 bitów ramki VLAN. TPID zawiera szesnastkową wartość 8100, która identyfikuje pakiet jako pakiet VLAN. Pakiety bez danych VLAN zawierają pole EtherType w pozycji pakietu.

informacje kontrolne znaczników

16-bitowe pole TCI podąża za TPID. Zawiera pole 3-bit priority code point (PCP), single-bit Drop qualified indicator (DEI) oraz 12-bit VLAN identifier (VID).

pole PCP określa jakość usług wymaganych przez aplikacje współdzielące sieć VLAN. Standard IEEE 802.1 p definiuje te poziomy jako następujące wartości:

- wartość 0 oznacza pakiet, który sieć dokłada wszelkich starań, aby go dostarczyć.

- wartość 1 identyfikuje pakiet w tle.

- wartość od 2 do wartości 6 identyfikuje inne pakiety, w tym wartości wskazujące Pakiety wideo lub głosowe.

- wartość 7, najwyższy priorytet, jest zarezerwowana dla pakietów kontroli sieciowej.

jedno-bitowe DEI podąża za polem PCP i dodaje dalsze informacje do pola PCP. Pole DEI identyfikuje pakiet, który może zostać upuszczony w zatłoczonej sieci.

pole VID składa się z 12 bitów, które identyfikują dowolny z 4096 Vlanów obsługiwanych przez sieć.

sieci VLAN oparte na sieci Ethernet

sieci VLAN oparte na sieci Ethernet można rozszerzyć na sieć Wi-Fi za pomocą punktu dostępu VLAN (AP). Te punkty dostępowe oddzielają przychodzący ruch przewodowy przy użyciu adresu podsieci skojarzonego z każdą siecią VLAN. Węzły końcowe otrzymują tylko dane w skonfigurowanej podsieci.

Ochrona w powietrzu nie może być egzekwowana tak jak na drucie. Identyfikatory zestawów usług lub identyfikatory SSID z różnymi hasłami są używane w razie potrzeby, na przykład w sieciach gościnnych.

sieci VLAN zostały opracowane na wczesnym etapie ewolucji technologii sieciowej w celu ograniczenia transmisji i priorytetyzacji ruchu. Okazały się one przydatne, ponieważ sieci zwiększyły rozmiar i złożoność.