jak działają systemy kontroli dostępu

jeśli szukasz najlepszego sposobu na zabezpieczenie swojej własności biznesowej, prawdopodobnie masz już jakiś system kontroli dostępu. Ochrona pracowników i aktywów firmy jest oczywiście ważna, podobnie jak kontrolowanie, kto wchodzi / wychodzi z firmy (i kiedy). Dzięki unikalnym poświadczeniom przyznawanym każdemu pracownikowi system kontroli dostępu może chronić pracowników, zasoby i dane. Ale czym dokładnie są i jak działają systemy kontroli dostępu?

co to jest System kontroli dostępu?

system kontroli dostępu to forma bezpieczeństwa fizycznego, która zarządza punktem wejścia do Twojej przestrzeni biznesowej lub wewnętrznych obszarów budynku. Systemy kontroli dostępu działają jako strażnicy, aby fizycznie chronić nieautoryzowanych użytkowników, pozwalając autoryzowanym użytkownikom wejść do obszaru. Niektóre systemy kontroli dostępu mogą również śledzić, kto wchodzi lub opuszcza bezpieczne obszary. Najbardziej podstawowym przykładem systemu kontroli dostępu jest zamek i klucz.

Jak Działa Kontrola Dostępu?

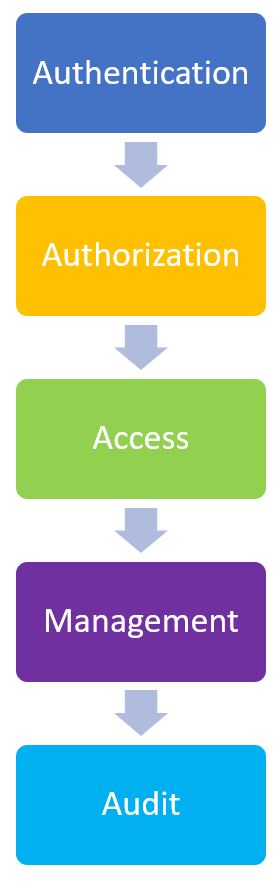

Istnieje pięć ogólnych etapów systemów kontroli dostępu:

-

uwierzytelnianie

5-stopniowy proces działania systemów kontroli dostępu po pierwsze, poświadczenie jest uwierzytelniane. Gdy Użytkownik przedstawi czytelnikowi/kontrolerowi swoje poświadczenie, a dane zostaną zweryfikowane w celu ustalenia, czy poświadczenie jest znane lub rozpoznawane przez system.

-

autoryzacja

następnie czytnik / kontroler określa, czy użytkownik jest uprawniony do dostępu do punktu wejścia. Aby użytkownik został autoryzowany, czytelnik / kontroler musi odpowiedzieć na kilka pytań. Czy użytkownik ma dostęp do drzwi lub wejścia, o które prosi? Czy użytkownik korzysta z dozwolonego typu poświadczeń, takiego jak aplikacja mobilna lub brelok? Czy wniosek jest składany w określonym harmonogramie? Czy istnieją jakieś ograniczenia bezpieczeństwa, takie zamknięcie systemu?

-

dostęp

po podjęciu decyzji o autoryzacji czytnik / kontroler wysyła wiadomość, aby uruchomić sprzęt drzwi, aby odblokować punkt wejścia. Jeśli drzwi się odblokują, system śledzi użytkownika uruchamiającego odblokowanie.

-

Zarządzanie

Administrowanie zadaniami systemu kontroli dostępu może obejmować dodawanie lub usuwanie użytkowników, aktywności, poświadczeń, harmonogramów i alertów. Większość systemów kontroli dostępu korzysta z oprogramowania administracyjnego, które automatycznie synchronizuje się z czytnikiem / kontrolerem. Oprogramowanie oparte na chmurze umożliwia administratorom dostęp do systemów kontroli dostępu w dowolnym miejscu i czasie.

-

audyt

większość systemów kontroli dostępu oferuje opcję audytu, umożliwiając administratorom generowanie raportów dla dzienników dostępu, w tym aktywności wejścia. Raporty mogą pomóc w spełnieniu standardów zgodności i zapewnić, że system działa zgodnie z oczekiwaniami.

system kontroli dostępu uwierzytelnia tożsamość użytkownika na podstawie jego danych uwierzytelniających za pośrednictwem czytnika zainstalowanego w pobliżu wpisu. Czytnik odwołuje się do jednostki kontroli dostępu (Acu), często nazywanej panelem kontroli dostępu lub kontrolerem, w celu określenia poziomu autoryzacji. Kontroler jest często wbudowany w czytnik, więc potrzebny jest tylko jeden sprzęt. Jeśli jest autoryzowany, ACU uruchamia okucia drzwi przy wejściu, aby odblokować. Cały sprzęt jest następnie zarządzany przez aplikację, która definiuje użytkowników, poświadczenia, harmonogramy dostępu, wpisy i inne.

rodzaje poświadczeń dla Systemów Kontroli dostępu

fizyczne punkty wejścia do obiektu muszą mieć elektroniczny mechanizm blokujący, taki jak zaczep drzwi lub maglock, który blokuje i odblokowuje drzwi. Drzwi otwierają się tylko wtedy, gdy upoważniona osoba ma odpowiednie poświadczenia. Istnieją różne poświadczenia, które ludzie mogą przedstawić:

Brelok lub karta dostępu

brelok lub karta dostępu To fizyczna karta, którą osoba może przesunąć skanowaniem w celu wejścia. Karta fizyczna jest popularnym wyborem, ponieważ jest to najbardziej znana opcja kontroli dostępu. Ale karty kluczowe można łatwo zgubić, udostępnić lub ukraść. Większość kart i pilotów wykorzystuje technologię identyfikacji radiowej (RFID), co oznacza, że karty zawierają zakodowane mikroczipy, które są przesłuchiwane przez fale radiowe. Złodzieje to rozumieją, dlatego kioski kopiujące klucze stanowią nowe zagrożenie bezpieczeństwa. Ponadto istnieje czasochłonne zarządzanie i bieżące koszty systemów kart kluczy / fob.

brelok lub karta dostępu To fizyczna karta, którą osoba może przesunąć skanowaniem w celu wejścia. Karta fizyczna jest popularnym wyborem, ponieważ jest to najbardziej znana opcja kontroli dostępu. Ale karty kluczowe można łatwo zgubić, udostępnić lub ukraść. Większość kart i pilotów wykorzystuje technologię identyfikacji radiowej (RFID), co oznacza, że karty zawierają zakodowane mikroczipy, które są przesłuchiwane przez fale radiowe. Złodzieje to rozumieją, dlatego kioski kopiujące klucze stanowią nowe zagrożenie bezpieczeństwa. Ponadto istnieje czasochłonne zarządzanie i bieżące koszty systemów kart kluczy / fob.

hasło lub kod Pin

hasło lub kod pin to coś, co zatwierdzony użytkownik zna i wprowadza do klawiatury. Niektóre systemy mogą akceptować tylko jeden główny kod pin lub każdy użytkownik może mieć osobisty kod pin. Kody Pin lub Hasła mogą być problematyczne, ponieważ łatwo je zapomnieć lub udostępnić. Jeśli istnieje tylko jeden kod (Nie kody osobiste dla każdego pracownika), musi on być zmieniany za każdym razem, gdy pracownik opuszcza firmę. Klawiatury można również łatwo zhakować, aby skrócić przewody.

hasło lub kod pin to coś, co zatwierdzony użytkownik zna i wprowadza do klawiatury. Niektóre systemy mogą akceptować tylko jeden główny kod pin lub każdy użytkownik może mieć osobisty kod pin. Kody Pin lub Hasła mogą być problematyczne, ponieważ łatwo je zapomnieć lub udostępnić. Jeśli istnieje tylko jeden kod (Nie kody osobiste dla każdego pracownika), musi on być zmieniany za każdym razem, gdy pracownik opuszcza firmę. Klawiatury można również łatwo zhakować, aby skrócić przewody.

Biometria

biometria obejmuje odciski palców, żyły dłoni lub siatkówki i służy do identyfikacji osoby uzyskującej dostęp do obszaru. Czytniki biometryczne mogą mieć zakres od low-end skanerów linii papilarnych do high-end czytników multi-input. Wadą czytników biometrycznych jest ich wrażliwość na niesprzyjającą pogodę, kurz, piasek lub wilgotne środowisko, a także różne problemy higieniczne (wielu właścicieli/zarządców nieruchomości przechodzi na bezdotykowe systemy wejściowe).

biometria obejmuje odciski palców, żyły dłoni lub siatkówki i służy do identyfikacji osoby uzyskującej dostęp do obszaru. Czytniki biometryczne mogą mieć zakres od low-end skanerów linii papilarnych do high-end czytników multi-input. Wadą czytników biometrycznych jest ich wrażliwość na niesprzyjającą pogodę, kurz, piasek lub wilgotne środowisko, a także różne problemy higieniczne (wielu właścicieli/zarządców nieruchomości przechodzi na bezdotykowe systemy wejściowe).

aplikacje na smartfony

aplikacja mobilna wykorzystująca Bluetooth pozwala zatwierdzonym użytkownikom po prostu korzystać ze smartfona, aby odblokować punkty wejścia po zainstalowaniu aplikacji. Użytkownicy mają przypisane poświadczenia mobilne lub cyfrowe „Inteligentne Klucze”. Żądanie odblokowania można wykonać na kilka sposobów-dotykając przycisku w aplikacji, trzymając telefon do czytnika lub dotykając czytnika ręką z telefonem w kieszeni. Żądania autoryzacji przesyłane są przez Bluetooth, Wi-Fi lub dane komórkowe.

poświadczenia mobilne są opłacalne, bezpieczne i szyfrowane. Dzięki częstym aktualizacjom aplikacji użytkownicy automatycznie otrzymują najnowsze funkcje i ulepszenia. Co więcej, większość ludzi nigdy nie jest pozbawiona smartfonów, co oznacza, że ryzyko udostępnienia klucza (smartfona) osobie nieupoważnionej jest niższe niż karta, kod lub klucz fizyczny.

istnieją dwa główne sposoby otwierania drzwi przez telefon za pomocą Bluetooth:

- Inteligentny Zamek z czytnikiem w klamce.

- Czytnik obok drzwi lub bramy.

którą opcję Bluetooth wybrać?

jeśli drzwi mają już Kontroler drzwi Wiegand, naprawdę potrzebujesz tylko czytnika Bluetooth, który może się z nim połączyć.

jeśli drzwi nie mają jeszcze kontrolera drzwi Wiegand, najprostszą opcją jest użycie komercyjnego inteligentnego zamka zasilanego baterią.

I Co Z Tego?

Twój system kontroli dostępu jest istotnym aspektem bezpieczeństwa twojego budynku. Zapewnia dodatkową warstwę ochrony do kontrolowania i monitorowania dostępu do Twojej firmy. Jeśli szukasz niedrogich rozwiązań kontroli dostępu, VIZpin oferuje zarówno inteligentne zamki (odblokowanie drzwi za pomocą telefonu), jak i czytniki kontroli dostępu Bluetooth (które umieszczają się na ścianie obok drzwi).