blog IT

w tym artykule pokażę Ci krok po kroku, jak zainstalować, skonfigurować i przetestować serwer Radius do komunikacji bezprzewodowej w systemie Windows Server 2008.

moja konfiguracja testowa jest ustawiona na Windows Server 2008 STD x64.

więcej informacji i szczegółów na temat RADIUS znajdziesz tutaj -> http://technet.microsoft.com/en-us/library/cc771455.aspx

Radius może być zainstalowany tylko w środowisku, w którym domena jest skonfigurowana.

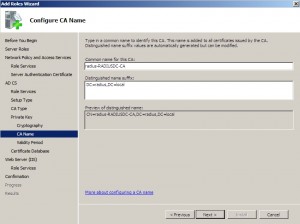

dla celów testowych utworzyłem nową domenę testową o nazwie – radius.lokalny, A DC nazywa się RADIUSDC

serwer znajduje się pod następującym adresem– 10.154.147.10 ; 255.255.255.0

instalując CA i NPS

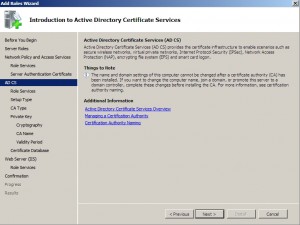

po skonfigurowaniu DC (pożądane jest, aby rola DC była zainstalowana na oddzielnym serwerze od roli Radius) rozpocząłem instalację Radius. Jeśli chcesz, aby program Radius działał, pierwszym krokiem jest zainstalowanie urzędu certyfikacji (certificate authority) i skonfigurowanie go. Najpierw zainstalujemy role CA i NPS, a następnie je skonfigurujemy.

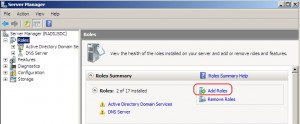

Menedżer serwera / role / Dodaj role

następny

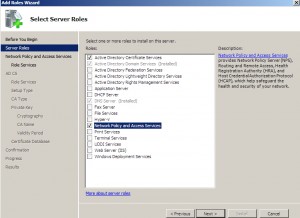

Wybierz / Usługi certyfikatów Active Directory | Zasady sieci i usługi dostępu / dalej

następny

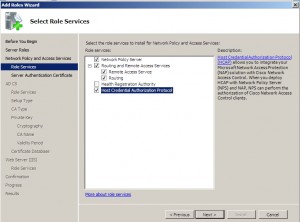

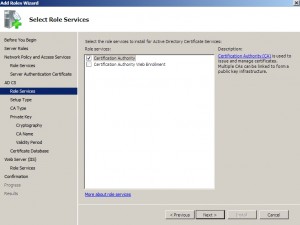

wybierz / Network Policy Server. Opcjonalnie możesz wybrać inne usługi … dalej

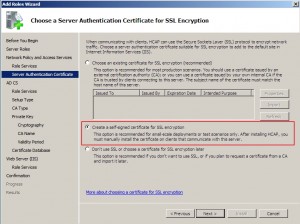

wybierz / Utwórz samopodpisany certyfikat szyfrowania SSL / dalej

następny

Wybierz / Urząd certyfikacji / dalej

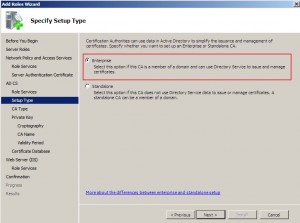

Wybierz / Przedsiębiorstwo / dalej

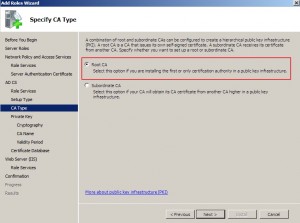

Wybierz / Root CA / Next

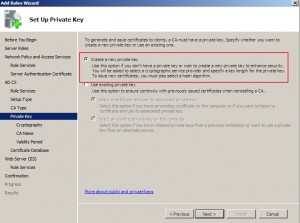

wybierz / Utwórz nowy klucz prywatny / dalej

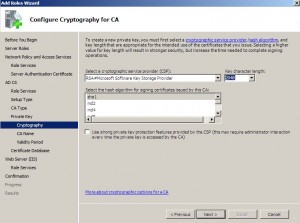

zostaw wszystko tak jak jest / następny

następny

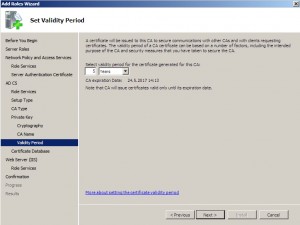

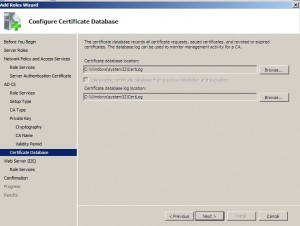

następny

Następna

następny

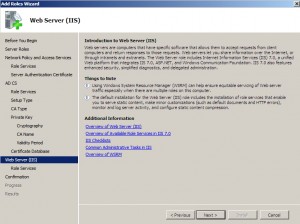

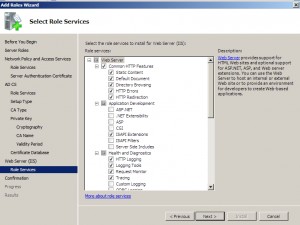

pozostaw wszystko tak, jak jest w konfiguracji usług IIS lub wybierz Dodatkowe opcje, których potrzebujesz / dalej

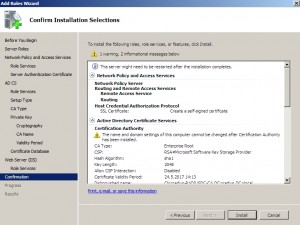

zainstaluj

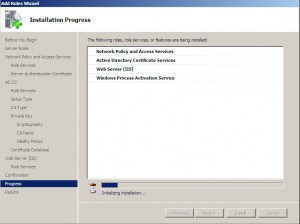

instalacja…

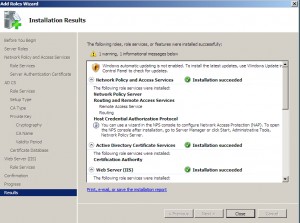

instalacja udana.

Konfigurowanie certyfikatów

po zainstalowaniu usługi Active Directory Certificate Service i usługi Network Policy Server musimy je skonfigurować.

zaczynam od usług certyfikatów Active Directory.

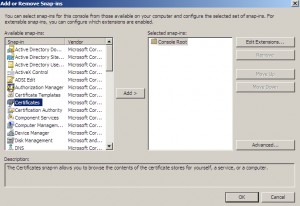

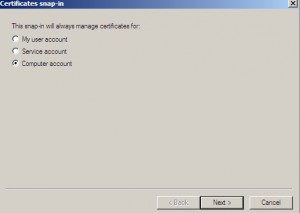

Start MMC / File / Add / Remove Snap-in / choose Certificates / Add

kliknij na Dodaj, pojawi się nowe okno / Wybierz komputer / dalej

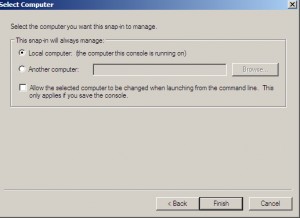

wybierz / Komputer lokalny / Zakończ

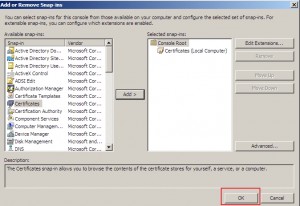

Potwierdź nowe przystawki MMC, klikając OK

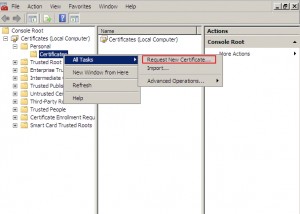

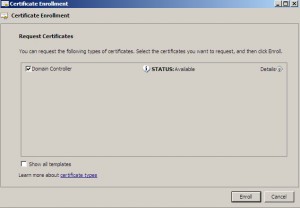

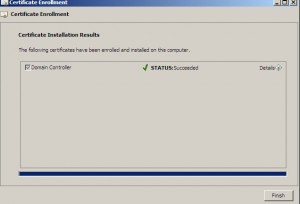

utworzone przystawki otwiera się. Rozwiń Certyfikaty / Wybierz osobiste / kliknij prawym przyciskiem myszy certyfikaty / wszystkie zadania / poproś o nowy certyfikat

następny

Wybierz swój komputer |Zapisz się

sukces | zakończenie

tym zakończyliśmy konfigurację certyfikatów dla naszego serwera Radius.

Konfigurowanie usługi RADIUS

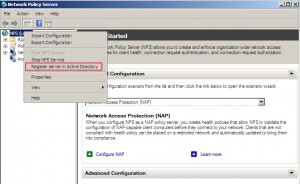

Wybierz Start | Narzędzia administracyjne / Serwer zasad Sieciowych

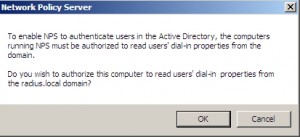

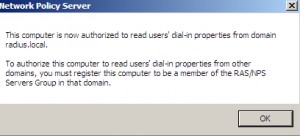

kliknij prawym przyciskiem myszy NPS, a następnie kliknij Register server w Active Directory

OK

OK

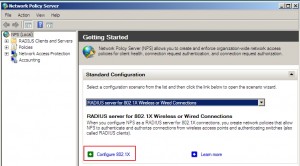

pozostań na NPS (lokalnym) i z prawego okna wybierz / RADIUS server for 802.1 x Wireless or Wired Connections / kliknij Configure 802.1x

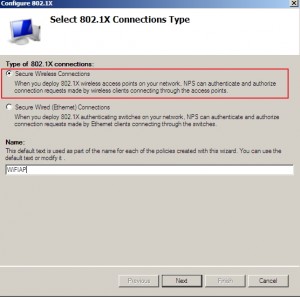

wybierz / Bezpieczne połączenia bezprzewodowe / wybierz nazwę / dalej

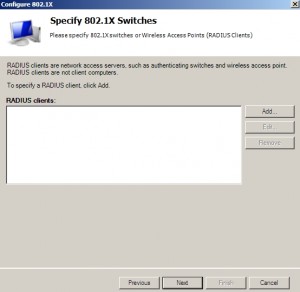

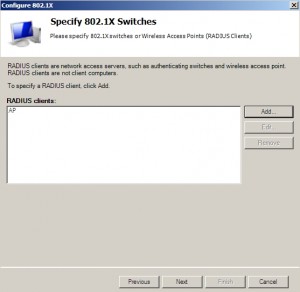

klienci Radius / Dodaj

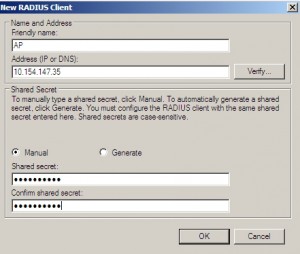

wybierz nazwę klienta / Wprowadź adres IP (musi być naprawiony) klienta, którego rejestrujemy / Shared secret-Manual / wprowadź hasło do identyfikacji klienta / OK

następny

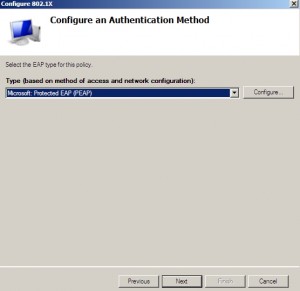

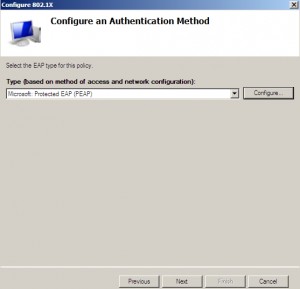

wybierz / Microsoft Protected EAP (PEAP) / kliknij Konfiguruj

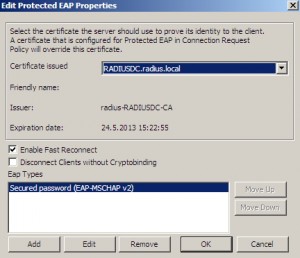

właściwości certyfikatu / wybierz zabezpieczone hasło / kliknij Edytuj

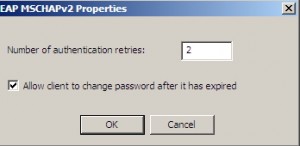

Edytuj liczbę powtórzeń uwierzytelniania do żądanej wartości / OK / OK

następny

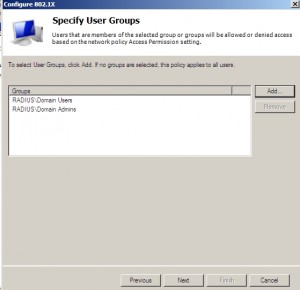

wybierz grupy, które będą mogły uwierzytelniać się za pomocą RADIUS / Next

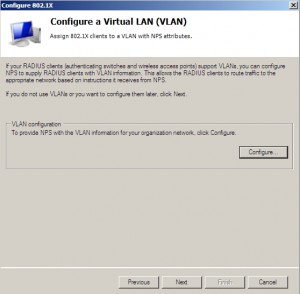

następny

Finish

po zakończeniu konfiguracji kliknij Start / Narzędzia administracyjne |Usługi / znajdź usługę NPS i uruchom ją ponownie.

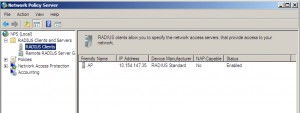

klikając na klienty Radius i serwery / klienty Radius widzę utworzonego klienta . Teraz jestem w stanie uwierzytelnić RADIUS.

jest to podstawowa konfiguracja serwera RADIUS.

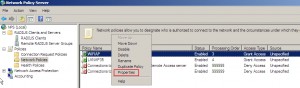

możesz skonfigurować RADIUS bardziej szczegółowo w / NPS / Policies / Zasady żądania połączenia lub zasady sieciowe

teraz kieruję moją uwagę na zasady sieciowe

Zasady sieciowe / wybierz utworzony WiFiAP i kliknij prawym przyciskiem myszy / Właściwości

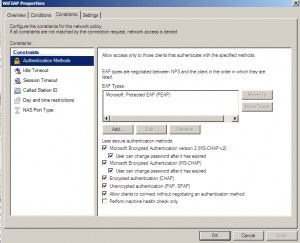

Zakładka ograniczenia / wybrałem jeszcze mniej bezpieczne metody uwierzytelniania dla celów testowych. W środowisku produkcyjnym należy wybierać tylko najbardziej bezpieczne protokoły.

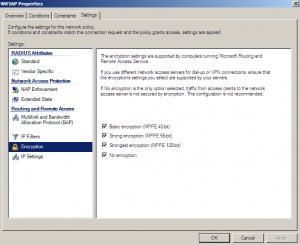

Zakładka Ustawienia / Szyfrowanie. Dla celów testowych zostawiłem wszystkie opcje włączone, w środowisku produkcyjnym należy wybrać najsilniejsze szyfrowanie (MPPE 128bit)

powinieneś przejść przez wszystkie ustawienia i promień konfiguracji do swoich preferencji.

konfiguracja punktu dostępu

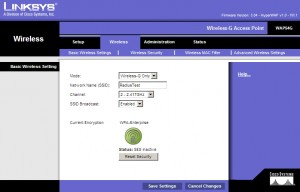

użyłem Linksys WAP54G. konfiguracja jest mniej więcej taka sama dla wszystkich punktów dostępowych. Chociaż miałem kilka punktów dostępowych, które po prostu nie będą działać z serwerem RADIUS opartym na systemie Windows Server, więc bądź ostrożny przy wyborze sprzętu.

punkt dostępu powinien mieć połączenie ethernet ze środowiskiem sieciowym, w którym znajduje się serwer RADIUS.

punkt dostępu powinien być ustawiony w następujący sposób:

Statyczne IP, ta sama podsieć co serwer RADIUS

Konfiguracja jako punkt dostępu

Podstawowe Ustawienia sieci bezprzewodowej / Setup SSID name

Bezpieczeństwo Sieci Bezprzewodowej / Wybierz WPA Enterprise (mój AP jest starszy, więc nie ma WPA2) | szyfrowanie AES | serwer RADIUS: adres IP serwera RADIUS |Port RADIUS: zwykle jest to 1812 / Shared secret: zdefiniowałeś go podczas tworzenia nowego klienta w NPS, pożądaną wartością dla shared secret jest na przykład: 984752g2n3

odnowienie klucza: wyjdź tak jak jest.

Zaawansowane Ustawienia sieci bezprzewodowej / Zostaw ustawienia domyślne.

w tym kroku skonfigurowaliśmy AP do komunikacji z RADIUS. Zapisz ustawienia i uruchom ponownie punkt dostępu.

testowanie

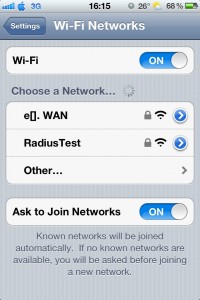

chcę podłączyć mój iPhone (iOS5) do Sieci WIFI RadiusTest i przez to połączenie testowe połączenie między klient – AP a serwerem RADIUS.

na moim iPhonie w sieciach WiFI widzę utworzony RadiusTest WiFi – nagrywam na nim, aby się połączyć.

muszę potwierdzić autentyczność. Wpisałem swoje konto użytkownika domeny i hasło w następującej formie: domena\użytkownik + hasło / Wybierz Dołącz

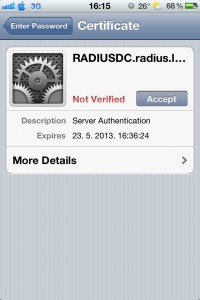

po kilku sekundach otrzymuję certyfikat, który wcześniej utworzyłem na serwerze RADIUS / Accept

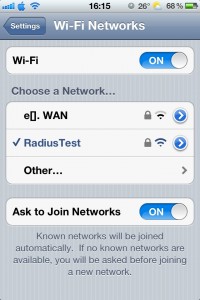

iPhone został pomyślnie podłączony i uwierzytelniony na serwerze RADIUS.

w tym kroku instalacja, konfiguracja i testowanie serwera RADIUS w systemie Windows Server 2008 x64 zostało zakończone pomyślnie.