Het opzetten van een VLAN voor bedrijfsnetwerken

virtuele LAN ‘s, of VLAN’ s, het scheiden en prioriteren van verkeer op Netwerkverbindingen. Ze maken geïsoleerde subnetten die bepaalde apparaten in staat stellen om samen te werken, ongeacht of ze op hetzelfde fysieke LAN.

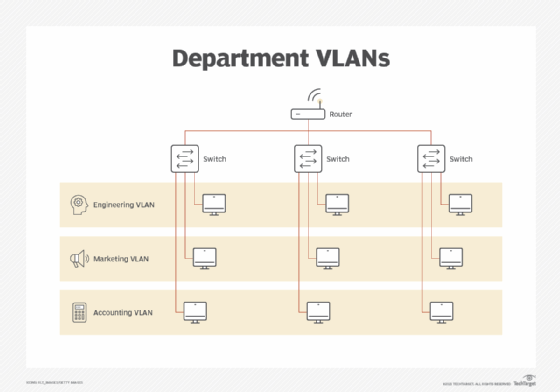

bedrijven gebruiken VLAN ‘ s om verkeer te partitioneren en te beheren. Een bedrijf dat bijvoorbeeld het dataverkeer van zijn technische afdeling wil scheiden van het dataverkeer van de boekhoudkundige afdeling, kan voor elke afdeling afzonderlijke VLAN ‘ s creëren. Meerdere toepassingen die op dezelfde server worden uitgevoerd, kunnen een koppeling delen, zelfs als ze verschillende vereisten hebben. Een video-of spraaktoepassing met strenge vereisten voor doorvoer en latency kan een koppeling delen met een toepassing met minder kritische prestatievereisten.

Hoe werken VLAN ‘ s?

verkeer op individuele VLAN ‘ s wordt alleen geleverd voor de toepassingen die aan elk VLAN zijn toegewezen, wat een beveiligingsniveau biedt. Elk VLAN is een apart botsingsdomein, en uitzendingen zijn beperkt tot één VLAN. Het blokkeren van uitzendingen van toepassingen die zijn aangesloten op andere VLAN ‘ s elimineert de noodzaak voor die toepassingen om afvalverwerking cycli op uitzendingen die niet voor hen zijn bedoeld.

VLAN ‘ s werken op Layer 2, de link layer, en kunnen worden beperkt tot een enkele fysieke link of uitgebreid over meerdere fysieke links door verbinding te maken met Layer 2 switches. Omdat elke VLAN een botsingsdomein is en Layer 3-switches botsingsdomeinen beëindigen, kunnen VLAN-segmenten niet met een router worden verbonden. In wezen kan een enkele VLAN niet meerdere subnetten overspannen.

Subnetsegmenten verbinden via switches. Het is gebruikelijk om componenten van een toepassing die op meerdere servers wordt uitgevoerd, te verbinden door ze op één VLAN en subnet te plaatsen. Bijvoorbeeld, een enkel subnet en VLAN kan worden gewijd aan de boekhouding afdeling, maar als afdelingsleden zijn te ver uit elkaar voor een enkele Ethernet-kabel, switches verbinden de verschillende Ethernet-links die het VLAN en subnet dragen, terwijl VLAN routers verbinden het subnet met de rest van het netwerk.

VLAN trunk links bevatten meer dan één VLAN, dus pakketten op een trunk bevatten aanvullende informatie om de VLAN te identificeren. Access links hebben één VLAN en bevatten deze informatie niet. Bits worden verwijderd uit het pakket dat verbonden is met de access link, zodat een aangesloten poort slechts een standaard Ethernet pakket ontvangt.

het opzetten van een VLAN

het opzetten van een VLAN kan ingewikkeld en tijdrovend zijn, maar VLAN ‘ s bieden belangrijke voordelen voor bedrijfsnetwerken, zoals verbeterde beveiliging. De stappen voor het opzetten van een VLAN zijn als volgt.

1. Configureer de VLAN

alle switches die de VLAN dragen moeten voor die VLAN zijn geconfigureerd. Wanneer teams wijzigingen aanbrengen in de netwerkconfiguratie, moeten ze ervoor zorgen dat switchconfiguraties worden bijgewerkt, een switch wordt verwisseld of een extra VLAN wordt toegevoegd.

2. ACL ‘s, die de toegang regelen die wordt verleend aan elke gebruiker die verbonden is met een netwerk, zijn ook van toepassing op VLAN’ s. Met name VLAN ACLs (VACLs) regelen de toegang tot een VLAN overal waar het een switch overspant of waar pakketten het VLAN binnenkomen of verlaten. Netwerkteams moeten goed opletten bij het configureren van Vacl ‘ s, omdat het opzetten ervan vaak ingewikkeld is. Netwerkbeveiliging kan worden aangetast als er een fout optreedt wanneer VACLs worden geconfigureerd of gewijzigd.

3. Command-line interfaces

toepassen elk besturingssysteem en switch leverancier specificeert een set CLI-opdrachten om VLAN ‘ s op zijn product te configureren en te wijzigen. Sommige beheerders construeren bestanden die deze commando ‘ s bevatten en bewerken ze indien nodig om de configuratie te wijzigen. Een enkele fout in de opdrachtbestanden kan leiden tot een of meer toepassingen te mislukken.

4. Overweeg beheerpakketten

leveranciers van apparatuur en derden bieden managementsoftwarepakketten aan die de inspanning automatiseren en vereenvoudigen, waardoor de kans op fouten wordt verminderd. Omdat deze pakketten vaak een volledig overzicht van elke set van configuratie-instellingen bijhouden, kunnen ze snel de laatst werkende configuratie opnieuw installeren in het geval van een fout.

VLAN ’s identificeren met tagging

de IEEE 802.1 Q-standaard bepaalt hoe VLAN’ s worden geïdentificeerd.

aan het begin van Ethernet-pakketten worden de adressen van de toegangscontrole van de doel-en bronmedia weergegeven en het veld vlan-identificatie met 32 bits volgt.

Tag protocol identifier

de TPID vormt de eerste 16 bits van het VLAN frame. De tpid bevat de hexadecimale waarde 8100, die het pakket identificeert als een VLAN-pakket. Pakketten zonder VLAN-gegevens bevatten het EtherType-veld in de pakketpositie.

Tag controle informatie

het 16-bit TCI veld volgt de TPID. Het bevat het veld 3-bit priority code point( PCP), de single-bit drop eligible indicator (DEI) en het veld 12-bit VLAN identifier (VID).

het PCP-veld specificeert de kwaliteit van de dienstverlening die vereist is voor de toepassingen die het VLAN delen. De IEEE 802.1 p standaard definieert deze niveaus als de volgende waarden:

- waarde 0 geeft een pakket aan dat het netwerk het best levert.

- waarde 1 identificeert een achtergrondpakket.

- waarde 2 tot en met waarde 6 identificeer andere pakketten, inclusief waarden die video-of spraakpakketten aangeven.

- waarde 7, de hoogste prioriteit, is gereserveerd voor netwerkbesturingspakketten.

het single-bit DEI volgt het PCP-veld en voegt meer informatie toe aan het PCP-veld. Het dei veld identificeert een pakket dat kan worden gedropt in een overbelast netwerk.

het vid-veld bestaat uit 12 bits die elk van de 4.096 VLAN ‘ s identificeren die een netwerk kan ondersteunen.

op Ethernet gebaseerde VLAN ‘s

op Ethernet gebaseerde VLAN’ s kunnen worden uitgebreid naar Wi-Fi met behulp van een VLAN-aware access point (AP). Deze APs scheiden inkomend bekabeld verkeer met behulp van het subnetadres dat aan elk VLAN is gekoppeld. Eindknooppunten ontvangen alleen de gegevens op het geconfigureerde subnet.

beveiliging via de ether kan niet worden afgedwongen zoals het kan op een draad. Waar nodig worden serviceset-ID ’s of SSID’ s met verschillende wachtwoorden gebruikt, zoals in gastnetwerken.

VLAN ‘ s werden al vroeg in de ontwikkeling van de netwerktechnologie ontwikkeld om uitzendingen te beperken en het verkeer prioriteit te geven. Ze zijn nuttig gebleken omdat netwerken in omvang en complexiteit zijn toegenomen.