een spoedcursus naar het bestrijden van spam op webformulieren in 2021

als u een website host waarop een contactformulier is ingesloten, is de kans groot dat u bekend bent met spambots die uw formulier invullen met nutteloze of ronduit schadelijke informatie. Dit kan nogal een hoofdpijn (vooral voor marketeers die het verzamelen van potentiële klant informatie of het verzamelen van registraties voor een evenement). Niet te vergeten, de slechte bot informatie kan uw CRM-gegevens te infiltreren waardoor leden van uw team om uren te besteden het opruimen van de ongewenste gegevens en het opblazen van uw website vorm conversie tarief. In het ergste geval, spam bots vormen een bedreiging voor de veiligheid van uw website, die schade kan toebrengen aan uw bezoekers van de site en leden van uw organisatie.

gelukkig zijn er genoeg manieren om dit ongewenste verkeer te verminderen, wat uw team tijd bespaart en hen in staat stelt zich te concentreren op legitieme leads. Maar, elk webformulier (en de spam die het krijgt) is uniek. Om jezelf beter te verdedigen, is het het beste om wat inzicht te krijgen in de mogelijke aanvallers. Laten we even denken als een spam bot!

Wat zijn spambots?Cloudflare definieert een bot als een software applicatie die geprogrammeerd is om bepaalde (vaak repetitieve) taken uit te voeren, die het veel sneller kan voltooien dan mensen. Kortom, een bot is een programma; typisch, een die is geschreven om een specifieke taak zo snel en zo vaak mogelijk te doen om zijn doel te bereiken. Merk ook op dat niet alle bots slecht zijn! De web crawlers die Google en Bing gebruiken om inhoud te indexeren voor hun zoekmachines zijn waarschijnlijk enkele van de meest productieve bots ooit gemaakt. Spam bots zijn bots die zijn geschreven voor het uitdrukkelijke doel van het verzenden van informatie (vaak, via webformulieren).

goedaardig of niet, bots zijn er in alle soorten en maten, en hun doelen kunnen aanzienlijk variëren. Om alleen de snode bots aan te pakken, je nodig hebt om te begrijpen welke dreiging een bot zou kunnen presenteren.

Wat is het doel van een spambot?

spambots worden gemaakt voor verschillende doeleinden, maar ze komen meestal in drie soorten: bericht-georiënteerd, DoS, en verkenning.

Message-Oriented

sommige spambots zijn uitdrukkelijk geschreven om een specifiek bericht te promoten. Ze kunnen gericht zijn op het verspreiden van een politieke boodschap of een vorm van guerrilla marketing. Deze bots zijn op zoek naar het grootst mogelijke publiek te krijgen (het maximaliseren van oogbollen/betrokkenheid), en ze zijn ook waarschijnlijk een gemeenschappelijke rode draad lopen door elke inzending (bijvoorbeeld, een specifiek telefoonnummer, Productnaam, beleid, of kandidaat die wordt gepromoot). Het is onwaarschijnlijk dat deze bots uw server zullen hameren (uw site neerhalen), omdat dit waarschijnlijk zal resulteren in het stoppen van de verspreiding van hun boodschap. U hebt meer kans om te zien dat deze bots wachten enige tijd tussen inzendingen om te voorkomen dat een enorme druk op uw infrastructuur.

dit zijn waarschijnlijk de minst bedreigende soorten bots (hoewel behoorlijk vervelend), en ze zijn het meest voorkomende.

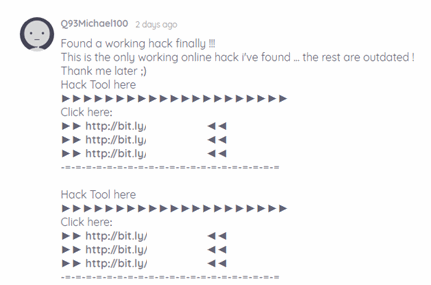

het voorbeeld hierboven is van een bot die zich richt op iemands webformulier met een bericht-georiënteerde aanval. Ze lijken te bevorderen van een soort van “hack tool” en herhaaldelijk spam een link naar hun site.

Denial of Service (DoS)

DoS bots zijn niet geïnteresseerd in het verspreiden van een specifiek bericht, ze willen een website neerhalen. In het bijzonder hopen ze de druk op de bronnen van een server te maximaliseren. Ze zullen de neiging om dit te doen door het indienen van een aanzienlijke hoeveelheid gegevens (bijvoorbeeld het invullen van formuliervelden met het maximum aantal toegestane tekens), door het indienen van zo veel mogelijk verzoeken (hameren), of beide. Dit betekent dat ze nemen de maximale hoeveelheid bandbreedte in de hoop dat uw server kan niet bijhouden. Omdat deze bots niet geïnteresseerd zijn (voor het grootste deel) in het zien van wat ze indienen, kunnen ze zelfs gewoon wartaal indienen (of exorbitante hoeveelheden witruimte bevatten).

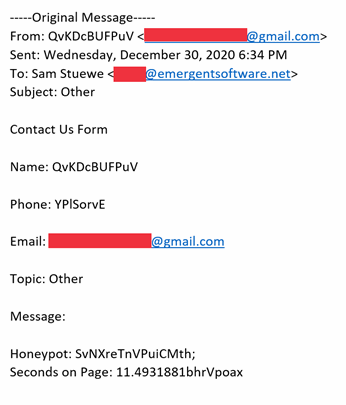

hier is een voorbeeld van wat voor soort inhoud Een DoS bot zou indienen via een webformulier, zoals onlangs gezien in mijn eigen inbox.

Zie al het gebrabbel dat de bot heeft ingestuurd? Niet echt nuttig voor een sales of marketing team proberen om geldige Klantgegevens te verzamelen. Merk ook op dat de Honeypot en seconden op pagina-informatie op de bodem is iets wat we later in deze blogpost aan te pakken.

een DoS bot vormt een middelgroot risico voor uw site. Als een DoS bot succesvol is, kan het gebruikers op uw site presenteren van het invullen van een contactformulier om een bron te downloaden, te praten over een project, of een van uw producten te kopen. De bottom line is dat deze bots kunt u verliezen waardevolle leads die geïnteresseerd zijn in uw diensten en uiteindelijk, verliezen inkomsten.

verkenning

deze laatste motivatie is verreweg de meest zorgwekkende. Waar Message-oriented bots meestal niet de zorg over targeting u, en DoS bots zijn gericht op u in de meest oppervlakkige manier, verkenning (of verkenning voor het kort) bots proberen om informatie specifiek over u te krijgen. Deze bots hebben de neiging om te vallen in twee groepen: phishing, en exfiltration. Phishing Recon bots zijn gericht op interne medewerkers om te communiceren met een van hun inzendingen. Dit kan toekomstige mogelijkheden bieden voor social engineering-aanvallen (waardoor een aanvaller zich kan voordoen als een gezagsdrager die het personeel zou kunnen vertrouwen). Exfiltration Recon bots zijn in plaats daarvan gericht op het ophalen van specifieke informatie van uw systeem. Deze bots hopen meer te weten te komen over uw infrastructuur (bijvoorbeeld om kwetsbaarheden te onderzoeken die ze in de toekomst zouden kunnen uitbuiten).

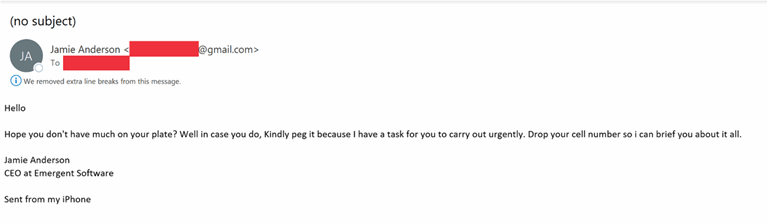

u bent waarschijnlijk bekend met phishing e-mail oplichting, zoals te zien is in het voorbeeld hieronder, wat onlangs gebeurde met een paar leden van ons team. De persoon die de e-mail verstuurde probeert toegang te krijgen tot de telefoonnummers van ons team door zich voor te doen als onze CEO. Soortgelijke tactieken worden gebruikt in recon spam bots in webformulieren.

dit soort bot is zo veel enger dan de andere omdat het meestal werkt als een voorspel voor een veel meer gerichte aanval, die moeilijker te bestrijden zal zijn. Deze bots proberen de onthulling van informatie te maximaliseren; ze zijn de meest variabele vorm van bot: ze kunnen veel inzendingen maken om te bepalen hoe uw systeem reageert onder bepaalde omstandigheden, of ze kunnen zelden indienen om zo dicht mogelijk bij legitiem mogelijk te verschijnen (om de kans op interactie met het personeel te vergroten).

Hoe stop ik spambots op mijn website?

gelukkig zijn er een breed scala aan strategieën om alle soorten spambot te bestrijden. We hebben veel succes gehad met het implementeren van combinaties van de volgende strategieën op onze eigen website en voor onze klanten. Merk op dat de behoeften en dreigingsmodellen van elke klant verschillend zijn, dus de juiste combinatie en implementatie zal variëren. Hieronder vindt u een zeer kort overzicht van elke strategie en de afwegingen.

| Strategie | Toegankelijkheid (hoger is beter) |

Doeltreffendheid (hoger is beter) |

Gebruiker Wrijving (lager is beter) |

|---|---|---|---|

| Honeypot Velden | Zeer Hoog | Hoog | Zeer Laag |

| Snelheidsbeperkingen | Hoog | Hoog | Low-Medium |

| Wanneer Automatisch Aanvullen | Laag | Zeer Laag | Zeer Hoog |

| s | Laag | Medium | Hoog |

| (re / No), h | zeer laag | zeer hoog | zeer hoog |

Honeypot Fields

een honeypot is een speciaal veld dat aan uw formulier wordt toegevoegd en onzichtbaar is voor normale gebruikers. We implementeren deze meestal door middel van een verborgen tekstvak (om toegankelijkheidsredenen, meestal labelen we ze iets als “vul dit veld niet in”). Alle soorten bots hierboven vallen waarschijnlijk voor deze val: bericht-georiënteerde bots zullen waarschijnlijk zoveel mogelijk velden invullen om hun bericht zo vaak mogelijk te herhalen; DoS bots willen geen kans missen om meer gegevens te verzenden; en, hoewel ze er legitiem willen uitzien, betekent de moeilijkheid om te weten wanneer een veld vereist is dat Recon bots deze onzichtbare velden vaak ook vullen. Dit betekent dat het verrassend effectief is, ondanks zijn eenvoud. Voor onze klanten verwerkt het vaak 95% of meer van alle ingediende spam.

dit is bijna altijd de snelste strategie om uit te voeren (en vormt in wezen geen down-side); dit is ons allereerste aanvalsplan om spam op een bepaald webformulier te bestrijden.

snelheidslimieten

als een eenvoudig honeypot-veld niet alle spam verwerkt die een client krijgt, is onze volgende stap een snelheidslimiet. Ze nemen iets langer om correct te implementeren, en ze hebben een risico (indien uitgevoerd zonder zorg) van het filteren van legitieme verkeer. Kortom, een snelheidslimiet legt een minimaal vereiste tijd op een pagina voordat het formulier wordt ingediend. We hebben de neiging om dit te implementeren als een speciale cookie of een verborgen veld dat de tijdstempel van wanneer de pagina werd geladen. Als het verschil tussen de tijdstempel van de Inzending en de tijdstempel van de pagina-load kleiner is dan het ingestelde minimum van de snelheidslimiet, kunnen we die inzending markeren als waarschijnlijk niet legitiem.

de basisopstelling van deze strategie is net zo snel te implementeren als een honeypot, maar je moet wat extra tijd besteden aan het denken over de redelijke minimale tijd-spend (kortere formulieren zullen minder tijd in beslag nemen om in te vullen dan langere). En, sommige formulieren kunnen automatisch worden ingevuld door webbrowsers, die je nodig hebt om rekening te houden met in uw implementatie. Zodra u enige tijd hebt nagedacht over hoe snel een gebruiker redelijkerwijs een formulier kan indienen, kunt u uw minimum kiezen (bijvoorbeeld 3 seconden). Zoals in de screenshot hierboven een voorbeeld van DoS spam laat zien, zullen we vaak de basisinfrastructuur voor een snelheidslimiet instellen (zonder enige limiet af te dwingen). Dit stelt ons in staat om wat informatie te verzamelen over hoe lang typische legitieme en spam inzendingen duren, en het geeft ons een voorsprong op het bepalen van een redelijk minimum.

net als honeypot fields zijn snelheidslimieten mooi omdat ze meestal snel kunnen worden geïmplementeerd, minimale negatieve bijwerkingen hebben en verrassend effectief zijn. Omdat bots formuliervelden veel sneller kunnen invullen dan mensen, filteren zelfs zeer lage snelheidslimieten (die waarschijnlijk geen legitiem verkeer zullen markeren) vaak een aanzienlijke hoeveelheid spam uit.

automatisch invullen uitschakelen

veel browsers bieden de mogelijkheid om automatisch formuliervelden voor u in te vullen. Sommige sites proberen spam te bestrijden door deze functie uit te schakelen. Hoewel gedaan met goede bedoelingen, dit is zeer ineffectief bij het vangen van spam. Dit kan ofwel worden geïmplementeerd met eenvoudige HTML of met Javascript. Indien geà mplementeerd met HTML, bots kunnen gewoon negeren (opmerking:ze zullen!). En, indien geà mplementeerd met Javascript, het kan vaak leiden tot frustrerend gedrag dat gebruikers zal vervreemden(bijvoorbeeld, er is ten minste één website die er zijn dat een tekstvak wist wanneer u zich richten, dus als een gebruiker ooit klikt op een formulier veld na het schrijven van iets in het, zullen ze merken dat ze opnieuw te typen).

om nog maar te zwijgen van het feit dat automatisch invullen een enorm toegankelijkheidsvoordeel is en over het algemeen de levenskwaliteit van de gebruikers verbetert. Denk er eens over na – hoe vaak in een dag gebruik je formulierautofill om verschillende adressen, e-mailadressen, enz. te onthouden? Je zou waarschijnlijk gefrustreerd voelen als die functie ook werden weggenomen.

kortom, hoewel het eenvoudig te implementeren is, komt het meestal met veel negatieven en zeer weinig positieve. Het is een optie,maar we raden onze klanten aan om duidelijk te blijven.

s

s zijn een van de oudste vormen van het verminderen van botspam, en ze kunnen nog steeds zeer effectief zijn vandaag. A is als een raadsel dat een gebruiker moet oplossen om een inzending als legitiem te beschouwen. Een zeer eenvoudige versie van a zou twee kleine, willekeurige getallen genereren en de gebruiker vragen om de som van de getallen in een van de formuliervelden te geven. Misschien verrassend, zelfs de eenvoudigste vormen van een effectief zijn (de meeste bots zijn eigenlijk niet slim genoeg om dit soort dingen op te lossen). Echter, als een aanval is meer gericht op uw site, zelfs vrij complexe s kan ineffectief zijn.

omdat de meeste bots die gestopt zouden worden door simple s meestal worden uitgefilterd door honeypot velden en snelheidslimieten, en omdat het bouwen van complex s een veel grotere inspanning is, vermijden we deze strategie meestal ook, met één grote uitzondering…

re, No, en h

re is een aangeboden door Google. Als u nostalgie (of diepgewortelde haat) voor de volgende afbeelding, bent u zeer bekend met re:

Nee (Ook bekend als re v3) is Google ‘ s meer recente aanbod, iets wat je waarschijnlijk hebt gezien opduiken overal. Het begint als een eenvoudig selectievakje (dat veel controles op de achtergrond vertegenwoordigt). Als een van deze achtergrondcontroles mislukt, is een grotere uitdaging (vaak classificeren van een reeks afbeeldingen) vereist.

een nieuwkomer in deze ruimte is h. h werkt zeer vergelijkbaar met Google ’s geen hoewel het de bedoeling om meer privacy-respecterende dan Google’ s aanbod.

met alle drie deze opties kunt u zeer complexe s gebruiken zonder ze zelf te hoeven ontwerpen. Er zijn drie negatieven om je bewust van te zijn:

- gebruik makend van een derde partij betekent dat als hun servers niet werken, uw formulieren mogelijk niet werken

- ze vereisen javascript en hebben een aantal belangrijke toegankelijkheidskwesties

- specifiek voor re En Nee, Google verdient geld door gebruikersgegevens te verzamelen die een privacykwestie zijn (en mogelijk een juridische zorg gezien de General Data Protection Regulation en California Consumer Privacy Act)

Dit is in zekere zin de nucleaire optie. Eenmaal geïmplementeerd, ze zijn met behulp van invasieve controles te filteren spam zeer effectief; maar je verhoogt de wrijving voor gebruikers dramatisch. Deze zijn een optie om open te houden (vooral in het geval van meedogenloze, voortdurende spam), maar we hebben de neiging om ze alleen te gebruiken als een laatste redmiddel.

om samen te vatten wat we besproken hebben:

er zijn drie soorten spambots die zich meestal richten op uw website:

- Message-Oriented

- Denial of Service (DoS)

- Reconnaissance

er zijn een breed scala aan methoden die we kunnen gebruiken om spam op websites van onze klanten te stoppen:

- Honeypot fields

- snelheidslimieten

- het uitschakelen van automatisch invullen

- s

- re, No en h

Uiteindelijk is er geen perfecte, one-size-fits-all oplossing om spam op uw website te stoppen, maar er is geen tekort aan opties om gebruik te maken. Voor elke website en vorm, kunt u een combinatie van strategieën die spam onder controle zal krijgen vinden! Als spam bots blijven evolueren, is het belangrijk om voor te blijven de curve en implementeren proactieve strategieën die helpen om te bezuinigen op spam het invoeren van uw site en interfereren met uw activiteiten.

wilt u uw online aanwezigheid verbeteren en uw site optimaliseren voor een geweldige klantervaring? Bekijk deze 8 quick wins om uw website te verbeteren en het verkeer te verhogen!