Cracking Password WordPress con Hashcat

Quando si tratta di password complesse cracking, hashcat è lo strumento che entra in ruolo in quanto è il noto strumento di cracking password liberamente disponibile su internet. Le password possono essere di qualsiasi forma o hash come SHA, MD5, WHIRLPOOL ecc. Hashes non consente a un utente di decifrare i dati con una chiave specifica come altre tecniche di crittografia consentono a un utente di decifrare le password.

Hashcat utilizza alcune tecniche come il dizionario, l’attacco ibrido o meglio può essere anche la tecnica della forza bruta. Questo articolo fornisce un esempio di utilizzo di hashcat che come può essere utilizzato per decifrare password complesse di WordPress. Hashcat in uno strumento integrato in Kali Linux che può essere utilizzato per questo scopo.

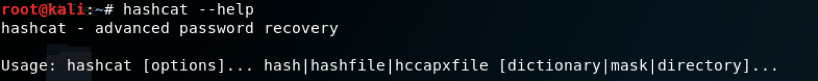

USAGE

Se un utente vuole guardare ciò che hashcat facilita, eseguendo hashcat-help come mostrato di seguito:

Alcune immagini sono riportate di seguito come esempio:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

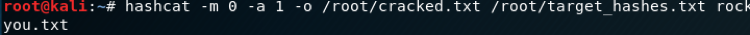

Un attacco combinator funziona prendendo parole da una o due liste di parole e unendole insieme per provare come password. Come mostrato di seguito abbiamo preso un elenco di parole e l’abbiamo eseguito contro gli hash.

2. Wordlist

In questo tipo di attacco, abbiamo selezionato il tipo di attacco come 400 e 1 come attacco wordlist.

3. Regole basate

Questo attacco è uno degli attacchi più complicati types.In Attacco basato su regole, abbiamo selezionato il tipo di attacco come 0 e dato l’input richiesto come wordlist e file hash.

Pratico

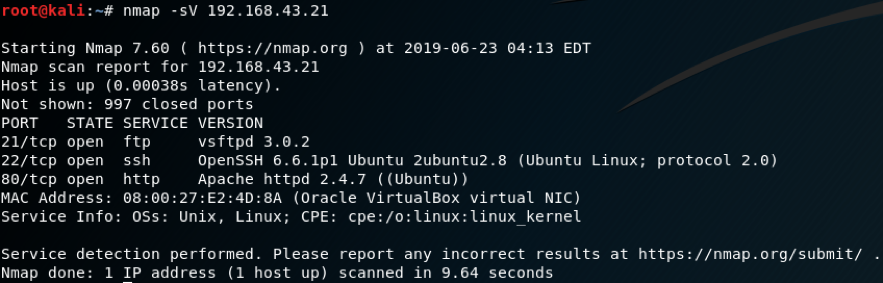

Prenderemo un esempio di una piattaforma che ha una funzione di login wordpress attraverso la quale permette di fare ulteriori attività come la manipolazione dei dati nel database ecc.

Dopo aver eseguito il comando netdiscover, l’ip è stato scoperto e abbiamo aperto la porta 80. Ora quando navighiamo l’ip insieme alla porta otteniamo una pagina, dopo di che navigando sui link veniamo a sapere che stava eseguendo WordPress su di esso.

Ora abbiamo qualche idea che se WordPress è in esecuzione, il nostro primo compito è quello di trovare WordPress pagina di login. Fortunatamente, dopo aver eseguito DirBuster abbiamo ottenuto un link in cui l’opzione di accesso a WordPress era presente come mostrato di seguito.

Da qui possiamo provare alcuni input predefiniti come qwerty, admin, qwerty123 ecc. Fortunatamente, dopo aver provato alcuni valori predefiniti admin: admin abbinato e siamo entrati nel database comodamente.

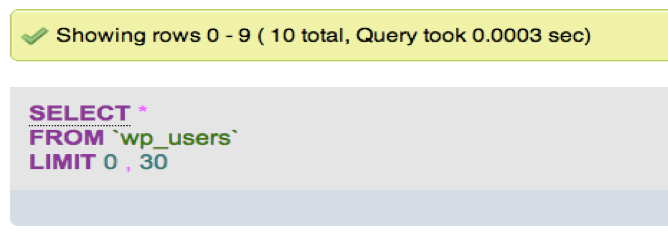

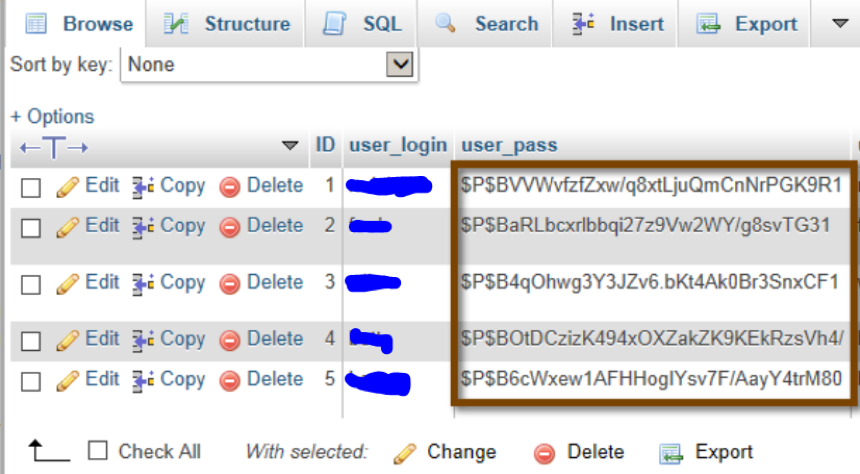

Ora c’erano molti utenti che avevano i loro hash delle password memorizzati e quindi era il momento di rompere questi hash.

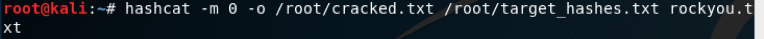

Ecco che arriva l’uso di hashcat con il quale, come spiegato sopra, possiamo decifrare gli hash in testo normale. Prima memorizzeremo gli hash in un file e poi faremo la forza bruta contro un elenco di parole per ottenere il testo in chiaro. Come detto sopra, WordPress memorizza le password sotto forma di MD5 con sale extra.

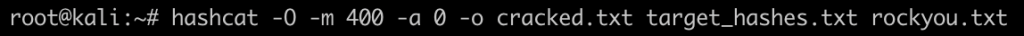

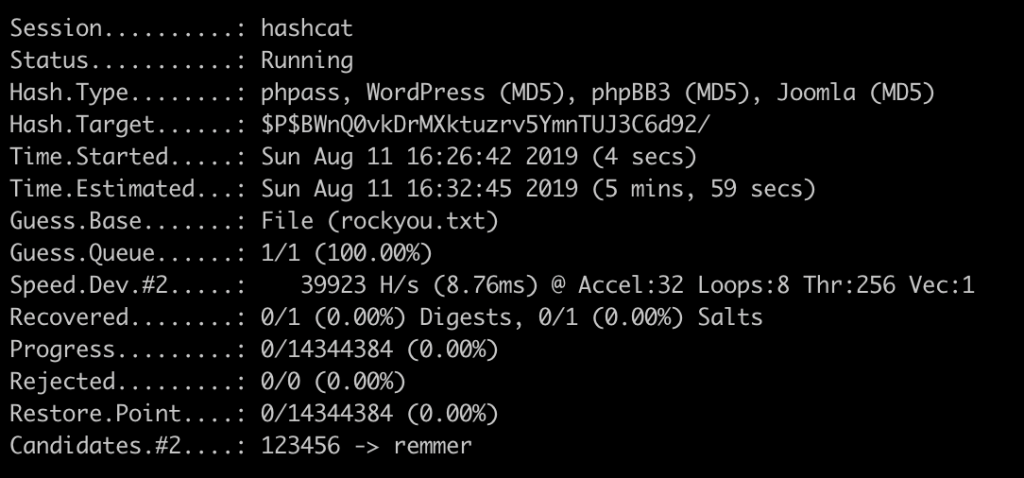

Useremo il comando mostrato di seguito in cui-m è per il tipo di hash, – a è per la modalità di attacco:

- -m 400 designa il tipo di hash che stiamo craccando (phpass);

- -a 0 designa un attacco dizionario;

- -o incrinato.txt è il file di output per le password incrinate

Il file di wordlist rockyou.txt può essere scaricato qui: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Ora ha iniziato a rompere gli hash e ora dobbiamo solo aspettare che si incrini.

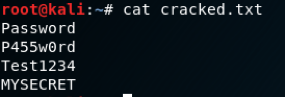

Con successo è stato in grado di rompere gli hash. Come abbiamo trovato l’elenco delle password dell’utente erano come mostrato di seguito:

Si trattava di rompere gli hash con hashcat ed è così che, come mostrato sopra, possiamo anche rompere gli hash di WordPress.

WordPress utilizza per impostazione predefinita la funzione wp_hash_password () che è (costo 8) 8192 giri di MD5. Il prefisso in un hash è di solito $P$ o $H$

Se vuoi provare a craccare le password è possibile utilizzare il seguente hash:

$P$984478476IagS59wHZvyQMArzfx58u.