Come impostare una VLAN per le reti aziendali

Le LAN virtuali, o VLAN, separano e danno priorità al traffico sui collegamenti di rete. Creano sottoreti isolate che consentono a determinati dispositivi di funzionare insieme, indipendentemente dal fatto che si trovino sulla stessa LAN fisica.

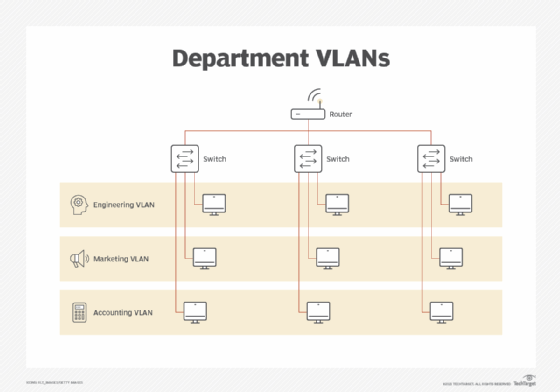

Le aziende utilizzano le VLAN per partizionare e gestire il traffico. Ad esempio, un’azienda che desidera separare il traffico dati del proprio reparto tecnico dal traffico del reparto contabilità può creare VLAN separate per ciascun reparto. Più applicazioni eseguite sullo stesso server possono condividere un collegamento, anche se hanno requisiti diversi. Un’applicazione video o vocale con requisiti di throughput e latenza rigorosi può condividere un collegamento con un’applicazione con requisiti di prestazioni meno critici.

Come funzionano le VLAN?

Il traffico su singole VLAN viene consegnato solo alle applicazioni assegnate a ciascuna VLAN, fornendo un livello di sicurezza. Ogni VLAN è un dominio di collisione separato e le trasmissioni sono limitate a una singola VLAN. Il blocco delle trasmissioni dal raggiungimento di applicazioni collegate ad altre VLAN elimina la necessità per tali applicazioni di sprecare cicli di elaborazione su trasmissioni non destinate a loro.

Le VLAN operano a Livello 2, il livello di collegamento, e possono essere limitate a un singolo collegamento fisico o estese su più collegamenti fisici collegandosi agli switch di livello 2. Poiché ogni VLAN è un dominio di collisione e gli switch Layer 3 terminano i domini di collisione, i segmenti VLAN non possono essere collegati da un router. In sostanza, una singola VLAN non può estendersi su più sottoreti.

I segmenti di sottorete si connettono tramite switch. È comune connettere i componenti di un’applicazione in esecuzione su più server posizionandoli su una singola VLAN e subnet. Ad esempio, una singola sottorete e VLAN possono essere dedicate al reparto contabilità, ma se i membri del reparto sono troppo distanti per un singolo cavo Ethernet, gli switch collegano i diversi collegamenti Ethernet che trasportano la VLAN e la sottorete, mentre i router VLAN collegano la sottorete al resto della rete.

I collegamenti trunk VLAN portano più di una VLAN, quindi i pacchetti su un trunk portano informazioni aggiuntive per identificare la sua VLAN. I collegamenti di accesso portano una singola VLAN e non includono queste informazioni. I bit vengono rimossi dal pacchetto collegato al collegamento di accesso, quindi una porta collegata riceve solo un pacchetto Ethernet standard.

Come impostare una VLAN

La configurazione di una VLAN può essere complicata e richiede molto tempo, ma le VLAN offrono vantaggi significativi alle reti aziendali, come una maggiore sicurezza. I passaggi per impostare una VLAN sono i seguenti.

1. Configurare la VLAN

Tutti gli switch che portano la VLAN devono essere configurati per tale VLAN. Ogni volta che i team apportano modifiche alla configurazione di rete, devono fare attenzione ad aggiornare le configurazioni degli switch, sostituire uno switch o aggiungere una VLAN aggiuntiva.

2. Set up access control lists

Le ACL, che regolano l’accesso concesso a ciascun utente connesso a una rete, si applicano anche alle VLAN. In particolare, le VLAN ACL (VACL) controllano l’accesso a una VLAN ovunque si estenda su uno switch o dove i pacchetti entrano o escono dalla VLAN. I team di rete dovrebbero prestare molta attenzione durante la configurazione di VACLs, poiché la loro configurazione è spesso complicata. La sicurezza della rete può essere compromessa se si verifica un errore durante la configurazione o la modifica di VACLs.

3. Applica interfacce a riga di comando

Ogni fornitore di sistemi operativi e switch specifica un set di comandi CLI per configurare e modificare le VLAN sul proprio prodotto. Alcuni amministratori costruiscono file contenenti questi comandi e li modificano quando necessario per modificare la configurazione. Un singolo errore nei file di comando può causare il fallimento di una o più applicazioni.

4. Considerare pacchetti di gestione

Fornitori di apparecchiature e terze parti offrono pacchetti software di gestione che automatizzano e semplificano lo sforzo, riducendo la possibilità di errore. Poiché questi pacchetti spesso mantengono un record completo di ogni set di impostazioni di configurazione, possono reinstallare rapidamente l’ultima configurazione funzionante in caso di errore.

Identificazione delle VLAN con tagging

Lo standard IEEE 802.1 Q definisce come identificare le VLAN.

Gli indirizzi di controllo dell’accesso ai supporti di destinazione e di origine vengono visualizzati all’inizio dei pacchetti Ethernet e segue il campo identificativo VLAN a 32 bit.

Tag protocol identifier

Il TPID costituisce i primi 16 bit del frame VLAN. Il TPID contiene il valore esadecimale 8100, che identifica il pacchetto come un pacchetto VLAN. I pacchetti senza dati VLAN contengono il campo EtherType nella posizione del pacchetto.

Informazioni di controllo tag

Il campo TCI a 16 bit segue il TPID. Contiene il campo PCP (Priority Code Point) a 3 bit, l’indicatore DEI (Single-bit drop Eligible Indicator) e il campo VID (VLAN Identifier) a 12 bit.

Il campo PCP specifica la qualità del servizio richiesta dalle applicazioni che condividono la VLAN. Lo standard IEEE 802.1 p definisce questi livelli come i seguenti valori:

- Il valore 0 indica un pacchetto che la rete fa del suo meglio per consegnare.

- Il valore 1 identifica un pacchetto in background.

- Valore da 2 a 6 identifica altri pacchetti, inclusi i valori che indicano pacchetti video o vocali.

- Il valore 7, la priorità più alta, è riservato ai pacchetti di controllo di rete.

Il singolo bit DEI segue il campo PCP e aggiunge ulteriori informazioni al campo PCP. Il campo DEI identifica un pacchetto che può essere rilasciato in una rete congestionata.

Il campo VID è composto da 12 bit che identificano una qualsiasi delle 4.096 VLAN supportate da una rete.

VLAN basate su Ethernet

Le VLAN basate su Ethernet possono essere estese al Wi-Fi utilizzando un punto di accesso VLAN-aware (AP). Questi AP separano il traffico cablato in entrata utilizzando l’indirizzo di sottorete associato a ciascuna VLAN. I nodi finali ricevono solo i dati sulla sottorete configurata.

La sicurezza via etere non può essere applicata come può su un filo. Se necessario, vengono utilizzati identificatori di set di servizi o SSID con password diverse, ad esempio nelle reti guest.

Le VLAN sono state sviluppate all’inizio dell’evoluzione della tecnologia di rete per limitare le trasmissioni e dare priorità al traffico. Si sono dimostrati utili in quanto le reti sono aumentate in termini di dimensioni e complessità.