WordPress jelszavak feltörése Hashcat segítségével

mikor jön a komplex jelszó repedés, hashcat az eszköz, amely jön szerepet, mivel ez a jól ismert jelszó repedés eszköz szabadon elérhető az interneten. A jelszavak lehetnek bármilyen formában vagy hash, mint SHA, MD5, WHIRLPOOL stb. A hash nem teszi lehetővé a felhasználó számára az adatok visszafejtését egy adott kulccsal, mivel más titkosítási technikák lehetővé teszik a felhasználó számára a jelszavak visszafejtését.

a Hashcat bizonyos technikákat használ, mint például a szótár, a hibrid támadás, vagy inkább a brute-force technika is. Ez a cikk példát ad a hashcat használatára, hogy hogyan lehet feltörni a WordPress összetett jelszavait. Hashcat egy beépített eszköz Kali Linux, amely lehet használni erre a célra.

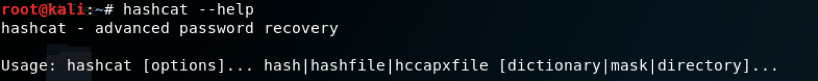

használat

ha egy felhasználó meg akarja nézni, hogy mi hashcat megkönnyíti, futtatásával hashcat-help az alábbiak szerint:

néhány kép az alábbiakban látható példaként:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

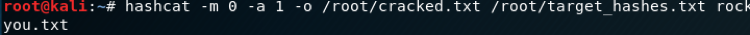

a combinator támadás úgy működik, hogy egy vagy két szójegyzékből szavakat vesz fel, és összekapcsolja őket, hogy megpróbálja jelszóként. Amint az alább látható, vettünk egy szólistát, és lefuttattuk a hash-ok ellen.

2. Szólista

ebben a típusú támadásban a támadás típusát 400-nak, az 1-et pedig szólista támadásnak választottuk.

3. Szabályok alapján

ez a támadás az egyik legbonyolultabb támadás types.In szabály alapú támadás, a támadás típusát 0-nak választottuk, és a szükséges bemenetet wordlist és hash fájlként adtuk meg.

gyakorlati

Vegyünk egy példát egy olyan platformra, amely rendelkezik wordpress bejelentkezési lehetőséggel, amelyen keresztül további tevékenységeket végezhet, például az adatok manipulálását az adatbázisban stb.

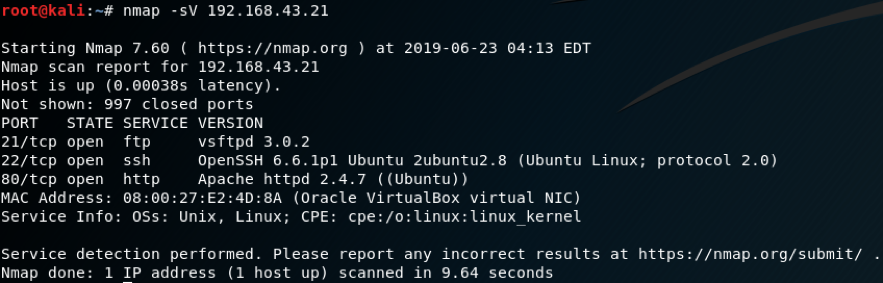

a netdiscover parancs futtatása után felfedezték az ip-t, és megnyitottuk a 80-as portot. Most, amikor az ip-t a porttal együtt böngészjük, kapunk egy oldalt, amely után böngészünk a linkeken, amelyekről megtudtuk, hogy a WordPress fut rajta.

most kapunk némi ötletet, hogy ha a WordPress fut, akkor az első feladatunk a WordPress bejelentkezési oldal megtalálása. Szerencsére a DirBuster futtatása után kaptunk egy linket, ahol a WordPress bejelentkezési opció ott volt, az alábbiak szerint.

innen kipróbálhatunk néhány alapértelmezett bemenetet, például qwerty, admin, qwerty123 stb. Szerencsére, miután megpróbálta néhány alapértelmezett admin: admin egyezett, és megkaptuk az adatbázisba kényelmesen.

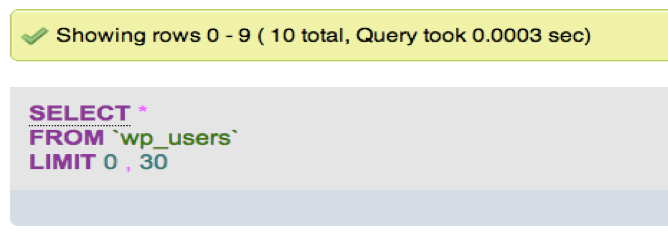

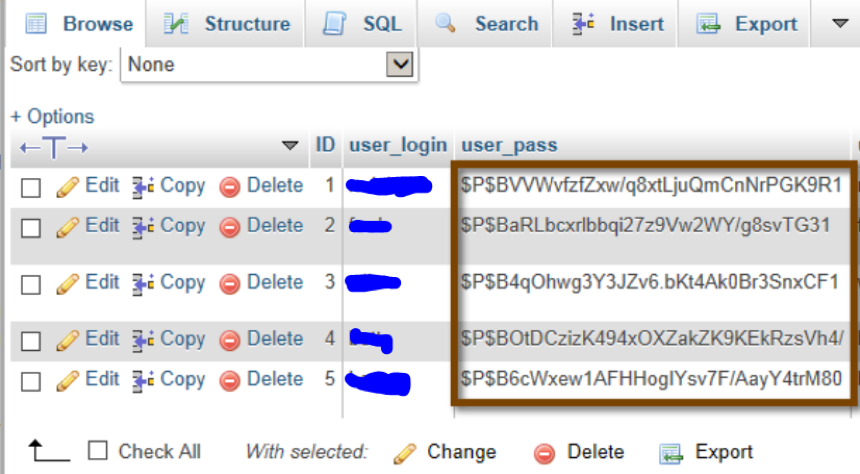

most sok olyan felhasználó volt, akinek a jelszó-kivonatait tárolták, majd eljött az ideje, hogy megtörje ezeket a kivonatokat.

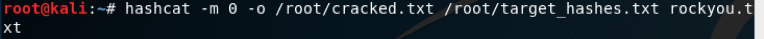

itt jön a hashcat használata, amellyel a fentiek szerint feltörhetjük a hash-eket egyszerű szöveggé. Először a kivonatokat egy fájlban tároljuk, majd brute-force-t hajtunk végre egy szólista ellen, hogy megkapjuk a tiszta szöveget. Mint fentebb említettük, a WordPress tárolja a jelszavakat MD5 formájában, extra sóval.

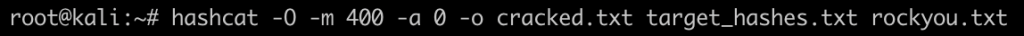

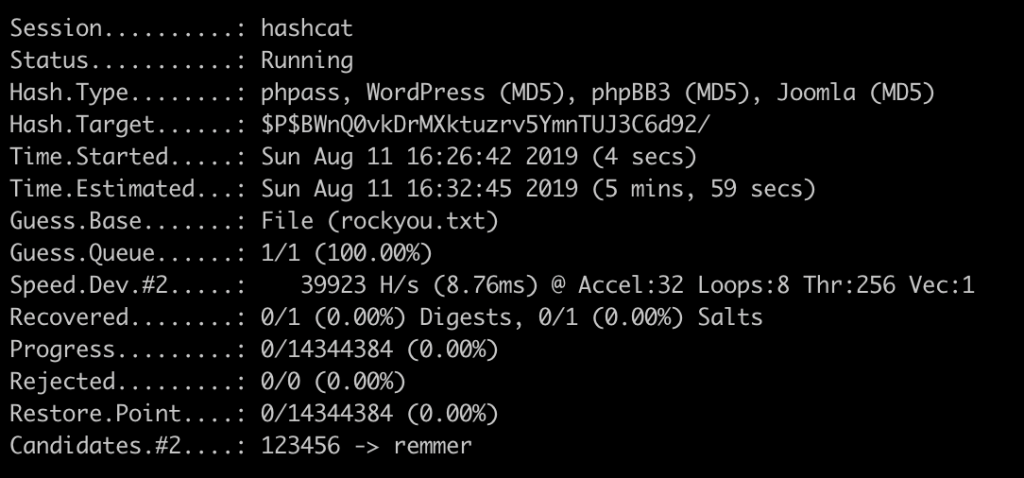

az alább látható parancsot fogjuk használni, amelyben -m hash típusú, – a támadási mód:

- -az m 400 azt a hash típust jelöli, amelyet feltörünk (phpass);

- -a 0 szótári támadást jelöl;

- -o repedt.a TXT a feltört jelszavak kimeneti fájlja

a RockYou szólista fájl.a txt letölthető itt: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

most kezdett repedés a hash, és most már csak meg kell várni, amíg repedések.

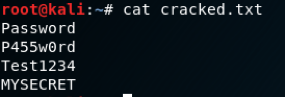

sikeresen képes volt feltörni a kivonatokat. Mint azt találtuk, a lista a felhasználó jelszavát voltak az alábbiak szerint:

ez arról szólt, hogy feltörjük a hash-eket a hashcat segítségével, és a fentiek szerint így tudjuk feltörni a WordPress hash-jeit is.

a WordPress alapértelmezés szerint a wp_hash_password() funkciót használja, amely (8 költség) 8192 MD5 forduló. Az előtag a hash általában $P$ vagy $H$

ha szeretné, hogy megpróbálja feltörni jelszavak magad használhatja a következő hash:

$P$984478476IagS59wHZvyQMArzfx58u.