Fonctionnement des systèmes de contrôle d’accès

Si vous recherchez le meilleur moyen de protéger les biens de votre entreprise, vous disposez probablement déjà d’une sorte de système de contrôle d’accès. Il est évidemment important de protéger vos employés et les actifs de votre entreprise, tout comme de savoir qui entre/ sort de votre entreprise (et quand). Avec des informations d’identification uniques données à chaque employé, un système de contrôle d’accès peut protéger votre personnel, vos ressources et vos données. Mais que sont-ils exactement et comment fonctionnent les systèmes de contrôle d’accès?

Qu’est-ce qu’un Système de contrôle d’accès ?

Un système de contrôle d’accès est une forme de sécurité physique qui gère le point d’entrée de votre espace professionnel ou des zones intérieures d’un bâtiment. Les systèmes de contrôle d’accès agissent comme des gardiens pour empêcher physiquement les utilisateurs non autorisés, tout en laissant les utilisateurs autorisés entrer dans une zone. Certains systèmes de contrôle d’accès peuvent également suivre qui entre ou sort des zones sécurisées. L’exemple le plus élémentaire d’un système de contrôle d’accès est une serrure et une clé.

Comment Fonctionne Le Contrôle D’Accès ?

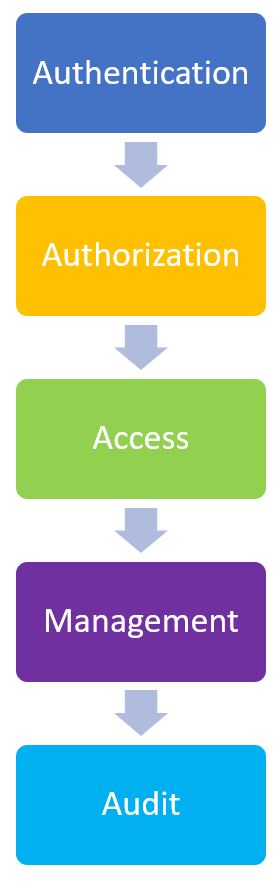

Il existe cinq étapes générales des systèmes de contrôle d’accès:

-

Authentification

Processus en 5 étapes pour le fonctionnement des systèmes de contrôle d’accès Tout d’abord, un identifiant est authentifié. Une fois qu’un utilisateur présente ses informations d’identification à un lecteur / contrôleur et que les données sont validées pour déterminer si les informations d’identification sont connues ou reconnues par le système.

-

Autorisation

Ensuite, le lecteur/contrôleur établit si l’utilisateur est autorisé à accéder au point d’entrée. Pour que l’utilisateur soit autorisé, le lecteur / contrôleur doit répondre à quelques questions. L’utilisateur a-t-il accès à la porte ou au point d’entrée qu’il demande ? L’utilisateur utilise-t-il un type d’informations d’identification autorisé, tel qu’une application mobile ou un porte-clés ? La demande est-elle faite selon un calendrier défini? Y a-t-il des restrictions de sécurité en place, un tel verrouillage du système?

-

Access

Une fois l’autorisation décidée, le lecteur/contrôleur envoie un message pour déclencher le matériel de la porte pour déverrouiller le point d’entrée. Si la porte se déverrouille, le système suit alors l’utilisateur qui déclenche le déverrouillage.

-

Gestion

L’administration des tâches pour un système de contrôle d’accès peut inclure l’ajout ou la suppression d’utilisateurs, d’activités, d’informations d’identification, de programmes et d’alertes. La plupart des systèmes de contrôle d’accès utilisent un logiciel d’administration qui se synchronise automatiquement avec un lecteur/contrôleur. Un logiciel basé sur le cloud permet aux administrateurs d’accéder à leurs systèmes de contrôle d’accès n’importe où et à tout moment.

-

Audit

La plupart des systèmes de contrôle d’accès offrent une option d’audit, permettant aux administrateurs de générer des rapports pour les journaux d’accès, y compris l’activité d’entrée. Les rapports peuvent aider à respecter les normes de conformité et à garantir que le système fonctionne comme prévu.

Le système de contrôle d’accès authentifie l’identité d’un utilisateur en fonction de ses informations d’identification via un lecteur installé à proximité d’une entrée. Le lecteur fait référence à une unité de contrôle d’accès (ACU), souvent appelée panneau de contrôle d’accès ou contrôleur, pour déterminer le niveau d’autorisation. Le contrôleur est souvent intégré dans le lecteur, de sorte qu’un seul élément matériel est nécessaire. Si cela est autorisé, l’ACU déclenche le déverrouillage du matériel de porte à l’entrée. Tout l’équipement est ensuite géré par une application logicielle qui définit les utilisateurs, les informations d’identification, les horaires d’accès, les entrées, etc.

Types d’informations d’identification pour les systèmes de contrôle d’accès

Les points d’entrée physiques de votre installation doivent être dotés d’un mécanisme de verrouillage électronique tel qu’une gâche de porte ou un verrou magnétique qui verrouille et déverrouille les portes. La porte ne s’ouvre que si une personne autorisée possède les informations d’identification appropriées. Il existe différentes références que les gens peuvent présenter:

Porte-clés ou Carte d’accès

Un porte-clés ou carte d’accès est une carte physique qu’une personne peut balayer lors du balayage pour entrer. Une carte physique est un choix populaire car c’est ce qui est le plus connu comme une option de contrôle d’accès. Mais les cartes-clés sont également faciles à perdre, à partager ou à voler. La plupart des cartes-clés et des porte-clés utilisent la technologie d’identification par radiofréquence (RFID), ce qui signifie que les cartes contiennent des puces codées qui sont interrogées par des ondes radio. Les voleurs le comprennent, c’est pourquoi les kiosques à copie de clés constituent une nouvelle menace pour la sécurité. De plus, il y a la gestion fastidieuse et le coût continu des systèmes de cartes-clés / porte-clés.

Un porte-clés ou carte d’accès est une carte physique qu’une personne peut balayer lors du balayage pour entrer. Une carte physique est un choix populaire car c’est ce qui est le plus connu comme une option de contrôle d’accès. Mais les cartes-clés sont également faciles à perdre, à partager ou à voler. La plupart des cartes-clés et des porte-clés utilisent la technologie d’identification par radiofréquence (RFID), ce qui signifie que les cartes contiennent des puces codées qui sont interrogées par des ondes radio. Les voleurs le comprennent, c’est pourquoi les kiosques à copie de clés constituent une nouvelle menace pour la sécurité. De plus, il y a la gestion fastidieuse et le coût continu des systèmes de cartes-clés / porte-clés.

Mot de passe ou code PIN

Un mot de passe ou code PIN est quelque chose qu’un utilisateur approuvé connaît et entre dans un clavier. Certains systèmes peuvent n’accepter qu’un seul code PIN maître, ou les utilisateurs peuvent chacun avoir un code PIN personnel. Les codes PIN ou les mots de passe peuvent poser problème car ils sont facilement oubliés ou partagés. S’il n’y a qu’un seul code (et non des codes personnels pour chaque employé), il doit être modifié chaque fois qu’un employé quitte l’entreprise. Les claviers peuvent également être facilement piratés pour court-circuiter les fils.

Un mot de passe ou code PIN est quelque chose qu’un utilisateur approuvé connaît et entre dans un clavier. Certains systèmes peuvent n’accepter qu’un seul code PIN maître, ou les utilisateurs peuvent chacun avoir un code PIN personnel. Les codes PIN ou les mots de passe peuvent poser problème car ils sont facilement oubliés ou partagés. S’il n’y a qu’un seul code (et non des codes personnels pour chaque employé), il doit être modifié chaque fois qu’un employé quitte l’entreprise. Les claviers peuvent également être facilement piratés pour court-circuiter les fils.

Biométrie

La biométrie comprend les empreintes digitales, les veines de la paume ou la rétine et est utilisée pour identifier la personne qui accède à la zone. Les lecteurs biométriques peuvent aller des scanners d’empreintes digitales bas de gamme aux lecteurs multi-entrées haut de gamme. Les inconvénients des lecteurs biométriques sont leur sensibilité aux intempéries, à la poussière, au sable ou aux environnements humides, ainsi que divers problèmes d’hygiène (de nombreux propriétaires / gestionnaires optent pour des systèmes d’entrée sans contact).

La biométrie comprend les empreintes digitales, les veines de la paume ou la rétine et est utilisée pour identifier la personne qui accède à la zone. Les lecteurs biométriques peuvent aller des scanners d’empreintes digitales bas de gamme aux lecteurs multi-entrées haut de gamme. Les inconvénients des lecteurs biométriques sont leur sensibilité aux intempéries, à la poussière, au sable ou aux environnements humides, ainsi que divers problèmes d’hygiène (de nombreux propriétaires / gestionnaires optent pour des systèmes d’entrée sans contact).

Applications pour smartphones

Une application mobile utilisant Bluetooth permet aux utilisateurs approuvés d’utiliser simplement leur smartphone pour déverrouiller des points d’entrée après l’installation de l’application. Les utilisateurs se voient attribuer des informations d’identification mobiles ou des « clés intelligentes » numériques. La demande de déverrouillage peut être effectuée de plusieurs façons: appuyer sur un bouton de l’application, tenir le téléphone jusqu’au lecteur ou toucher le lecteur avec sa main avec le téléphone dans sa poche. Les demandes d’autorisation sont transmises via Bluetooth, Wi-Fi ou des données cellulaires.

Les informations d’identification mobiles sont rentables, sécurisées et cryptées. Grâce aux mises à jour fréquentes des applications, les utilisateurs reçoivent automatiquement les dernières fonctionnalités et améliorations. De plus, la plupart des gens ne sont jamais sans leur smartphone, ce qui signifie que le risque que quelqu’un partage sa clé (smartphone) avec une personne non autorisée est inférieur à une carte-clé, un code ou une clé physique.

Un téléphone peut ouvrir une porte de deux manières principales en utilisant Bluetooth:

- Serrure intelligente avec le lecteur dans la poignée de la porte.

- Lecteur à côté de la porte ou du portail.

Quelle option Bluetooth choisir?

Si une porte dispose déjà d’un contrôleur de porte Wiegand, vous n’avez vraiment besoin que du lecteur Bluetooth qui peut s’y connecter.

Si une porte n’a pas déjà de contrôleur de porte Wiegand, l’option la plus simple consiste à utiliser la serrure intelligente commerciale alimentée par batterie.

Et alors ?

Votre système de contrôle d’accès est un aspect essentiel de la sécurité de votre bâtiment. Il offre une couche de protection supplémentaire pour contrôler et surveiller l’accès à votre entreprise. Si vous recherchez des solutions de contrôle d’accès rentables, VIZpin propose à la fois des serrures intelligentes (déverrouiller la porte avec le téléphone) et des lecteurs de contrôle d’accès Bluetooth (qui se trouvent sur le mur à côté d’une porte).