Déchiffrer les mots de passe WordPress avec Hashcat

En ce qui concerne le craquage de mots de passe complexe, hashcat est l’outil qui entre en jeu car il s’agit de l’outil de craquage de mots de passe bien connu disponible gratuitement sur Internet. Les mots de passe peuvent être n’importe quelle forme ou hachage comme SHA, MD5, WHIRLPOOL, etc. Le hachage ne permet pas à un utilisateur de déchiffrer des données avec une clé spécifique, car d’autres techniques de chiffrement permettent à un utilisateur de déchiffrer les mots de passe.

Hashcat utilise certaines techniques comme le dictionnaire, l’attaque hybride ou plutôt la technique de la force brute. Cet article donne un exemple d’utilisation de hashcat qui peut être utilisé pour casser des mots de passe complexes de WordPress. Hashcat dans un outil intégré dans Kali Linux qui peut être utilisé à cet effet.

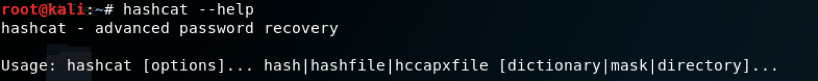

UTILISATION

Si un utilisateur veut regarder ce que hashcat facilite, en exécutant hashcat-help comme indiqué ci-dessous:

Quelques images sont données ci-dessous à titre d’exemple:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

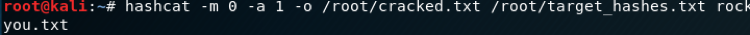

Une attaque combinator fonctionne en prenant des mots d’une ou deux listes de mots et en les joignant pour essayer comme mot de passe. Comme indiqué ci-dessous, nous avons pris une liste de mots et l’avons exécutée contre les hachages.

2. Liste de mots

Dans ce type d’attaque, nous avons sélectionné le type d’attaque comme 400 et 1 comme attaque de liste de mots.

3. Basé sur des règles

Cette attaque est l’une des attaques les plus compliquées types.In Attaque basée sur des règles, nous avons sélectionné le type d’attaque comme 0 et donné l’entrée requise comme liste de mots et fichier de hachage.

Pratique

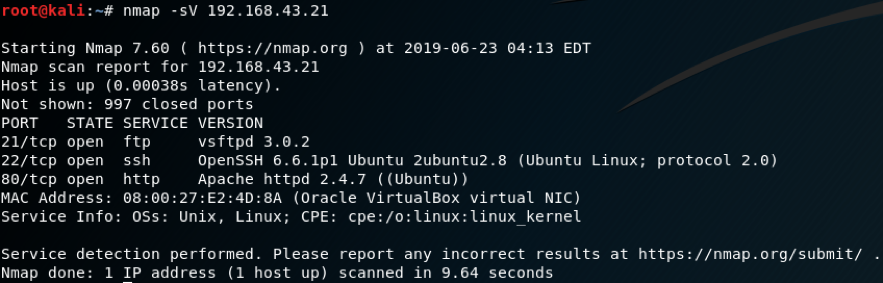

Nous prendrons un exemple de plate-forme dotée d’une fonctionnalité de connexion wordpress grâce à laquelle elle permet de faire d’autres activités comme la manipulation de données dans la base de données, etc.

Après avoir exécuté la commande netdiscover, l’adresse IP a été découverte et le port 80 ouvert. Maintenant, lorsque nous naviguons sur l’ip avec le port, nous obtenons une page, après quoi nous naviguons sur les liens que nous apprenons qu’il exécutait WordPress dessus.

Maintenant, nous avons une idée que si WordPress fonctionne, notre première tâche est de trouver la page de connexion WordPress. Heureusement, après avoir exécuté DirBuster, nous avons obtenu un lien où l’option de connexion WordPress était là, comme indiqué ci-dessous.

À partir d’ici, nous pouvons essayer certaines entrées par défaut comme qwerty, admin, qwerty123, etc. Heureusement, après avoir essayé quelques paramètres par défaut admin: admin correspond et nous sommes entrés confortablement dans la base de données.

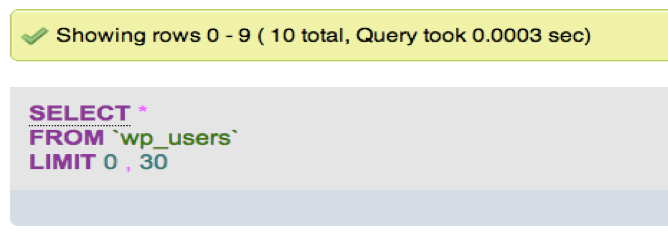

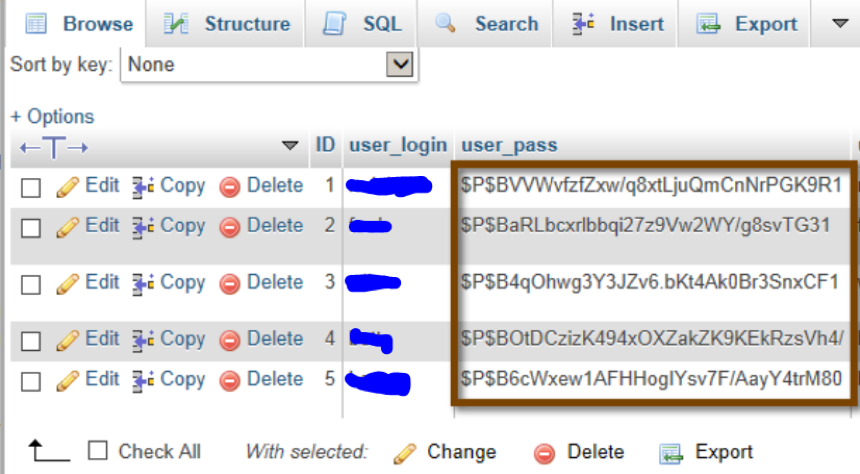

Maintenant, il y avait beaucoup d’utilisateurs qui avaient leurs hachages de mot de passe stockés et il était alors temps de casser ces hachages.

Voici l’utilisation de hashcat par lequel, comme expliqué ci-dessus, nous pouvons casser les hachages en texte brut. Nous allons d’abord stocker les hachages dans un fichier, puis nous ferons de la force brute contre une liste de mots pour obtenir le texte clair. Comme indiqué ci-dessus, WordPress stocke les mots de passe sous forme de MD5 avec du sel supplémentaire.

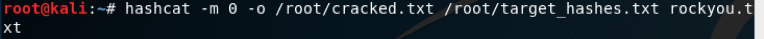

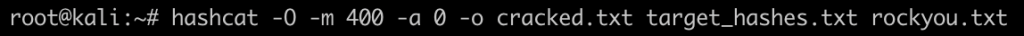

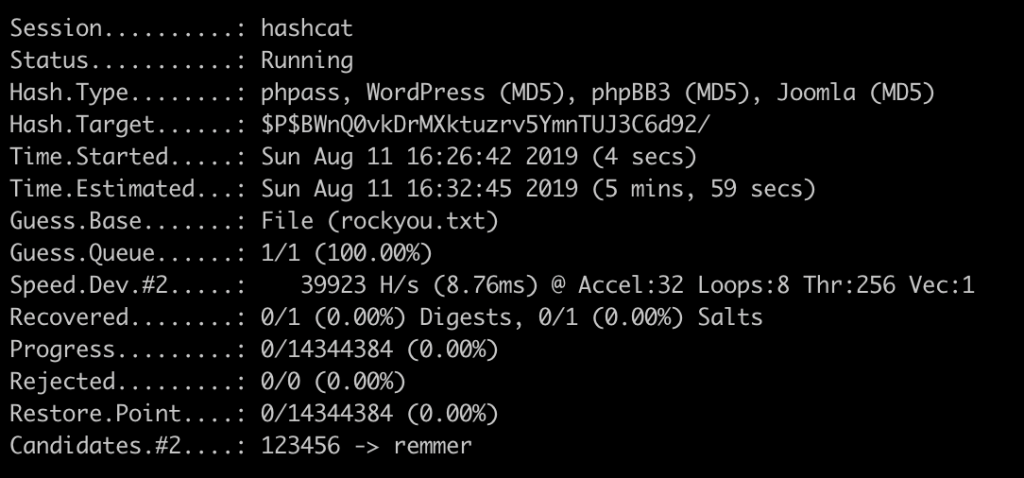

Nous utiliserons la commande ci-dessous dans laquelle -m est pour le type de hachage, -a est pour le mode d’attaque:

- – m 400 désigne le type de hachage que nous craquons (phpass);

- – un 0 désigne une attaque de dictionnaire ;

- – o craqué.txt est le fichier de sortie pour les mots de passe fissurés

Le fichier de liste de mots rockyou.txt peut être téléchargé ici: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Maintenant, il a commencé à casser les hachages et maintenant nous devons juste attendre qu’il craque.

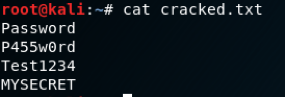

Avec succès, il a pu casser les hachages. Comme nous l’avons trouvé, la liste des mots de passe de l’utilisateur était comme indiqué ci-dessous:

Il s’agissait de casser les hachages avec hashcat et c’est ainsi que, comme indiqué ci-dessus, nous pouvons également casser les hachages de WordPress.

WordPress utilise par défaut la fonction wp_hash_password() qui est (coût 8) 8192 tours de MD5. Le préfixe de la table de hachage est généralement de $P$ ou $H$

Si vous voulez essayer de craquer des mots de passe, vous pouvez utiliser les hash:

$P$984478476IagS59wHZvyQMArzfx58u.