Cracking WordPress salasanoja Hashcat

kun se tulee monimutkainen salasana halkeilua, hashcat on työkalu, joka tulee rooli, koska se on tunnettu salasanan halkeilua työkalu vapaasti saatavilla Internetissä. Salasanat voivat olla mitä tahansa muotoa tai tiivisteitä, kuten SHA, MD5, WHIRLPOOL jne. Hashs ei salli käyttäjän purkaa salausta tietyllä avaimella, koska muiden salaustekniikoiden avulla käyttäjä voi purkaa salasanoja.

Hashcat käyttää tiettyjä tekniikoita, kuten sanakirjaa, hybridihyökkäystä tai pikemminkin se voi olla myös brute-force-tekniikkaa. Tämä artikkeli antaa esimerkin käytöstä hashcat että miten sitä voidaan käyttää murtamaan monimutkaisia salasanoja WordPress. Hashcat sisäänrakennetussa työkalussa Kali Linuxissa, jota voidaan käyttää tähän tarkoitukseen.

käyttö

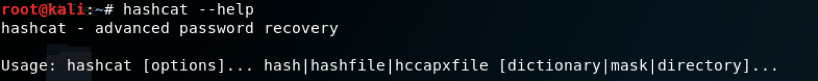

jos käyttäjä haluaa katsoa, että mitä hashcat helpottaa, ajamalla hashcat-help kuten alla:

joitakin kuvia on esitetty alla esimerkkinä:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

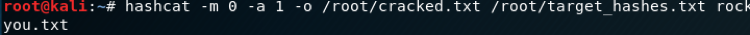

combinator-hyökkäys toimii ottamalla sanoja yhdestä tai kahdesta sanalistasta ja liittämällä ne yhteen kokeillakseen salasanaksi. Kuten alla on esitetty, otimme yhden sanalistan ja ajoimme sen hasheja vastaan.

2. Wordlist

tämän tyyppisessä hyökkäyksessä hyökkäystyypiksi on valittu 400 ja wordlist-hyökkäykseksi 1.

3. Sääntöihin perustuvat

tämä hyökkäys on yksi monimutkaisimmista hyökkäyksistä types.In sääntöpohjainen hyökkäys, valitsimme hyökkäystyypin 0: ksi ja annoimme tarvittavan syötteen wordlistiksi ja hash-tiedostoksi.

käytännön

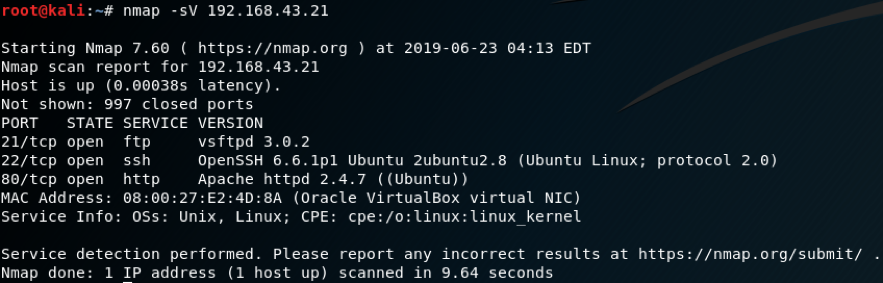

otamme esimerkin alustasta, jossa on wordpress-sisäänkirjautumismahdollisuus, jonka kautta voidaan tehdä lisätoimia, kuten tietojen manipulointia tietokannassa jne.

netdiscover-komennon suorittamisen jälkeen ip löydettiin ja saimme portin 80 auki. Nyt kun selaamme ip yhdessä portin saamme sivun, jonka jälkeen selaamalla linkkejä tulemme tietää, että se oli käynnissä WordPress sitä.

nyt saamme jonkinlaisen käsityksen, että jos WordPress on käynnissä, meidän ensimmäinen tehtävä on löytää WordPress kirjautumissivu. Onneksi, kun käynnissä DirBuster saimme linkin, jossa WordPress kirjautuminen vaihtoehto oli siellä kuten alla.

täältä voimme kokeilla joitakin oletustuloja, kuten qwerty,admin, qwerty123 jne. Onneksi, kun yrittää joitakin defaults admin: admin sovitettu ja saimme tietokantaan mukavasti.

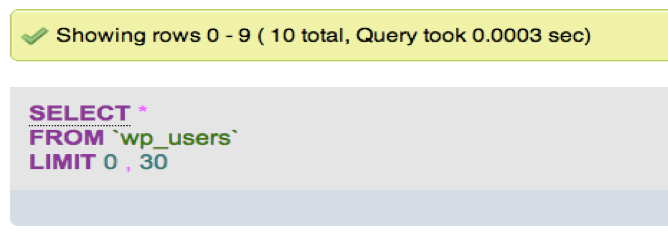

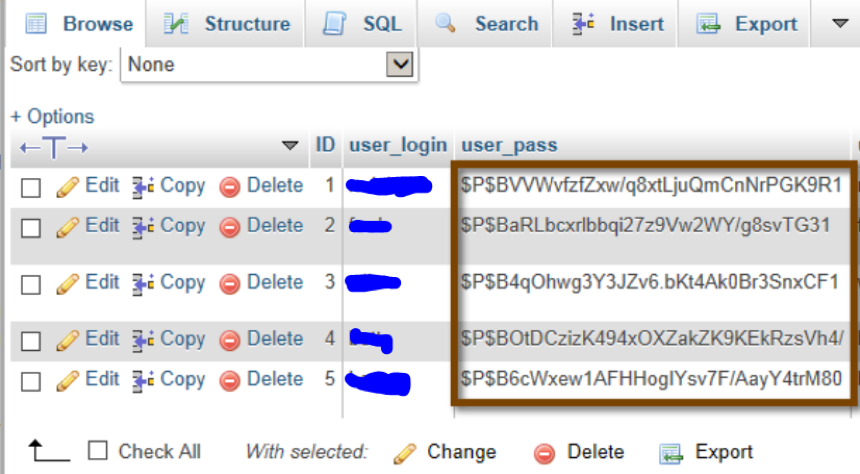

nyt oli paljon käyttäjiä, joille tallennettiin salasanasiivekkeet ja sitten oli aika murtaa nämä tiivisteet.

tässä tulee käyttö hashcat, jolla kuten edellä on selitetty, voimme murtaa hashes tavalliseen tekstiin. Tallennamme hashit ensin tiedostoon ja sitten teemme brute-force vastaan wordlist saada selkeä teksti. Kuten edellä WordPress tallentaa salasanat muodossa MD5 ylimääräistä suolaa.

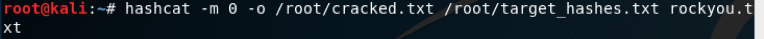

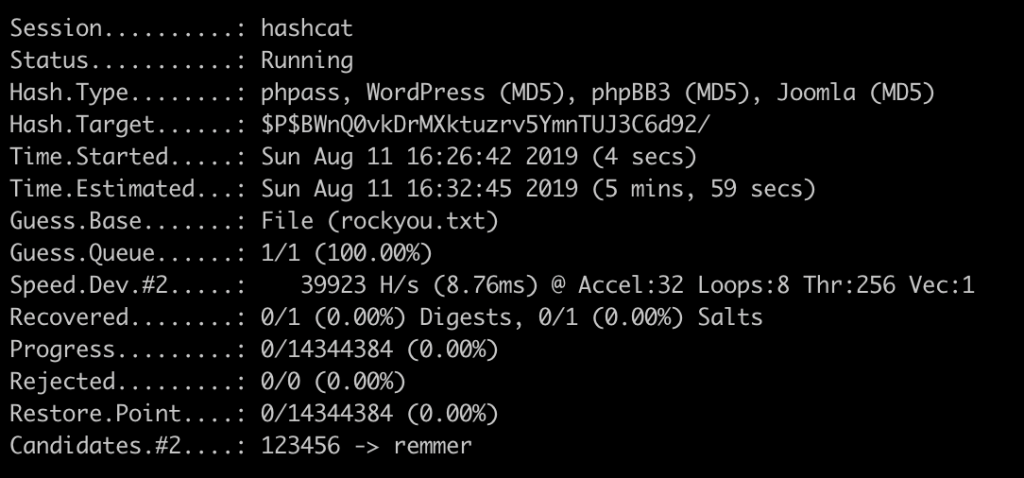

käytämme alla olevaa komentoa, jossa -m on hash-tyypille, – a on hyökkäystilalle:

- -m 400 nimeää tyypin hash olemme halkeilua (phpass);

- – a 0 tarkoittaa sanakirjahyökkäystä;

- – o murtunut.txt on säröillä olevien salasanojen

wordlist-tiedoston rockyou tulostiedosto.txt on ladattavissa täältä: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nyt se alkoi säröillä ja nyt on vain odotettava, kunnes se halkeaa.

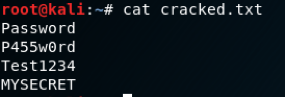

onnistuneesti se pystyi murtamaan hasheja. Kuten löysimme listan käyttäjän salasana olivat kuten alla:

tämä oli kyse cracking Tiivisteet hashcat ja näin kuten edellä on esitetty voimme crack Tiivisteet WordPress samoin.

WordPress käyttää oletuksena funktiota wp_hash_password (), joka on (kustannus 8) 8192 kierrosta MD5: tä. Etuliite hasiksessa on yleensä $p$ tai $H$

jos haluat yrittää murtaa salasanoja itse, voit käyttää seuraavaa hasista:

$p$984478476IagS59wHZvyQMArzfx58u.