Fernzugriff

Was ist Fernzugriff?

Remotezugriff ist die Fähigkeit einer autorisierten Person, über eine Netzwerkverbindung aus geografischer Entfernung auf einen Computer oder ein Netzwerk zuzugreifen.

Der Fernzugriff ermöglicht es Benutzern, sich mit den Systemen zu verbinden, die sie benötigen, wenn sie physisch weit entfernt sind. Dies ist besonders wichtig für Mitarbeiter, die in Zweigstellen arbeiten, unterwegs sind oder Telearbeit leisten.

Remotezugriff ermöglicht Remotebenutzern den Zugriff auf Dateien und andere Systemressourcen auf beliebigen Geräten oder Servern, die jederzeit mit dem Netzwerk verbunden sind. Dies erhöht die Produktivität der Mitarbeiter und ermöglicht es den Mitarbeitern, besser mit Kollegen auf der ganzen Welt zusammenzuarbeiten.

Eine Fernzugriffsstrategie gibt Unternehmen die Flexibilität, die besten Talente unabhängig vom Standort einzustellen, Silos zu beseitigen und die Zusammenarbeit zwischen Teams, Büros und Standorten zu fördern.

Mitarbeiter des technischen Supports können den Remotezugriff verwenden, um sich von entfernten Standorten aus mit den Computern der Benutzer zu verbinden und ihnen bei der Lösung von Problemen mit ihren Systemen oder ihrer Software zu helfen.

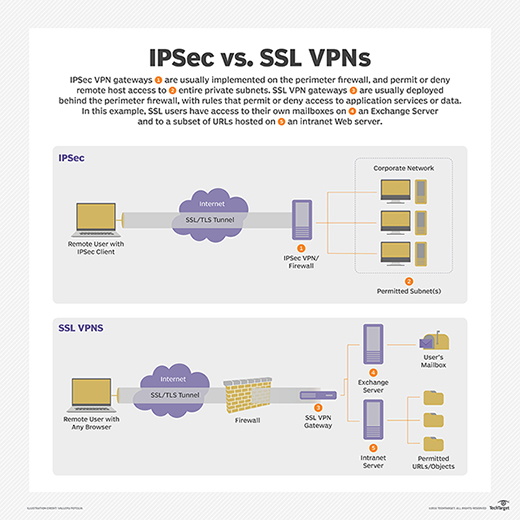

Eine gängige Methode zur Bereitstellung von Remotezugriff ist eine VPN-Verbindung (Virtual Private Network) mit Remotezugriff. Ein VPN stellt eine sichere und verschlüsselte Verbindung über ein weniger sicheres Netzwerk wie das Internet her. Die VPN-Technologie wurde entwickelt, um Remote-Benutzern und Zweigstellen die sichere Anmeldung bei Unternehmensanwendungen und anderen Ressourcen zu ermöglichen.

Wie funktioniert der Fernzugriff?

Der Fernzugriff erfolgt mit einer Kombination aus Software, Hardware und Netzwerkkonnektivität.

Zum Beispiel wurde der traditionelle Fernzugriff vor der breiten Verfügbarkeit der Internetkonnektivität mit Terminalemulationssoftware erreicht, die den Zugriff über ein Hardwaremodem kontrollierte, das mit einem Telefonnetz verbunden war.

Heutzutage wird der Fernzugriff häufiger mit:

- Software: Verwenden Sie eine sichere Softwarelösung wie ein VPN.

- Hardware: Durch Verbinden von Hosts über eine fest verdrahtete Netzwerkschnittstelle oder eine Wi-Fi-Netzwerkschnittstelle.

- Netzwerk: Durch Verbindung über das Internet.

Remote Access VPNs verbinden einzelne Benutzer mit privaten Netzwerken. Bei einem Remote Access VPN benötigt jeder Benutzer einen VPN-Client, der eine Verbindung zum VPN-Server des privaten Netzwerks herstellen kann.

Wenn ein Benutzer über einen VPN-Client mit dem Netzwerk verbunden ist, verschlüsselt die Software den Datenverkehr, bevor er über das Internet bereitgestellt wird. Der VPN-Server oder Gateway befindet sich am Rand des Zielnetzwerks und entschlüsselt die Daten und sendet sie an den entsprechenden Host im privaten Netzwerk.

Ein Computer muss über eine Software verfügen, die es ihm ermöglicht, sich mit einem System oder einer Ressource zu verbinden und mit dieser zu kommunizieren, die vom Remotezugriffsdienst der Organisation gehostet wird. Sobald der Computer eines Benutzers mit dem Remote-Host verbunden ist, kann ein Fenster mit dem Desktop des Zielcomputers angezeigt werden.

Unternehmen können Remotedesktops verwenden, um Benutzern die Remote-Verbindung zu ihren Anwendungen und Netzwerken zu ermöglichen. Remote-Desktops verwenden Anwendungssoftware – manchmal in das Betriebssystem des Remote-Hosts integriert -, mit der Apps remote auf einem Netzwerkserver ausgeführt und gleichzeitig lokal angezeigt werden können.

Benutzer können von überall und auf jedem Gerät mit einer Vielzahl von Authentifizierungsmethoden, einschließlich Remote Single Sign-On, sicher auf lokale und Cloud-Anwendungen und -Server zugreifen, sodass Benutzer einfach und sicher auf die benötigten Apps zugreifen können, ohne VPNs konfigurieren oder Firewall-Richtlinien ändern zu müssen.

Darüber hinaus können Organisationen die Multifaktor-Authentifizierung verwenden, um die Identität eines Benutzers zu überprüfen, indem sie mehrere Anmeldeinformationen kombinieren, die für eine Person eindeutig sind.

Welche Arten von Fernzugriff gibt es?

Traditionell verwendeten Unternehmen Modems und Einwahltechnologien, um Mitarbeitern die Verbindung zu Büronetzwerken über Telefonnetze zu ermöglichen, die mit RAS-Servern verbunden sind. Geräte, die mit DFÜ-Netzwerken verbunden sind, verwenden analoge Modems, um zugewiesene Telefonnummern anzurufen, um Verbindungen herzustellen und Nachrichten zu senden oder zu empfangen.

Breitband bietet Remote-Benutzern Highspeed-Verbindungsoptionen zu Unternehmensnetzwerken und zum Internet. Es gibt verschiedene Arten von Breitband, einschließlich der folgenden:

- Kabel-Breitband teilt Bandbreite über viele Benutzer und, als Ergebnis, Upstream-Datenraten können während der hohen Nutzungsstunden in Gebieten mit vielen Teilnehmern langsam sein.

- DSL-Breitband (Digital Subscriber Line) bietet Hochgeschwindigkeitsnetzwerke über ein Telefonnetz mit Breitbandmodemtechnologie. DSL funktioniert jedoch nur über eine begrenzte physische Entfernung und ist in einigen Gebieten möglicherweise nicht verfügbar, wenn die lokale Telefoninfrastruktur die DSL-Technologie nicht unterstützt.

- Mobilfunkdienste können von mobilen Geräten über eine drahtlose Verbindung von jedem Ort aus aufgerufen werden, an dem ein Mobilfunknetz verfügbar ist.

- Satelliten-Internetdienste nutzen Telekommunikationssatelliten, um den Nutzern Internetzugang in Gebieten bereitzustellen, in denen kein landgestützter Internetzugang verfügbar ist, sowie für temporäre mobile Installationen.

- Die Glasfaser-Breitbandtechnologie ermöglicht es Benutzern, große Datenmengen schnell und nahtlos zu übertragen.

Was sind Remotezugriffsprotokolle?

Zu den gängigen Fernzugriffs- und VPN-Protokollen gehören die folgenden:

- Mit dem Point-to-Point-Protokoll (PPP) können Hosts eine direkte Verbindung zwischen zwei Endpunkten herstellen.

- IPSec – Internet Protocol Security – ist eine Reihe von Sicherheitsprotokollen, die verwendet werden, um Authentifizierungs- und Verschlüsselungsdienste zu aktivieren, um die Übertragung von IP-Paketen über das Internet zu sichern.

- Point-to-Point Tunneling (PPTP) ist eines der ältesten Protokolle zur Implementierung von VPNs. Im Laufe der Jahre hat es sich jedoch als anfällig für viele Arten von Angriffen erwiesen. Obwohl PPTP nicht sicher ist, bleibt es in einigen Fällen bestehen.

- Layer Two Tunneling Protocol (L2TP) ist ein VPN-Protokoll, das keine Verschlüsselung oder kryptografische Authentifizierung für den Datenverkehr bietet, der die Verbindung durchläuft. Daher wird es normalerweise mit IPSec gekoppelt, das diese Dienste bereitstellt.

- RADIUS (Remote Authentication Dial-In User Service) ist ein Protokoll, das 1991 entwickelt und im Jahr 2000 als Internet-Standard-Track-Spezifikation veröffentlicht wurde, um Remotezugriffsservern die Kommunikation mit einem zentralen Server zu ermöglichen, um Einwahlbenutzer zu authentifizieren und ihren Zugriff auf das angeforderte System oder den angeforderten Dienst zu autorisieren.

- Terminal Access Controller Access Control System (TACACS) ist ein ursprünglich für Unix-Netzwerke übliches Remoteauthentifizierungsprotokoll, das es einem Remotezugriffsserver ermöglicht, das Kennwort eines Benutzers an einen Authentifizierungsserver weiterzuleiten, um zu bestimmen, ob der Zugriff auf ein bestimmtes System zulässig sein soll. TACACS + ist ein separates Protokoll, das für die Authentifizierung und Autorisierung sowie für den Administratorzugriff auf Netzwerkgeräte wie Router und Switches entwickelt wurde.