Sådan oprettes en VLAN til virksomhedsnetværk

virtuelle LAN ‘er eller VLAN’ er, adskille og prioritere trafik på netværksforbindelser. De skaber isolerede undernet, der gør det muligt for visse enheder at fungere sammen, uanset om de er på samme fysiske LAN.

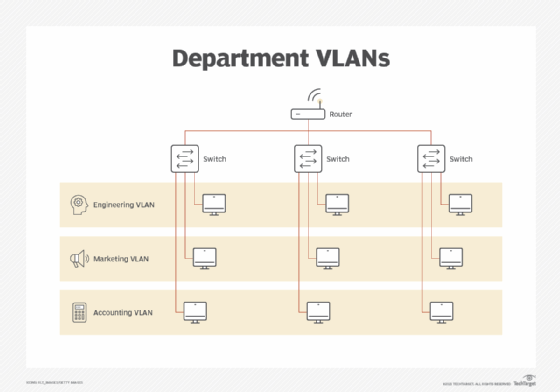

virksomheder bruger VLAN ‘ er til at opdele og styre trafik. For eksempel kan en virksomhed, der ønsker at adskille sin ingeniørafdelings datatrafik fra regnskabsafdelingens trafik, oprette separate VLAN ‘ er for hver afdeling. Flere applikationer, der udføres på den samme server, kan dele et link, selvom de har forskellige krav. En video-eller stemmeapplikation med strenge krav til gennemstrømning og latenstid kan dele et link med en applikation med mindre kritiske ydelseskrav.

Hvordan virker VLAN ‘ er?

trafik på individuelle VLAN ‘ er leveres kun til de applikationer, der er tildelt hver VLAN, hvilket giver et sikkerhedsniveau. Hver VLAN er et separat kollisionsdomæne, og udsendelser er begrænset til en enkelt VLAN. Blokering af udsendelser fra at nå applikationer, der er forbundet med andre VLAN ‘ er, eliminerer behovet for, at disse applikationer spilder behandlingscyklusser på udsendelser, der ikke er beregnet til dem.

VLAN ‘ er fungerer ved lag 2, linklaget, og kan begrænses til et enkelt fysisk link eller udvides på tværs af flere fysiske links ved at forbinde til lag 2-kontakter. Da hver VLAN er et kollisionsdomæne, og lag 3-afbrydere afslutter kollisionsdomæner, kan VLAN-segmenter ikke tilsluttes af en router. I det væsentlige kan en enkelt VLAN ikke spænde over flere undernet.

Undernetsegmenter tilsluttes via kontakter. Det er almindeligt at forbinde komponenter i en applikation, der udføres på flere servere ved at placere dem på et enkelt VLAN og undernet. For eksempel kan et enkelt undernet og VLAN være dedikeret til regnskabsafdelingen, men hvis afdelingsmedlemmer er for langt fra hinanden til et enkelt Ethernet-kabel, forbinder afbrydere de forskellige Ethernet-links, der bærer VLAN og undernet, mens VLAN-routere forbinder undernet til resten af netværket.

VLAN trunk links bære mere end en VLAN, så pakker på en kuffert bære yderligere oplysninger til at identificere sin VLAN. Adgang links bære en enkelt VLAN og omfatter ikke disse oplysninger. Bits fjernes fra pakken, der er tilsluttet adgangslinket, så en tilsluttet port modtager kun en standard Ethernet-Pakke.

Sådan oprettes en VLAN

opsætning af en VLAN kan være kompliceret og tidskrævende, men VLAN ‘ er tilbyder betydelige fordele for virksomhedsnetværk, såsom forbedret sikkerhed. Trinene til opsætning af en VLAN er som følger.

1. Konfigurer VLAN

alle de kontakter, der bærer VLAN, skal konfigureres til den VLAN. Når teams foretager ændringer i netværkskonfigurationen, skal de sørge for at opdatere skiftekonfigurationer, bytte en kontakt ud eller tilføje en ekstra VLAN.

2. Opsæt adgangskontrollister

ACL ‘er, der regulerer adgangen til hver bruger, der er tilsluttet et netværk, gælder også for VLAN’ er. Specifikt styrer VLAN ACLs (VACLs) adgangen til en VLAN, uanset hvor den spænder over en kontakt, eller hvor pakker kommer ind eller ud af VLAN. Netværksteams skal være meget opmærksomme, når de konfigurerer VACLs, da opsætning af dem ofte er kompliceret. Netværkssikkerhed kan blive kompromitteret, hvis der opstår en fejl, når VACLs er konfigureret eller ændret.

3. Anvend kommandolinjegrænseflader

hvert operativsystem og skift leverandør angiver et sæt CLI-kommandoer til at konfigurere og ændre VLAN ‘ er på sit produkt. Nogle administratorer konstruerer filer, der indeholder disse kommandoer, og redigerer dem, når det er nødvendigt for at ændre konfigurationen. En enkelt fejl i kommandofilerne kan få et eller flere applikationer til at mislykkes.

4. Overvej administrationspakker

udstyrsleverandører og tredjeparter tilbyder administrationsprogrampakker, der automatiserer og forenkler indsatsen, hvilket reducerer risikoen for fejl. Da disse pakker ofte opretholder en komplet registrering af hvert sæt konfigurationsindstillinger, kan de hurtigt geninstallere den sidste arbejdskonfiguration i tilfælde af en fejl.

identifikation af VLAN ‘er med tagging

IEEE 802.1 K-standarden definerer, hvordan man identificerer VLAN’ er.

destinations-og kildemedieadgangskontroladresserne vises i begyndelsen af Ethernet-pakker, og feltet 32-bit VLAN-identifikator følger.

Tag protocol identifier

TPID udgør de første 16 bit af vlan-rammen. TPID indeholder den seksadecimale værdi 8100, som identificerer pakken som en VLAN-pakke. Pakker uden VLAN-data indeholder feltet EtherType i pakkepositionen.

Tag kontroloplysninger

16-bit TCI-feltet følger TPID. Den indeholder feltet 3-bit priority code point (PCP), feltet single-bit drop-kvalificeret indikator (DEI) og feltet 12-bit VLAN identifier (VID).

PCP-feltet angiver kvaliteten af den service, der kræves af de applikationer, der deler VLAN. IEEE 802.1 p-standarden definerer disse niveauer som følgende værdier:

- værdi 0 angiver en pakke, som netværket gør sit bedste for at levere.

- værdi 1 identificerer en baggrundspakke.

- værdi 2 til værdi 6 Identificer andre pakker, herunder værdier, der angiver video-eller stemmepakker.

- værdi 7, den højeste prioritet, er forbeholdt netværkskontrolpakker.

single-bit DEI følger PCP-feltet, og det tilføjer yderligere information til PCP-feltet. DEI-feltet identificerer en pakke, der kan tabes i et overbelastet netværk.

VID-feltet består af 12 bits, der identificerer nogen af de 4.096 VLAN ‘ er, et netværk kan understøtte.

Ethernet-baserede VLAN ‘er

Ethernet-baserede VLAN’ er kan udvides til trådløs internetadgang ved hjælp af et VLAN-bevidst adgangspunkt (AP). Disse AP ‘ er adskiller indgående kablet trafik ved hjælp af den undernetadresse, der er knyttet til hver VLAN. Slutnoder modtager kun dataene på det konfigurerede undernet.

sikkerhed over luften kan ikke håndhæves som det kan på en ledning. Servicesæt-id ‘er eller SSID’ er med forskellige adgangskoder bruges, hvor det er nødvendigt, f.eks.

VLAN ‘ er blev udviklet tidligt i udviklingen af netværksteknologi for at begrænse udsendelser og prioritere trafik. De har vist sig at være nyttige, da netværk er steget i størrelse og kompleksitet.