krakning af adgangskoder med Hashcat

når det kommer til komplekse adgangskode revner, hashcat er det værktøj, der kommer i rolle, da det er den velkendte adgangskode revner værktøj frit tilgængelige på internettet. Adgangskoderne kan være enhver form eller hashes som SHA, MD5, boblebad osv. Hashes tillader ikke en bruger at dekryptere data med en bestemt nøgle, da andre krypteringsteknikker tillader en bruger at dekryptere adgangskoder.

Hashcat bruger visse teknikker som ordbog, hybridangreb eller rettere det kan også være brute-force-teknikken. Denne artikel giver et eksempel på brugen af hashcat, hvordan det kan bruges til at knække komplekse adgangskoder. Hashcat i et indbygget værktøj i Kali Linuk, som kan bruges til dette formål.

brug

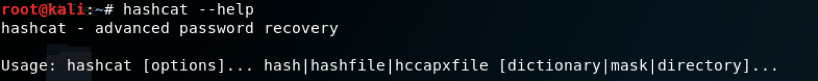

hvis en bruger ønsker at se, hvad hashcat Letter, ved at køre hashcat-hjælp som vist nedenfor:

nogle billeder er angivet nedenfor som eksempel:

- - # | Format ===+======== 1 | hash 2 | plain 3 | hash:plain 4 | hex_plain 5 | hash:hex_plain 6 | plain:hex_plain 7 | hash:plain:hex_plain 8 | crackpos 9 | hash:crack_pos 10 | plain:crack_pos 11 | hash:plain:crack_pos 12 | hex_plain:crack_pos 13 | hash:hex_plain:crack_pos 14 | plain:hex_plain:crack_pos 15 | hash:plain:hex_plain:crack_pos- - # | Format ===+======== 1 | Finding-Rule 2 | Original-Word 3 | Original-Word:Finding-Rule 4 | Original-Word:Finding-Rule:Processed-Word- - # | Mode ===+====== 0 | Straight 1 | Combination 3 | Brute-force 6 | Hybrid Wordlist + Mask 7 | Hybrid Mask + Wordlist- - ? | Charset ===+========= l | abcdefghijklmnopqrstuvwxyz u | ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789abcdef H | 0123456789ABCDEF s | !"#$%&'()*+,-./:;<=>?@^_`{|}~ a | ?l?u?d?s b | 0x00 - 0xff- - # | Device Type ===+============= 1 | CPU 2 | GPU 3 | FPGA, DSP, Co-Processor- - # | Performance | Runtime | Power Consumption | Desktop Impact ===+=============+=========+===================+================= 1 | Low | 2 ms | Low | Minimal 2 | Default | 12 ms | Economic | Noticeable 3 | High | 96 ms | High | Unresponsive 4 | Nightmare | 480 ms | Insane | Headless- - Attack- | Hash- | Mode | Type | Example command ==================+=======+================================================================== Wordlist | $P$ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist + Rules | MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules/best64.rule Brute-Force | MD5 | hashcat -a 3 -m 0 example0.hash ?a?a?a?a?a?a Combinator | MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict1. Combinator

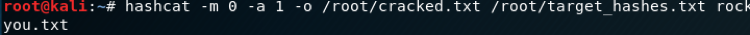

et combinatorangreb fungerer ved at tage ord fra en eller to ordlister og slutte dem sammen for at prøve som en adgangskode. Som vist nedenfor tog vi en ordliste og kørte den mod hashes.

2. Ordliste

i denne type angreb har vi valgt typen af angreb som 400 og 1 som ordlisteangrebet.

3. Regler baseret

dette angreb er et af de mest komplicerede angreb types.In regel baseret angreb, valgte vi angrebet typen som 0 og givet den nødvendige input som ordliste og hash-fil.

praktisk

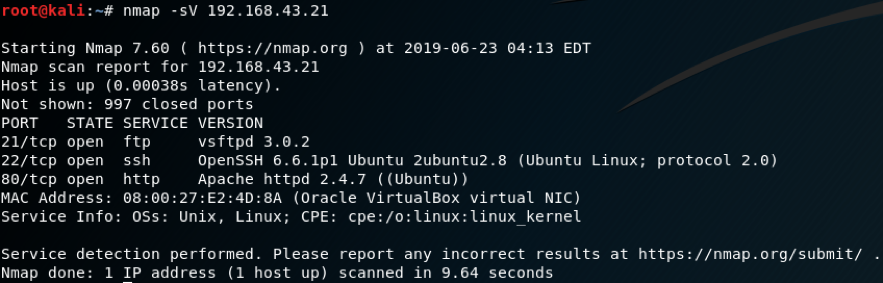

vi vil tage et eksempel på en platform, der har en loginfacilitet, hvorigennem det giver mulighed for at udføre yderligere aktiviteter som manipulation af data i databasen osv.

efter at have kørt netdiscover-kommandoen blev ip opdaget, og vi fik port 80 åben. Når vi nu gennemser ip ‘ en sammen med porten, får vi en side, hvorefter vi gennemser de links, vi kommer til at vide om, at den kørte ordtryk på den.

nu får vi en ide om, at hvis

herfra kan vi prøve nogle standardindgange som f.eks. Heldigvis, efter at have prøvet nogle standardindstillinger admin:admin matchede, og vi kom komfortabelt ind i databasen.

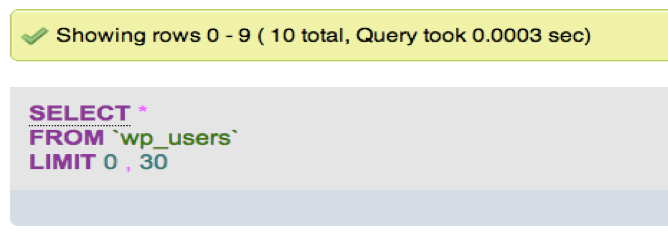

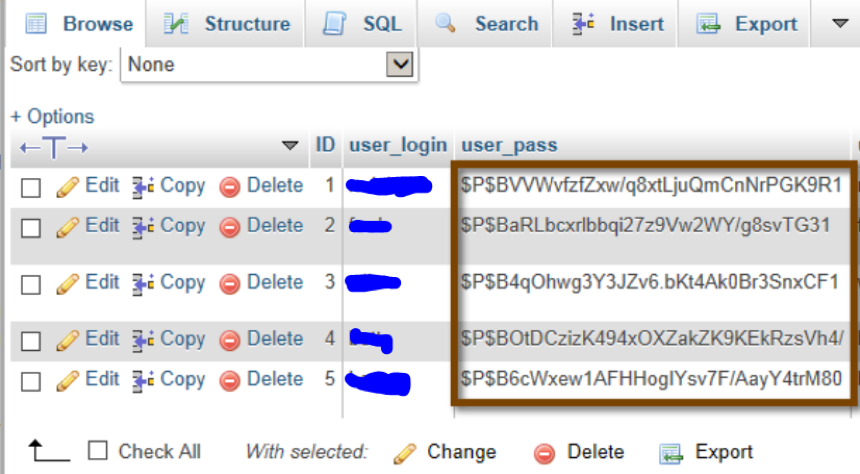

nu var der mange brugere, der havde deres adgangskode hashes gemt, og så var det tid til at bryde disse hashes.

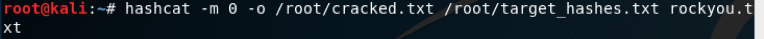

her kommer brugen af hashcat, som som forklaret ovenfor kan vi knække hashes til almindelig tekst. Vi gemmer først hashes i en fil, og så vil vi gøre brute-force mod en ordliste for at få den klare tekst. Som nævnt ovenfor gemmer ordtrykket adgangskoderne i form af MD5 med ekstra salt.

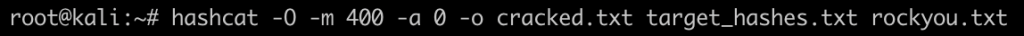

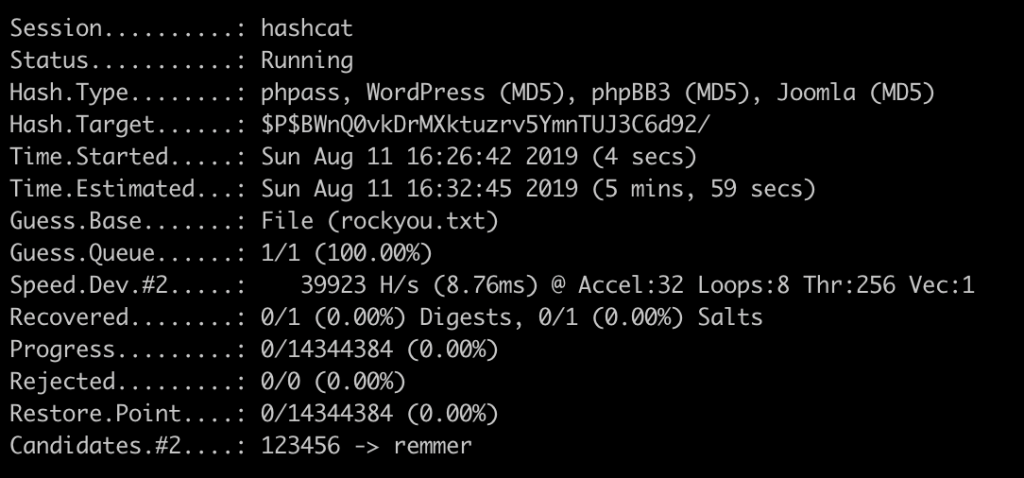

vi bruger kommandoen vist nedenfor, hvor-m er til hash-type, – A er til angrebstilstand:

- -m 400 betegner den type hash, vi knækker (phpass);

- -en 0 betegner en ordbog angreb;

- -o revnet.tekst er outputfilen for de knækkede adgangskoder

ordlistefilen rockyou.tekst kan hentes her: https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

nu begyndte det at knække hashes og nu skal vi bare vente til det revner.

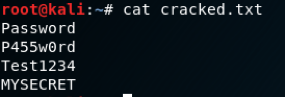

succesfuldt var det i stand til at knække hashes. Som vi fandt listen over brugerens adgangskode var som vist nedenfor:

dette handlede om at knække hashes med hashcat, og det er sådan, som vist ovenfor, at vi også kan knække hashes af hash.

bruger som standard funktionen (), som er (koster 8) 8192 runder af MD5. Præfikset i hash er normalt $P$ eller $H$

hvis du gerne vil prøve at knække adgangskoder selv, kan du bruge følgende hash:

$P$984478476iags59hv.